behinder3.0流量解密

简单介绍

冰蝎是一款基于Java开发的动态加密通信流量的新型Webshell客户端。老牌 Webshell 管理神器——中国菜刀的攻击流量特征明显,容易被各类安全设备检测,实际场景中越来越少使用,加密 Webshell 正变得日趋流行。

冰蝎通信大致分为两个阶段

第一阶段:

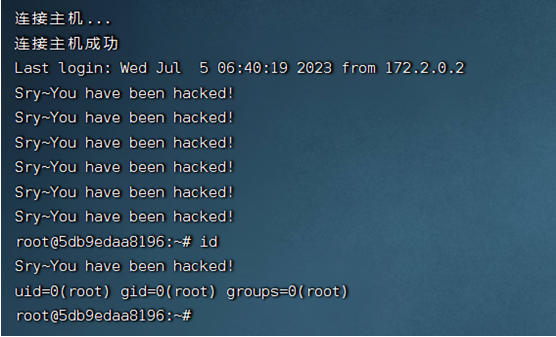

Attacker通过GET方法或者POST方法形如下图这样请求服务器密钥

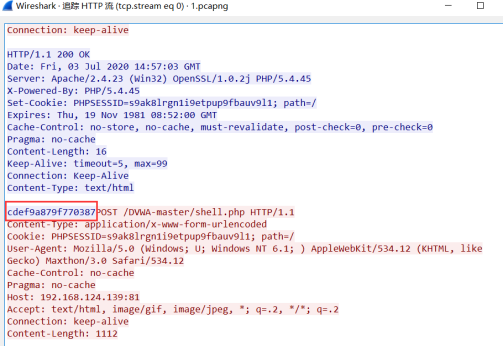

服务器使用随机数MD5的高16位作为密钥,存储到会话的SESSIONID中,并返回密钥给attacker。密钥可通过wireshark抓包看到

第二阶段:

1.客户端把待执行命令作为输入,利用AES算法或XOR运算进行加密,并发送至服务端;

2.服务端接受密文后进行AES解密或者XOR运算解密,执行解密后的命令

3.执行结果通过AES加密后返回给attacker

解密步骤

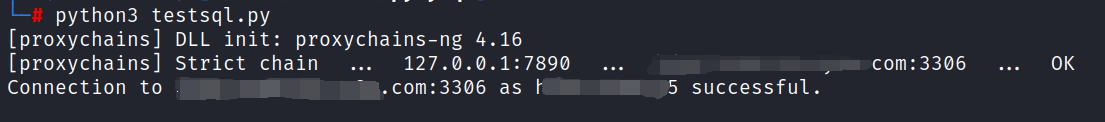

打开wireshark 监听虚拟网卡(我用的NAT模式VM8)

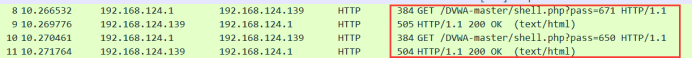

首先attacker连接了http://192.168.160.133/DVWA-master/shell.php

并随意执行两个命令

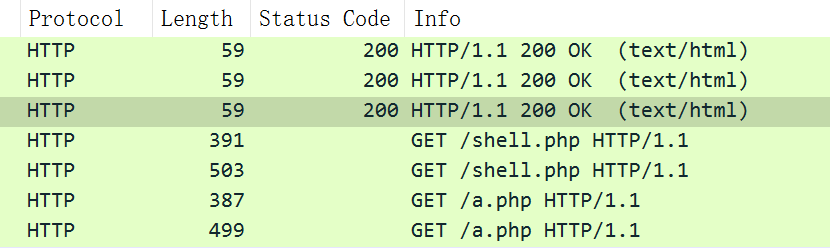

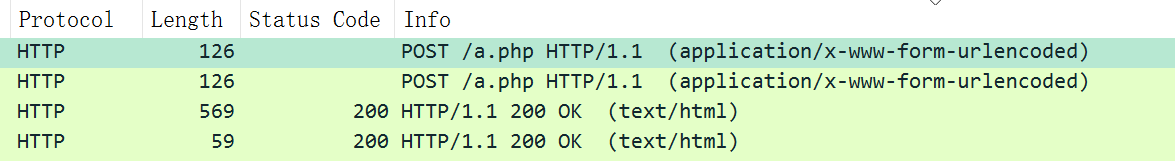

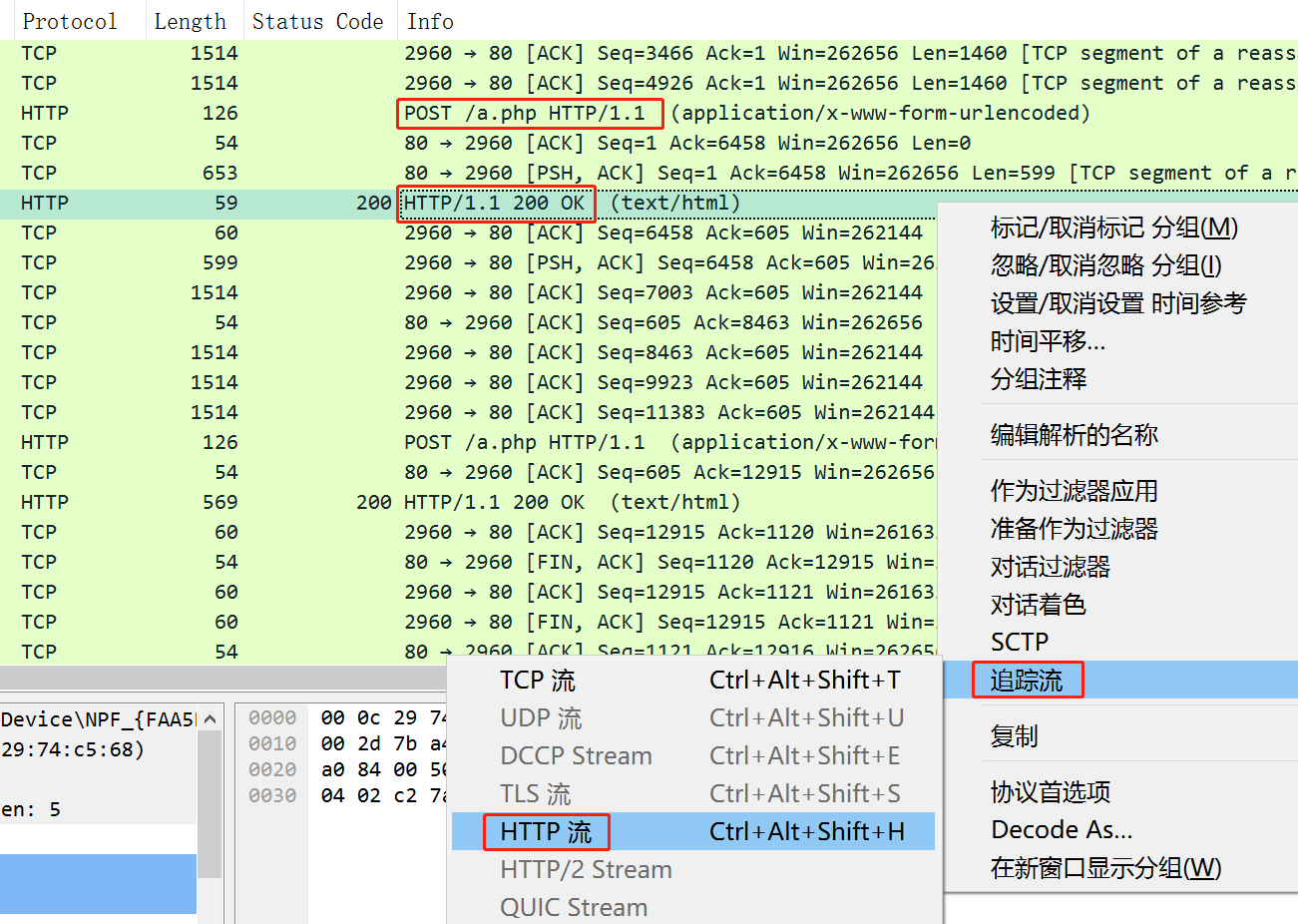

打开wireshark页面停止监听 在头部就可以看到4个http的包 追踪流查看

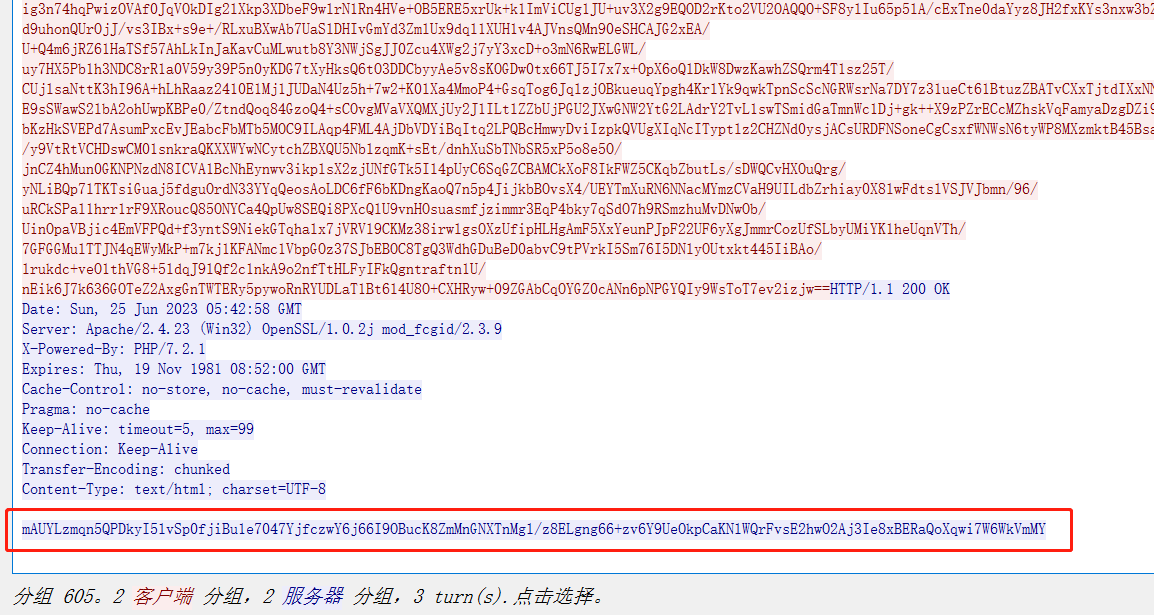

因为冰蝎是动态二进制协商加密 数据包可看作被进行了2次加密

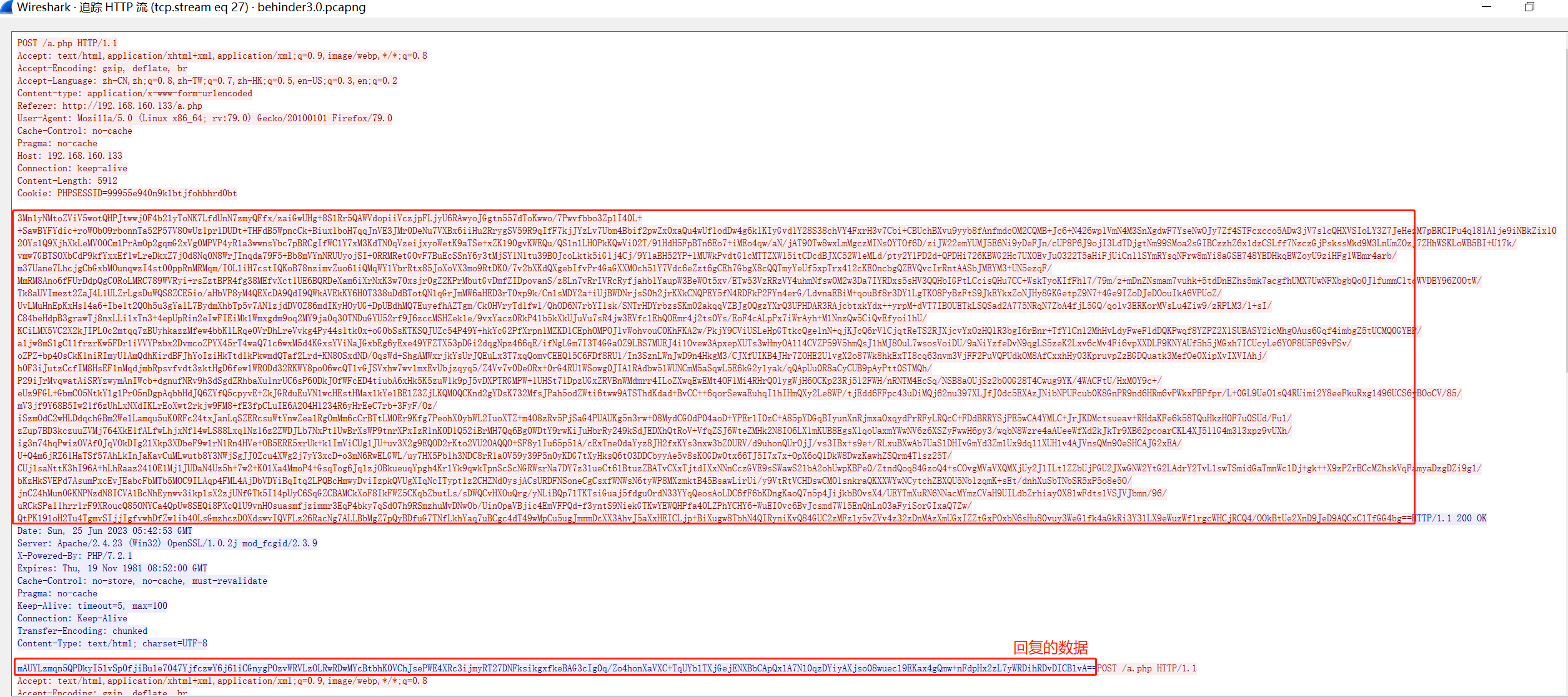

查看完整数据

可以看到还经过了一层base64加密,

AES解密网址

http://tools.bugscaner.com/cryptoaes/

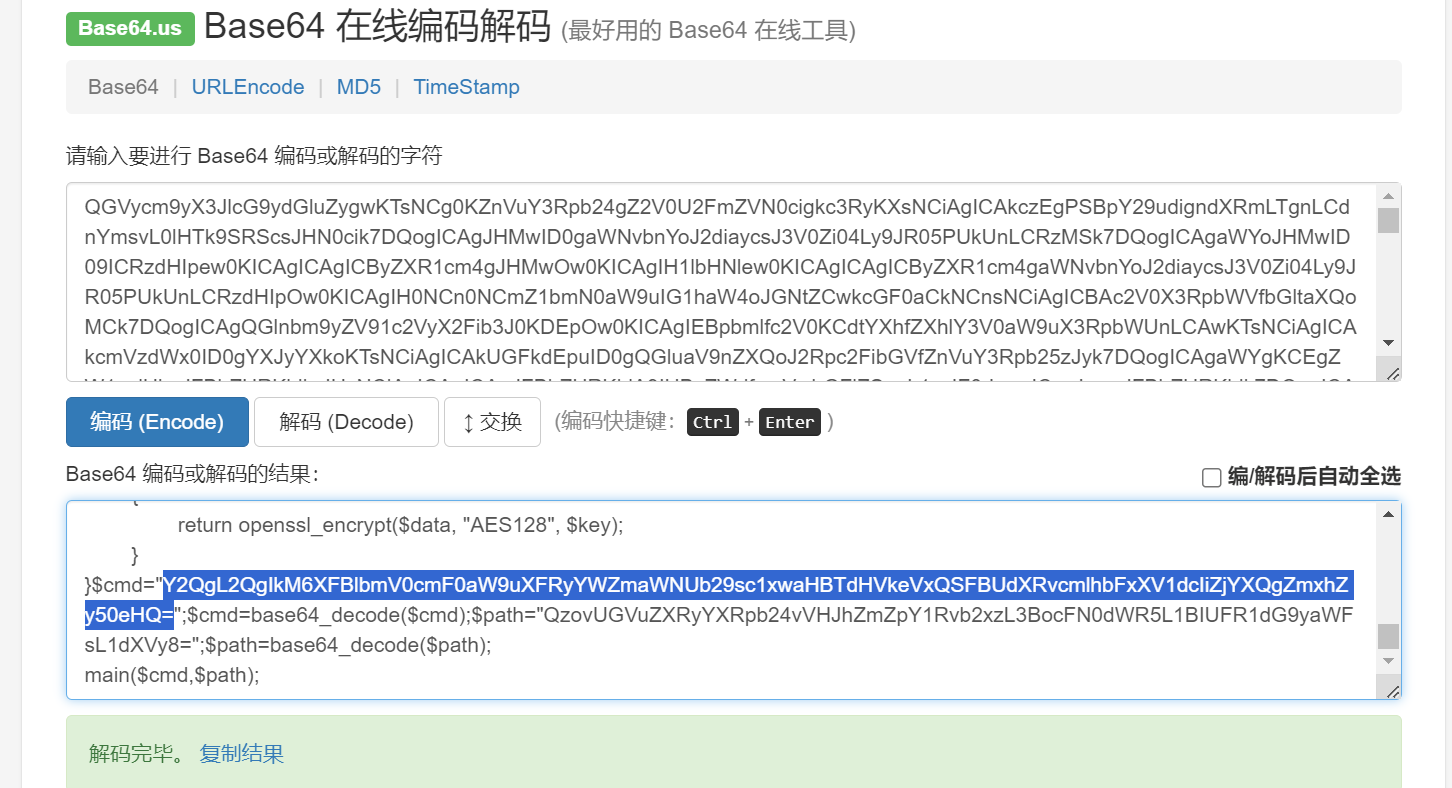

经过base64解密后,就可以看到源码了

Base64解密网址

https://base64.us/#

源码中还有部分内容base64加密了

还要再把加密的内容解密一次

现在才能看到它具体执行了什么命令

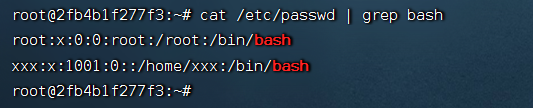

这个数据包发送的是cd /d “C:\Penetration\TrafficTools\phpStudy\PHPTutorial\WWW\”&cat flag.txt

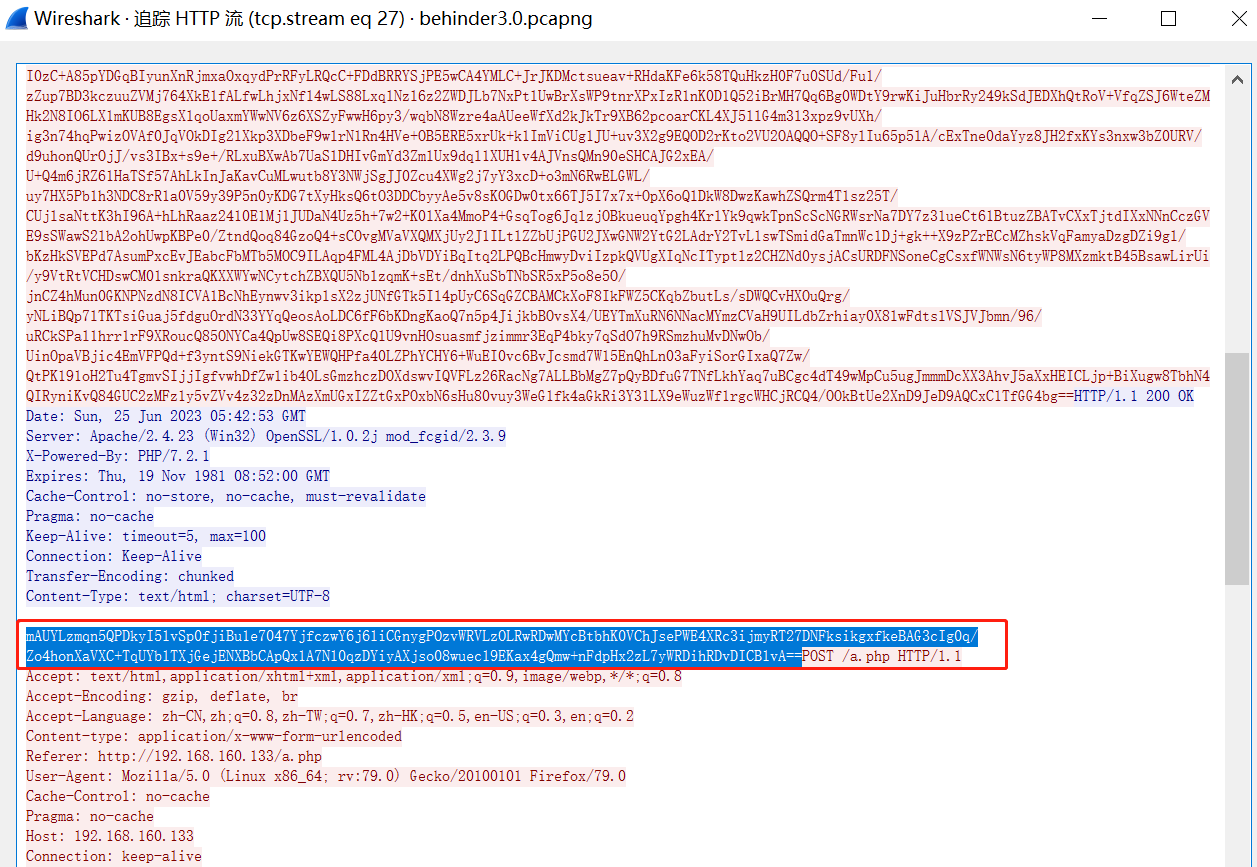

那回包的数据应该就是flag.txt内容

老步骤,先AES解密,再base64解密

这里对status的内容和msg的内容都解开看看

msg

这应该是windows靶机,

再往下看下一个数据包

AES解密

base64解密

ok

暂无评论内容