排序

靶机:Raven2

Raven2靶机主机信息收集靶机开放端口开放端口服务详细版本网站的框架为wordpress和路径枚举信息网站主页wordpress后台地址查看wordpress 版本,已经限制,不能查看版本查看/vendor/目录PATH文件...

靶机:MHZ_CXF: C1F

主机发现对端口详细信息探测sudo nmap -sT -sC -sV -O -p22,80 192.168.28.39 -oA nmapscan/detail-oA 结果以全格式输出保存在后面的路径文件中默认脚本扫描sudo nmap --script=vuln -p22,80 19...

Metasploitable3

晨风晓曦大佬的wphttps://www.cnblogs.com/via-liabs/p/17318833.html所有服务的默认账号密码和利用CVEhttps://github.com/rapid7/metasploitable3/wiki/Vulnerabilities基础配置靶机:metasplo...

CFS多层靶机

http://xx.xx.xx.xx:8081首先是一个禅道CMS,给了登录账号和密码版本为12.3.2,存在文件上传禅道CMS文件上传漏洞(CNVD-C-2020-121325)_禅道cms漏洞_chaojixiaojingang的博客-CSDN博客上传完ph...

W1R3S

Vulnhub靶机:W1R3S 1.0.1 学渗透的终极是红队 nmap扫描与分析-精FTP渗透-精MySQL试探Web渗透-精Cuppa CMS渗透-精Cuppa CMS 25971 利用-精john破解shadow hash获得系统立足点和提权彩蛋:SSH暴...

靶机:LazySysAdmin

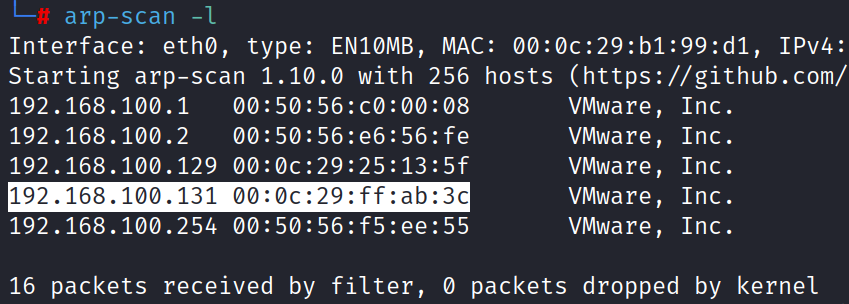

靶机:LazySysAdmin1. 信息收集arp-scan -I eth1 -l--min-rate 10000 以1万的速率进行扫描22,80,139,445是SMB服务3306,6667nmap -sT -sV -sC -O -p22,80,139,445,3306,6667 192.168.10.12-sT 定...

新:CFS三层靶机

http://ip:xx7端口先登录后台再访问http://xxxxxxxx:xx7/dede/tpl.php?action=upload使用插件EditThisCookie2看一下cookie,这里的cookie就是tokenPOC1http://xxxxxxxx:xx7/dede/tpl.php?action...