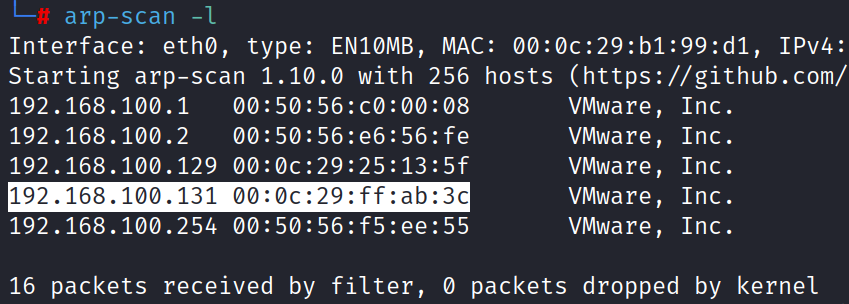

主机发现

对端口详细信息探测

sudo nmap -sT -sC -sV -O -p22,80 192.168.28.39 -oA nmapscan/detail

-oA 结果以全格式输出保存在后面的路径文件中

默认脚本扫描

sudo nmap –script=vuln -p22,80 192.168.28.39 -oA nmapscan/vuln

gobuster目录爆破

sudo gobuster dir -u http://192.168.28.39.39 -w /usr/share/dirbuster/wordlists/directorv-list-2-medium.txt

用默认的扫描没有结果

使用拓展名指定的扫描

sudo gobuster dir -u http://192.168.28.39.39 -x txt,sql,php.tar -w /usr/share/dirbuster/wordlists/directorv-list-2-medium.txt

有结果了

remb.txt

直接访问

这个很像用户凭据的书写格式

first_stage:flagitifyoucan1234

可以尝试ssh登录

成功登录

新建bash

根据目录下的文本提示

让我们继续提权,给出了#mhz_cyber的提示信息

没啥权限,在其他目录下发现有四张图片

把这四张图下载下来,

我们已经有ssh的登录凭据,所以可以使用scp下载

sudo scp first_stage192.168.28.39:/home/mhz_c1f/Paintings/* ./Paintings

xdg-open 打开图片

xdg-open Russian\ beauty.jpeg

图片从表面上看没有啥明显的信息

使用file 命令查看是否有捆绑,隐写啥的

都是JPEG的图形格式,没啥问题

binwalk 查看有木有捆绑

都没有捆绑

查看有木有隐写

steghide info 文件名

第四张图片有隐写文件remb2.txt

需要sudo权限

sudo steghide extract -sf 文件名

又给了一个类似凭据的信息

尝试切换成这个用户

OK,此用户拥有全权限

提权完成

完结撒花~~~

暂无评论内容